Les autorités de cybersécurité d’Australie, du Royaume-Uni et des États-Unis ont publié un avertissement conjoint concernant une augmentation des attaques de ransomware sophistiquées et à fort impact ciblant les organisations d’infrastructures critiques à travers le monde en 2021.

Les incidents ont ciblé un large éventail de secteurs, notamment la défense, les services d’urgence, l’agriculture, les installations gouvernementales, l’informatique, la santé, les services financiers, l’éducation, l’énergie, les organisations caritatives, les institutions juridiques et les services publics.

« Les tactiques et techniques de ransomware ont continué d’évoluer en 2021, ce qui démontre la sophistication technologique croissante des acteurs de la menace de ransomware et une menace accrue de ransomware pour les organisations dans le monde », ont déclaré les agences. mentionné dans le bulletin commun.

Le harponnage, les informations d’identification RDP (Remote Desktop Protocol) volées ou brutales et l’exploitation de failles logicielles sont apparues comme les trois principaux vecteurs d’infection initiaux utilisés pour déployer des ransomwares sur des réseaux compromis, alors même que le modèle commercial criminel s’est transformé en un » marché « professionnel » dominé par différents groupes d’acteurs pour obtenir un premier accès, négocier les paiements et régler les litiges de paiement.

Mais dans un changement notable à la suite des attaques très médiatisées contre Colonial Pipeline, JBS et Kaseya l’année dernière, les acteurs des ransomwares se sont détournés de la chasse au « gros gibier » aux États-Unis au cours du second semestre 2021 pour se concentrer sur les entreprises de taille moyenne. victimes et échapper à l’examen minutieux des forces de l’ordre.

« Après avoir crypté les réseaux des victimes, les acteurs de la menace des rançongiciels ont de plus en plus utilisé la « triple extorsion » en menaçant de (1) divulguer publiquement des informations sensibles volées, (2) perturber l’accès Internet de la victime et/ou (3) informer les partenaires, actionnaires ou fournisseurs au sujet de l’incident », ont déclaré les agences.

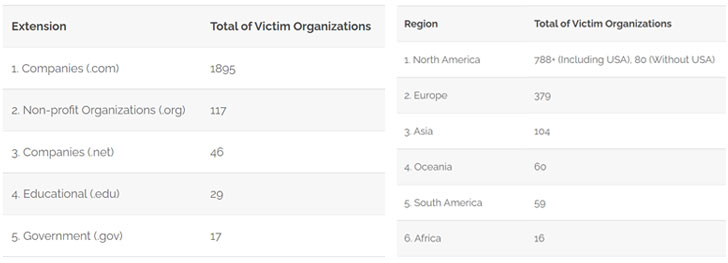

Selon un nouveau rapport publié par Syhunt cette semaine, plus de 150 téraoctets de données ont été volés à des organisations de victimes par des groupes de rançongiciels de janvier 2019 à janvier 2022, REvil représentant à lui seul 44,1 To du total des informations volées que le groupe a siphonnées à 282 victimes.

Parmi les autres tactiques adoptées par les groupes de rançongiciels pour maximiser l’impact, citons la suppression des infrastructures cloud pour exploiter les faiblesses connues, la violation des fournisseurs de services gérés (MSP) pour accéder à plusieurs victimes via un compromis initial, le déploiement de code conçu pour saboter les processus industriels, empoisonner la chaîne d’approvisionnement logicielle et mener des attaques pendant les vacances et les week-ends.

Pour atténuer et réduire la probabilité et l’impact des attaques de ransomwares, les organisations sont invitées à :

- Maintenir à jour tous les systèmes d’exploitation et logiciels,

- Limiter l’accès aux ressources sur les réseaux internes, notamment en restreignant RDP et en utilisant une infrastructure de bureau virtuel,

- Sensibiliser les utilisateurs aux risques de phishing,

- Imposez des mots de passe forts et uniques et une authentification multifacteur pour protéger les comptes contre les attaques de prise de contrôle,

- Chiffrer les données dans le cloud,

- Mettre en œuvre la segmentation du réseau,

- Désactivez les utilitaires de ligne de commande inutiles et restreignez les activités et les autorisations de script,

- Appliquer un accès basé sur le temps pour les comptes privilégiés, et

- Maintenir des sauvegardes de données hors ligne (c’est-à-dire physiquement déconnectées)

« L’activité criminelle est motivée par le gain financier, donc le paiement d’une rançon peut encourager les adversaires à cibler d’autres organisations ou encourager les cybercriminels à s’engager dans la distribution de rançongiciels », ont averti les agences. « Le paiement de la rançon ne garantit pas non plus que les fichiers d’une victime seront récupérés. De plus, la réduction du gain financier des acteurs de la menace des ransomwares contribuera à perturber le modèle commercial criminel des ransomwares. »