Jusqu’à cinq vulnérabilités de sécurité ont été corrigées dans les robots hospitaliers Aethon Tug qui pourraient permettre à des attaquants distants de prendre le contrôle des appareils et d’interférer avec la distribution en temps opportun des médicaments et des échantillons de laboratoire.

« L’exploitation réussie de ces vulnérabilités pourrait entraîner une condition de déni de service, permettre un contrôle total des fonctions du robot ou exposer des informations sensibles », a déclaré l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA). mentionné dans un avis publié cette semaine.

Les robots mobiles autonomes intelligents Aethon TUG sont utilisés dans les hôpitaux du monde entier pour livrer des médicaments, transporter des fournitures cliniques et naviguer de manière indépendante pour effectuer différentes tâches telles que le nettoyage des sols et la collecte des plateaux repas.

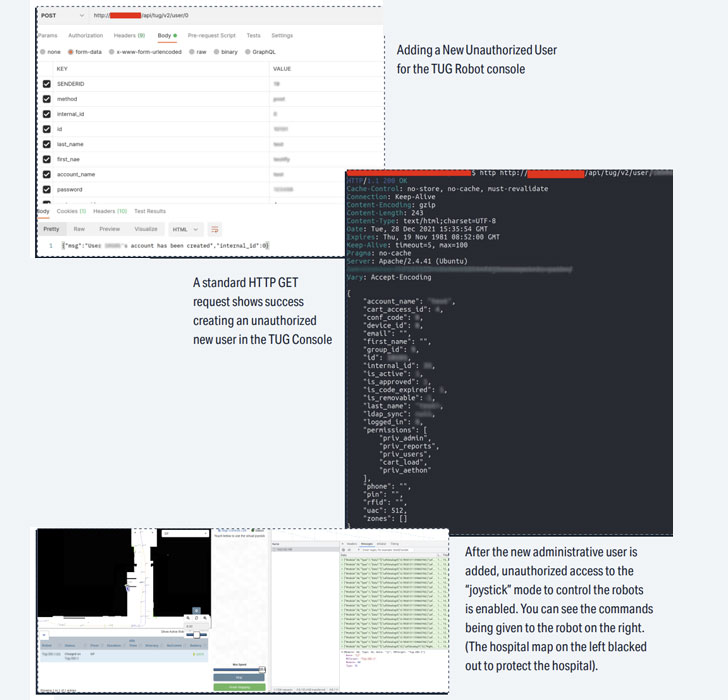

collectivement surnommé « JekyllBot : 5 » par Cynerio, les failles résident dans le composant TUG Homebase Server, permettant effectivement aux attaquants d’empêcher la livraison de médicaments, de surveiller les patients, le personnel et les intérieurs de l’hôpital grâce à sa caméra intégrée, et d’accéder à des informations confidentielles.

Pire encore, un adversaire pourrait militariser les faiblesses pour détourner des sessions d’utilisateurs administratifs légitimes dans le portail en ligne des robots et injecter des logiciels malveillants pour propager de nouvelles attaques dans les établissements de santé.

L’exploitation des failles aurait pu donner « aux attaquants un point d’accès pour se déplacer latéralement à travers les réseaux hospitaliers, effectuer une reconnaissance et éventuellement mener des attaques de ransomware, des violations et d’autres menaces », a déclaré la société de sécurité IdO des soins de santé.

La liste des lacunes, qui ont été découvertes à la fin de l’année dernière lors d’un audit pour le compte d’un client fournisseur de soins de santé, est ci-dessous –

- CVE-2022-1070 (score CVSS : 9,8) – Un attaquant non authentifié peut se connecter au websocket TUG Home Base Server pour prendre le contrôle des robots TUG.

- CVE-2022-1066 (score CVSS : 8,2) – Un attaquant non authentifié peut arbitrairement ajouter de nouveaux utilisateurs avec des privilèges administratifs et supprimer ou modifier des utilisateurs existants.

- CVE-2022-26423 (Score CVSS : 8,2) – Un attaquant non authentifié peut accéder librement aux identifiants utilisateur hachés.

- CVE-2022-27494 (Score CVSS : 7,6) – L’onglet « Rapports » de la console de gestion de flotte est vulnérable aux attaques de script intersite stockées lorsque de nouveaux rapports sont créés ou modifiés.

- CVE-2022-1059 (Score CVSS : 7,6) – L’onglet « Charger » de la console de gestion de flotte est vulnérable aux attaques de script intersite réfléchies.

« Ces vulnérabilités zero-day nécessitaient un très faible ensemble de compétences pour l’exploitation, aucun privilège spécial et aucune interaction de l’utilisateur pour être exploitées avec succès lors d’une attaque », a déclaré Asher Brass de Cynerio.

« Si les attaquants étaient capables d’exploiter JekyllBot:5, ils auraient pu prendre complètement le contrôle du système, avoir accès aux flux de caméras et aux données de l’appareil en temps réel, et semer le chaos et la destruction dans les hôpitaux utilisant les robots. »