Trois citoyens nigérians soupçonnés d’être membres d’un groupe de cybercriminalité organisé derrière la distribution de logiciels malveillants, la réalisation de campagnes de phishing et de nombreuses escroqueries BEC (Business Email Compromise) ont été arrêtés dans la ville de Lagos, a rapporté hier Interpol.

L’enquête, surnommée « Opération Falcon», a été entreprise conjointement par l’organisation internationale de police avec la société de cybersécurité Group-IB basée à Singapour et la police nigériane, le principal organisme d’application de la loi du pays.

Environ 50 000 victimes ciblées des stratagèmes criminels ont été identifiées jusqu’à présent, alors que l’enquête continue de traquer d’autres membres présumés de gangs et les méthodes de monétisation employées par le groupe.

La participation de Group-IB à l’opération d’un an s’inscrit dans le cadre du projet Gateway d’Interpol, qui fournit un cadre pour des accords avec des partenaires du secteur privé sélectionnés et reçoit directement des informations sur les menaces.

« Les suspects auraient développé des liens de phishing, des domaines et des campagnes de publipostage de masse dans lesquels ils se faisaient passer pour des représentants d’organisations », a déclaré Interpol. « Ils ont ensuite utilisé ces campagnes pour diffuser 26 programmes malveillants, logiciels espions et outils d’accès à distance, dont AgentTesla, Loki, Azorult, Spartan et les chevaux de Troie d’accès à distance nanocore et Remcos. »

En plus de perpétrer des campagnes BEC et d’envoyer des e-mails contenant des pièces jointes contenant des logiciels malveillants, les attaques ont été utilisées pour infiltrer et surveiller les systèmes d’organisations et d’individus victimes, conduisant au compromis d’au moins 500000 entreprises gouvernementales et privées dans plus de 150 pays depuis 2017.

Selon Groupe-IB, les trois individus – identifiés uniquement par leurs initiales OC, IO et OI – seraient membres d’un gang qu’il a suivi sous le nom de TMT, une équipe prolifique de cybercriminalité qui, selon elle, est divisée en plusieurs sous-groupes plus petits basés sur une analyse de l’infrastructure et des techniques des attaquants.

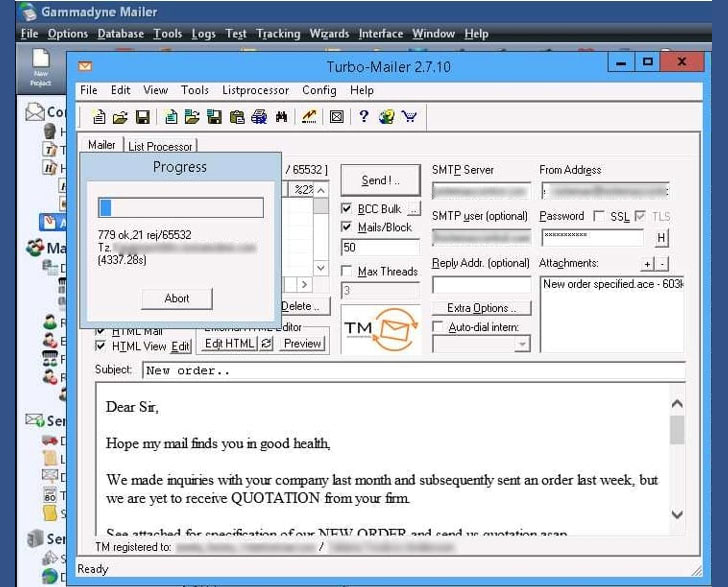

Certaines de leurs campagnes de phishing massives par e-mail ont pris la forme de bons de commande, de demandes de produits et même d’aide COVID-19 usurpant l’identité d’entreprises légitimes, les opérateurs exploitant Gammadyne Mailer et Turbo-Mailer pour envoyer des e-mails de phishing. Le groupe s’est également appuyé sur MailChimp pour savoir si un destinataire ouvrait le message.

Le but ultime des attaques, a noté le Groupe IB, était de voler les données d’authentification des navigateurs, des e-mails et des clients FTP d’entreprises situées aux États-Unis, au Royaume-Uni, à Singapour, au Japon et au Nigéria, entre autres.

«Ce groupe dirigeait un modèle commercial criminel bien établi», a noté Craig Jones, directeur de la cybercriminalité d’Interpol. «De l’infiltration à l’encaissement, ils ont utilisé une multitude d’outils et de techniques pour générer un maximum de profits.