jentel a annoncé aujourd’hui qu’elle inclurait sa protection matérielle Control-Flow Enforcement Technology (CET) pour lutter contre les logiciels malveillants courants, dans ses prochains processeurs mobiles Tiger Lake.

Intel travaille sur CET depuis 4 ans en collaboration avec Microsoft, et ce sera la première fois que nous le verrons en action dans les processeurs Tiger Lake.

En 2016, la société de fabrication de puces a détaillé CET. La mesure de protection matérielle régulera le flux de contrôle des opérations exécutées dans une CPU. Souvent, les auteurs de programmes malveillants perturbent le flux de contrôle des applications en insérant du code malveillant et en exécutant une application sur une autre.

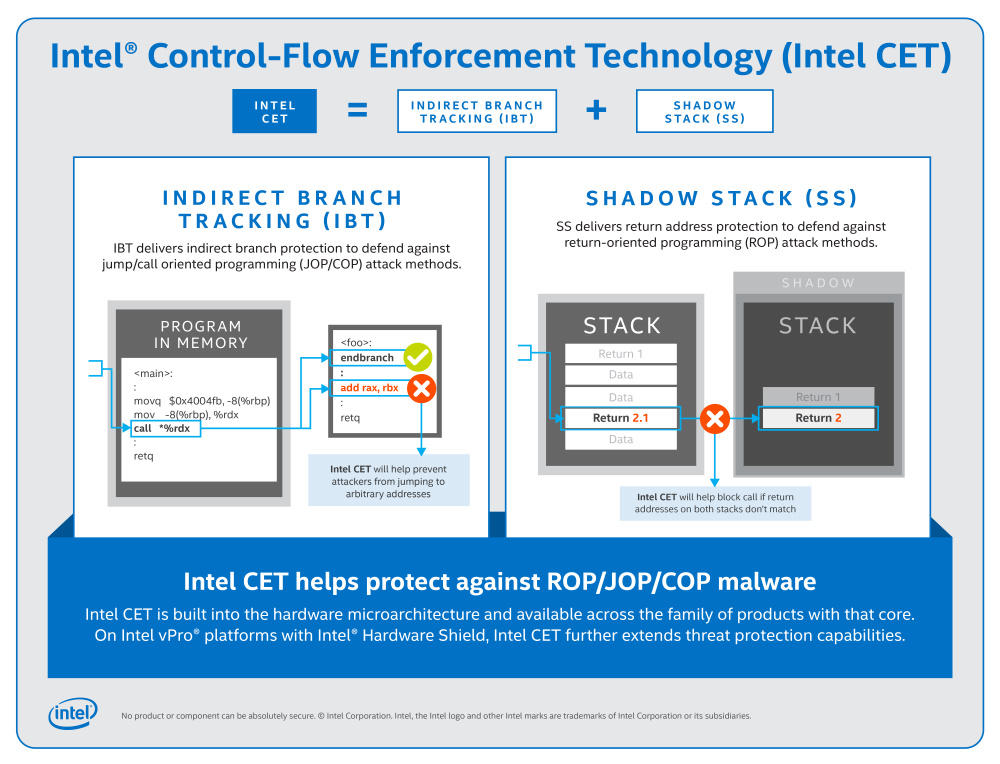

CET vise à restreindre l’ingérence dans le flux de contrôle via deux techniques différentes: le suivi indirect des branches et la pile d’ombres.

Dans le suivi des branches indirectes, certaines restrictions sont ajoutées à la façon dont les applications utilisent les tables de branches CPU. Il s’agit d’une méthode pour transférer le contrôle d’un programme vers une autre partie d’un programme ou un programme différent.

Le suivi indirect des succursales offrira une protection contre la programmation orientée saut et la programmation orientée appel, les deux techniques les plus couramment déployées par les auteurs de logiciels malveillants pour fausser le flux de contrôle des applications.

Shadow Stack, d’autre part, est un mécanisme qui crée un flux de contrôle en double d’une application et le stocke dans un endroit sécurisé dans le CPU protégé contre l’accès à la mémoire du code d’application.

Le Shadow Stack est destiné à offrir une protection contre la programmation orientée retour, une technique utilisée par les auteurs de logiciels malveillants pour détourner le code de flux prévu d’une application.

CET sur les processeurs ne fonctionnera que lorsque le système d’exploitation le prendra en charge. Microsoft a déjà ajouté la prise en charge de CET dans Windows 10 version 2004. Intel n’a pas annoncé de date de sortie pour les processeurs basés sur l’architecture Tiger Lake.

Ce n’est pas la première fois qu’Intel adopte une approche matérielle pour lutter contre les attaques de logiciels malveillants persistants. Auparavant, il avait intégré SGX ou Software Guard eXtension dans ses processeurs. Cependant, il n’a pas offert les résultats escomptés par l’entreprise.

SGX fournit un environnement d’exécution blindé appelé «enclaves» pour gérer les données et le code sensibles. Les chercheurs ont découvert plus tard une nouvelle race d’attaque SGX basée sur Spectre qui pourrait compromettre les données des enclaves sécurisées.

Il reste à voir dans quelle mesure le TEC se révélera efficace après son lancement.