L’infrastructure d’attaque utilisée pour cibler Cisco lors de l’incident de mai 2022 a également été utilisée contre une tentative de compromission d’une société holding anonyme de solutions de gestion des effectifs un mois plus tôt en avril 2022.

La société de cybersécurité Sentire, qui divulgué les conclusions, ont soulevé la possibilité que les intrusions puissent être l’œuvre d’un acteur criminel connu sous le nom de mx1r, qui serait membre du groupe affilié Evil Corp surnommé UNC2165.

Evil Corp, les ancêtres du tristement célèbre cheval de Troie bancaire Dridex, ont, au fil des ans, affiné leur modus operandi pour exécuter une série d’opérations de ransomware afin de contourner les sanctions imposées par le Trésor américain en décembre 2019.

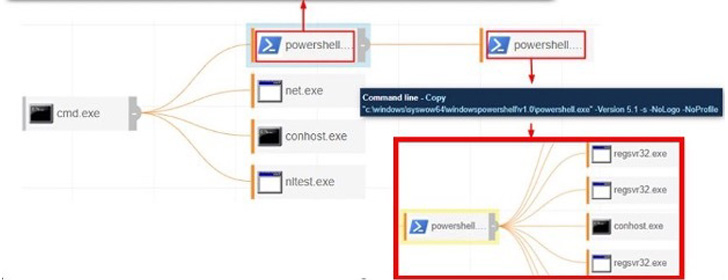

L’accès initial au réseau informatique de l’entreprise a été rendu possible grâce à l’utilisation d’identifiants de réseau privé virtuel (VPN) volés, puis à l’utilisation d’outils prêts à l’emploi pour le déplacement latéral et l’obtention d’un accès plus approfondi à l’environnement de la victime.

« Grâce à Cobalt Strike, les attaquants ont pu prendre pied et les actions pratiques ont été immédiates et rapides à partir du moment de l’accès initial jusqu’au moment où l’attaquant a pu enregistrer sa propre machine virtuelle sur le réseau VPN de la victime », eSentire c’est noté.

Les liens de mx1r avec UNC2165 découlent de chevauchements de tactiques et de techniques avec ceux de UNC2165, y compris la mise en scène d’un Attaque Kerberoasting contre le service Active Directory et l’utilisation de l’accès Remote Desktop Protocol (RDP) pour se propager au sein du réseau de l’entreprise.

Nonobstant les connexions, l’infrastructure Cobalt Strike « HiveStrike » utilisée pour monter l’attaque correspondrait à celle d’un affilié Conti ransomware précédemment connu pour déployer Ruche et Yanluowang souches, ce dernier ayant depuis publié des fichiers volés lors de la brèche de Cisco fin mai 2022 sur son site de fuite de données.

Le fabricant d’équipements réseau a attribué l’incident à un courtier d’accès initial (IAB) avec des liens vers trois collectifs différents : UNC2447, LAPSUS$ et Rançongiciel Yanluowang.

« Il semble peu probable – mais pas impossible – que Conti prête son infrastructure à Evil Corp », a déclaré eSentire. À la lumière du récent pivot d’UNC2165 vers le rançongiciel LockBit, la société a déclaré « qu’il est plus plausible que la filiale d’Evil Corp/UNC2165 puisse travailler avec l’une des nouvelles filiales de Conti ».

« Il est également possible que l’accès initial ait été négocié par une filiale d’Evil Corp mais qu’il ait finalement été vendu aux opérateurs de Hive et à ses filiales », a-t-il ajouté.