Voici une question à laquelle il est difficile de répondre : « Combien de comptes de service avez-vous dans votre environnement ? ». Une question plus difficile est : « Savez-vous ce que font ces comptes ? ». Et le plus difficile est probablement : » Si l’un de vos comptes de service était compromis et utilisé pour accéder à des ressources, seriez-vous capable de le détecter et de l’arrêter en temps réel ? ».

Étant donné que la plupart des équipes d’identité et de sécurité fourniraient une réponse négative, il n’est pas étonnant que l’une des actions immédiates que les attaquants d’aujourd’hui entreprennent après la compromission d’un point de terminaison initial consiste à traquer les comptes de service non surveillés. Et il est encore moins étonnant que dans la plupart des cas, ils réussissent à en trouver un et à en tirer parti pour se propager dans tout l’environnement, ne se faisant remarquer que lorsqu’il est trop tard – après que les postes de travail et le serveur ont été chiffrés par un ransomware ou que des données sensibles ont été volées.

Dans cet article, nous expliquons les raisons qui ont fait que les comptes de service sont devenus l’une des faiblesses les plus dangereuses dans un environnement Active Directory, expliquons comment cette puissance de faiblesse alimente les attaques de ransomwares, et enfin, apprenons comment la plate-forme de protection unifiée de l’identité de Silverfort permet aux organisations pour surmonter ce qui était jusqu’à présent un défi de sécurité insoluble.

Comptes de service : comptes d’utilisateurs qui ne sont associés à aucune personne réelle et qui sont utilisés pour la communication de machine à machine

Comptes utilisateur sont l’un des principaux éléments constitutifs de l’environnement de l’entreprise. Intuitivement, nous associons les comptes d’utilisateurs à des personnes réelles. Cependant, il existe également des comptes d’utilisateurs qui ne sont associés à aucun être humain. Ces comptes sont créés pour la communication de machine à machine, l’automatisation des tâches répétitives et d’autres tâches censées se dérouler en arrière-plan sans intervention humaine. Ils sont généralement appelés « comptes de service » et, hormis leur dissociation d’une personne réelle, sont identiques en tous points aux autres comptes d’utilisateurs « associés à des personnes ».

Ces comptes de service sont créés de deux manières principales. Le premier est un personnel informatique qui détermine qu’une certaine hygiène, surveillance ou toute autre tâche serait mieux effectuée de manière automatisée plutôt que manuelle. La seconde est en cours d’installation d’un logiciel d’entreprise sur site. Dans ce cas, certains comptes de service sont créés selon les instructions du logiciel spécifique – au cours de l’installation elle-même – et sont chargés de la numérisation, de la distribution des mises à jour et des tâches de maintenance similaires.

Défis de sécurité des comptes de service : invisibles, hautement privilégiés et extrêmement difficiles à protéger

Voyons ce qui fait des comptes de service une surface d’attaque sans surveillance :

- Manque de visibilité: Aussi étrange que cela puisse paraître, il n’y a aucun utilitaire au sein de l’infrastructure d’identité qui peut filtrer automatiquement les comptes de service du pool global d’utilisateurs. Il n’y a pas non plus de processus de documentation automatisé en place qui indique la création d’un compte de service.

- Privilèges d’accès élevés: Étant donné que les comptes de service sont créés pour la communication de machine à machine, il va sans dire qu’ils doivent posséder les privilèges requis pour accéder à toutes ces machines, ce qui signifie qu’ils sont un utilisateur administratif, pas différent de n’importe quel administrateur informatique.

- Pas de protection PAM: La pratique courante consiste à sécuriser les comptes administratifs en les plaçant dans le coffre-fort d’une solution PAM et à faire pivoter leurs mots de passe. Cependant, cette approche ne peut pas être appliquée aux comptes de service car leurs mots de passe sont codés en dur dans les scripts qui exécutent leurs tâches. Ainsi, toute rotation de mot de passe invaliderait le mot de passe dans les scripts, empêchant le compte de service d’accéder à sa ressource cible, et interromprait par la suite tout processus reposant sur la tâche des comptes de service.

4 étapes pour une sécurité complète du compte de service

Il existe d’innombrables comptes de service dans une organisation donnée. Ces comptes peuvent devenir des actifs à haut risque qui, s’ils ne sont pas contrôlés, peuvent permettre aux menaces de se propager sur le réseau sans être détectées. Consultez cet eBook pour découvrir 4 étapes simples pour vous aider à sécuriser vos comptes de service.

Comment les attaquants exploitent le fruit à portée de main des comptes de service pour le mouvement latéral et la propagation des ransomwares

Supposons qu’un acteur rançongiciel ait réussi à compromettre un point de terminaison (le poste de travail ou le serveur sont les mêmes d’ailleurs). Ceci, bien sûr, n’est que la première étape. L’étape suivante consiste à commencer à analyser l’environnement pour découvrir les comptes d’utilisateurs à compromettre, ce qui permettrait à l’adversaire de se déplacer latéralement dans l’environnement et d’installer la charge utile du ransomware sur autant de machines que possible.

Mais quel compte choisir ? L’adversaire a besoin d’un compte suffisamment privilégié pour accéder à d’autres serveurs et postes de travail. Mais cela devrait aussi être un compte qui peut être utilisé sous le radar sans attirer l’attention indésirable.

C’est pourquoi les comptes de service sont la meilleure cible de compromis. Les attaquants savent qu’il y a de fortes chances, que personne ne cherche sur ce compte, ou mieux encore – que personne même sait que ce compte existe. Il a peut-être été créé il y a des années par un administrateur qui a depuis quitté l’entreprise sans se soucier de supprimer les comptes de service qu’il a créés.

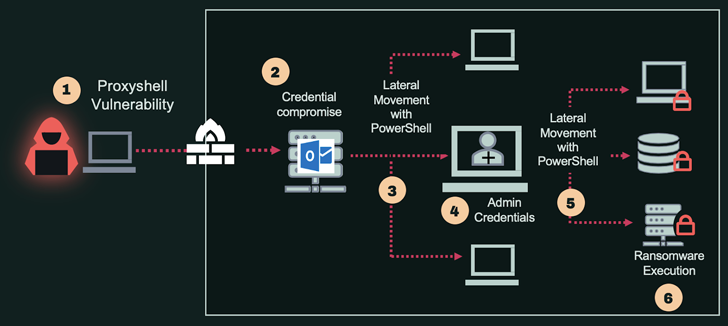

Exemple d’attaque de compte de service n° 1 : Modèle d’attaque de ransomware utilisant le compte de service compromis de Microsoft Exchange Server

Le diagramme ci-dessous montre un exemple d’attaque – l’une des nombreuses que nous avons analysées au cours de l’année récente – dans laquelle l’adversaire a utilisé le compte de service d’un serveur Exchange compromis pour la première partie de son mouvement latéral, suivi d’une compromission supplémentaire des informations d’identification d’un administrateur.

Voir les détails de chaque étape ci-dessous :

- Accès initial : Compromettre le serveur Exchange en exploitant la vulnérabilité Proxyshell

- Compromis des informations d’identification: Obtention d’informations d’identification pour l’utilisateur du domaine

- Mouvement latéral 1 : Utilisation des comptes de service pour accéder à des machines supplémentaires

- Compromis sur les informations d’identification 2 : Obtention des informations d’identification de l’utilisateur administrateur

- Mouvement latéral 2 : Utilisation des informations d’identification d’administrateur pour la propagation de masse sur plusieurs machines

- Exécution de logiciels malveillants : Implantez et exécutez des rançongiciels sur les machines

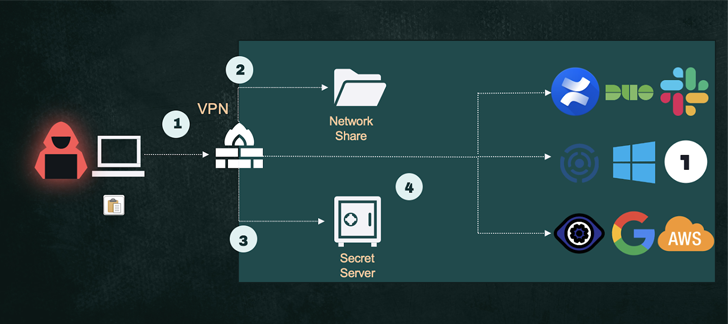

Exemple d’attaque de compte de service n° 2 : mouvement latéral dans l’environnement hybride d’Uber

La fameuse attaque contre Uber qui a eu lieu il y a quelques mois a incorporé un recours important à la compromission et à l’utilisation du compte de service. Dans ce cas, il s’agissait d’un compte de service qui avait accès au PAM en place. Les attaquants ont trouvé le script avec les informations d’identification du compte de service dans un lecteur réseau partagé et l’ont utilisé pour extraire les mots de passe de plusieurs ressources du coffre-fort du PAM.

Voir les détails de chaque étape ci-dessous :

- Accès initial : Bombardement MFA pour accéder via VPN.

- Compromis sur les informations d’identification 1: voler les informations d’identification du compte de service à partir d’un dossier partagé.

- Compromis sur les informations d’identification 2: Voler des secrets du serveur secret du PAM.

- Mouvement latéral: Utilisez des secrets pour accéder à une variété de ressources sensibles

Découverte, surveillance et protection automatisées de Silverfort pour les comptes de service

La plate-forme de protection unifiée de l’identité de Silverfort est la première solution qui automatise entièrement le cycle de vie de la sécurité du compte de service avec un effort quasi nul de la part de l’utilisateur :

Découverte de tous les comptes de service et cartographie de leur activité

L’intégration native de Silverfort avec Active Directory lui permet d’analyser chaque authentification entrante et tentative d’accès de tous les comptes d’utilisateurs, et de détecter facilement si un compte présente le comportement prévisible et répétitif qui différencie les comptes de service des utilisateurs standard. Sur la base de cette analyse, Silverfort génère une sortie de tous les comptes de service dans l’environnement. De plus, cette découverte va au-delà d’une simple liste de comptes pour afficher également les privilèges du compte, ses sources et destinations, son niveau d’activité et d’autres caractéristiques comportementales.

Analyse continue des risques pour divulguer si un compte de service présente des signes de compromission

Silverfort identifie le comportement de base de chaque compte de service et surveille en permanence son activité. Pour un compte de service, l’indication la plus claire de compromis est un écart par rapport à son comportement fixe, donc chaque fois qu’un écart se produit – comme accéder à un nouveau poste de travail ou serveur, ou augmenter soudainement le volume d’activité – le moteur de Silverfort augmentera le score de risque du compte.

Protection active avec des politiques créées automatiquement, activées en un seul clic

Silverfort automatise la création d’une politique d’accès pour chacun des comptes de service qu’il découvre. Cette politique est activée chaque fois que le compte de service s’écarte de son comportement normal (comme expliqué précédemment) ou lorsque son niveau de risque augmente en raison de menaces d’identité détectées (Pass-the-Hash, Kerberoasting, Pass-the-Ticket, etc.). La stratégie peut déclencher une alerte ou un blocage réel de l’accès au compte de service, selon la configuration de l’utilisateur. La seule interaction requise du côté de l’utilisateur est de cliquer sur le bouton d’activation de la politique.

Vous cherchez un moyen de sécuriser vos comptes de service ? Programmer un appel avec l’un de nos experts pour savoir comment Silverfort peut vous aider.