Avec Docker qui gagne en popularité en tant que service pour empaqueter et déployer des applications logicielles, les acteurs malveillants profitent de l’occasion pour cibler les points de terminaison API exposés et créer des images infestées de logiciels malveillants pour faciliter les attaques par déni de service distribué (DDoS) et miner les crypto-monnaies.

Selon un rapport publié par l’équipe de renseignement sur les menaces de l’unité 42 de Palo Alto Networks, le but de ces images Docker est de générer des fonds en déployant un mineur de crypto-monnaie à l’aide de conteneurs Docker et en tirant parti du référentiel Docker Hub pour distribuer ces images.

«Les conteneurs Docker offrent un moyen pratique de créer des logiciels de packaging, ce qui est évident par son taux d’adoption croissant», Unité 42 les chercheurs ont dit. « Ceci, combiné à l’extraction de pièces, permet à un acteur malveillant de distribuer facilement ses images à n’importe quelle machine qui prend en charge Docker et commence immédiatement à utiliser ses ressources de calcul pour le cryptojacking. »

Docker est une solution de plate-forme en tant que service (PaaS) bien connue pour Linux et Windows qui permet aux développeurs de déployer, tester et empaqueter leurs applications dans un environnement virtuel confiné – d’une manière qui isole le service du système hôte ils courent.

Le compte Docker Hub, désormais supprimé, nommé «azurenql», se composait de huit référentiels hébergeant six images malveillantes capables d’exploiter Monero, une crypto-monnaie axée sur la confidentialité.

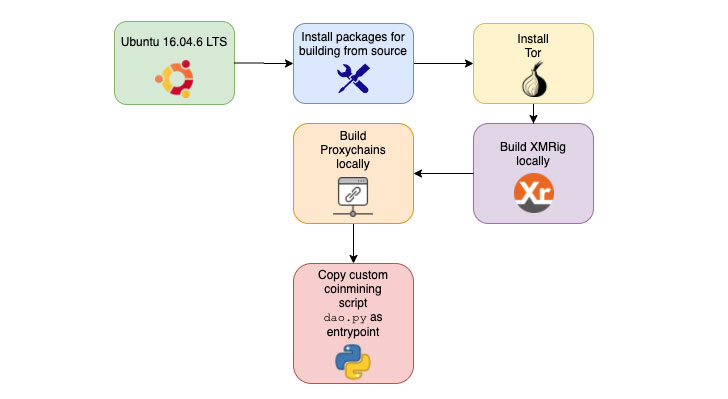

L’auteur du malware derrière les images a utilisé un script Python pour déclencher l’opération de cryptojacking et a profité d’outils d’anonymisation du réseau tels que ProxyChains et Tor pour échapper à la détection du réseau.

Le code d’extraction de pièces de monnaie dans l’image a ensuite exploité la puissance de traitement des systèmes infectés pour extraire les blocs.

Les images hébergées sur ce compte ont été collectées plus de deux millions de fois depuis le début de la campagne en octobre 2019, l’un des identifiants de portefeuille permettant de gagner plus de 525,38 XMR (36000 $).

Serveurs Docker exposés ciblés par des logiciels malveillants DDoS

Ce n’est pas tout. Dans une nouvelle opération de balayage de masse repérée par Chercheurs de Trend Micro, les serveurs Docker non protégés sont ciblés par au moins deux types de logiciels malveillants différents – XOR DDoS et Kaiji – pour collecter des informations système et exécuter des attaques DDoS.

« Les attaquants utilisaient généralement des botnets pour effectuer des attaques par force brute après avoir recherché les ports Secure Shell (SSH) et Telnet ouverts », ont déclaré les chercheurs. « Désormais, ils recherchent également des serveurs Docker avec ports exposés (2375). «

Il convient de noter que XOR DDoS et Kaiji sont des chevaux de Troie Linux connus pour leur capacité à mener des attaques DDoS, ce dernier écrit entièrement à partir de zéro en utilisant le langage de programmation Go pour cibler les appareils IoT via le forçage brut SSH.

La souche de malware XOR DDoS fonctionne en recherchant des hôtes avec des ports API Docker exposés, puis en envoyant une commande pour répertorier tous les conteneurs hébergés sur le serveur cible, puis en les compromettant avec le malware XORDDoS.

De même, le malware Kaiji recherche sur Internet des hôtes avec le port exposé 2375 pour déployer un conteneur ARM escroc (« linux_arm ») qui exécute le binaire Kaiji.

« Alors que l’attaque XOR DDoS a infiltré le serveur Docker pour infecter tous les conteneurs qui y sont hébergés, l’attaque Kaiji déploie son propre conteneur qui hébergera son malware DDoS », ont déclaré les chercheurs, notant la différence entre les deux variantes de malware.

En outre, les deux logiciels malveillants rassemblent des détails tels que les noms de domaine, les vitesses de réseau, les identificateurs de processus des processus en cours d’exécution et les informations de processeur et de réseau nécessaires pour monter une attaque DDoS.

« Les acteurs des menaces derrière les variantes de logiciels malveillants améliorent constamment leurs créations avec de nouvelles capacités afin de pouvoir déployer leurs attaques contre d’autres points d’entrée », ont conclu les chercheurs.

« Comme ils sont relativement pratiques à déployer dans le cloud, les serveurs Docker deviennent une option de plus en plus populaire pour les entreprises. Cependant, ils en font également une cible attrayante pour les cybercriminels qui sont constamment à la recherche de systèmes qu’ils peuvent exploiter. »

Il est conseillé aux utilisateurs et aux organisations qui exécutent des instances Docker de vérifier immédiatement s’ils exposent des points de terminaison d’API sur Internet, de fermer les ports et d’adhérer à meilleures pratiques recommandées.