Le bogue du nom du réseau Wi-Fi qui désactivait complètement la fonctionnalité de mise en réseau d’un iPhone avait des capacités d’exécution de code à distance et a été résolu en silence par Apple plus tôt cette année, selon de nouvelles recherches.

La vulnérabilité de déni de service, qui a été révélée le mois dernier, découle de la façon dont iOS a géré les formats de chaîne associés à l’entrée SSID, déclenchant un plantage sur tout iPhone à jour connecté à n’importe quel point d’accès sans fil avec des symboles de pourcentage. dans leurs noms tels que « %p%s%s%s%s%n. »

Bien que le problème puisse être résolu en réinitialisant les paramètres réseau (Paramètres > Général > Réinitialiser > Réinitialiser les paramètres réseau), Apple est devrait pousser un patch pour le bogue dans sa mise à jour iOS 14.7, qui est actuellement disponible pour les développeurs et les bêta-testeurs publics.

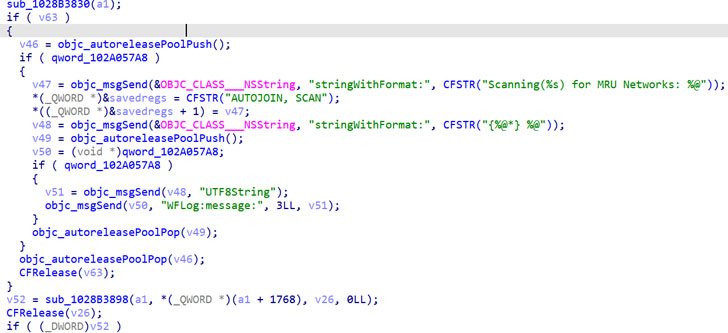

Mais dans ce qui aurait pu avoir des conséquences de grande envergure, les chercheurs de la société d’automatisation de la sécurité mobile ZecOps ont découvert que le même bogue pouvait être exploité pour réaliser l’exécution de code à distance (RCE) sur des appareils ciblés en attachant le modèle de chaîne « %@ » au Wi- Nom du point d’accès Fi.

ZecOps a surnommé le problème « WiFiDémon. » Il s’agit également d’une vulnérabilité zéro clic en ce sens qu’elle permet à l’acteur de la menace d’infecter un appareil sans nécessiter aucune interaction de l’utilisateur, bien qu’il exige que le paramètre rejoindre automatiquement les réseaux Wi-Fi est activé (ce qui est le cas par défaut).

« Tant que le WiFi est activé, cette vulnérabilité peut être déclenchée », ont noté les chercheurs. « Si l’utilisateur est connecté à un réseau WiFi existant, un attaquant peut lancer une autre attaque pour déconnecter/désassocier l’appareil, puis lancer cette attaque en 0 clic. »

« Cette vulnérabilité 0-click est puissante : si le point d’accès malveillant dispose d’une protection par mot de passe et que l’utilisateur ne se connecte jamais au wifi, rien ne sera enregistré sur le disque », a ajouté la société. « Après avoir désactivé le point d’accès malveillant, la fonction WIFI de l’utilisateur sera normale. Un utilisateur pourrait à peine remarquer s’il a été attaqué. »

Toutes les versions d’iOS commençant par iOS 14.0 et antérieures à iOS 14.3 se sont révélées vulnérables à la variante RCE, Apple corrigeant « en silence » le problème en janvier 2021 dans le cadre de son Mise à jour iOS 14.4. Aucun identifiant CVE n’a été attribué à la faille.

Compte tenu de la nature exploitable du bogue, il est fortement recommandé aux utilisateurs d’iPhone et d’iPad de mettre à jour leurs appareils avec la dernière version d’iOS afin d’atténuer le risque associé à la vulnérabilité.