Les chercheurs en cybersécurité ont mis en garde contre un exploit entièrement fonctionnel accessible au public qui pourrait être utilisé pour cibler les logiciels d’entreprise SAP.

L’exploit exploite une vulnérabilité, suivie comme CVE-2020-6207, qui résulte d’une vérification d’authentification manquante dans SAP Solution Manager (SolMan) version 7.2

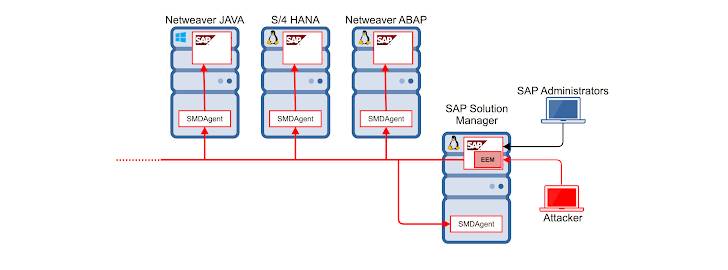

SÈVE SolMan est une solution de gestion et d’administration des applications qui offre une gestion du cycle de vie des applications de bout en bout dans des environnements distribués, agissant comme un hub centralisé pour la mise en œuvre et la maintenance de systèmes SAP tels que ERP, CRM, HCM, SCM, BI, etc.

« Une exploitation réussie pourrait permettre à un attaquant distant non authentifié d’exécuter des tâches administratives hautement privilégiées dans le Agents SAP SMD, « chercheurs d’Onapsis m’a dit, faisant référence à l’ensemble d’outils de diagnostic de Solution Manager utilisé pour analyser et surveiller les systèmes SAP.

La vulnérabilité, qui a le score de base CVSS le plus élevé possible de 10,0, a été corrigée par SAP dans le cadre de sa Mars 2020 mises à jour.

Les méthodes d’exploitation exploitant la faille ont été démontrées Conférence Black Hat en août dernier par les chercheurs d’Onasis Pablo Artuso et Yvan Genuer pour mettre en évidence les techniques d’attaque possibles qui pourraient être conçues par des parties non autorisées pour frapper les serveurs SAP et obtenir un accès root.

La faille critique résidait dans SolMan Surveillance de l’expérience utilisateur (anciennement End-user Experience Monitoring ou EEM), exposant ainsi chaque système métier connecté au Solution Manager au risque d’un compromis potentiel.

La disponibilité publique d’un code d’exploitation de preuve de concept (PoC) laisse donc les serveurs non corrigés exposés à un certain nombre d’attaques malveillantes potentielles, notamment:

- Arrêt de tout système SAP dans le paysage

- Amener le service informatique à contrôler les lacunes affectant l’intégrité financière et la confidentialité, conduisant à des violations de la conformité réglementaire

- Suppression de toutes les données des systèmes SAP, entraînant des perturbations commerciales

- Attribution de privilèges de superutilisateur à tout utilisateur existant ou nouveau, permettant à ces utilisateurs d’exécuter des opérations critiques, et

- Lecture des données sensibles de la base de données

« Bien que les exploits soient régulièrement publiés en ligne, cela n’a pas été le cas pour les vulnérabilités SAP, pour lesquelles les exploits accessibles au public ont été limités », ont déclaré les chercheurs d’Onasis.

« La publication d’un exploit public augmente considérablement les chances d’une tentative d’attaque car elle étend également les attaquants potentiels non seulement aux experts ou aux professionnels SAP, mais aussi aux script-kiddies ou aux attaquants moins expérimentés qui peuvent désormais tirer parti des outils publics au lieu de créer les leurs. »