Une souche de ransomware basée sur Windows connue sous le nom d’IceFire a élargi son champ d’action pour cibler les réseaux d’entreprise Linux appartenant à plusieurs organisations du secteur des médias et du divertissement à travers le monde.

Les intrusions impliquent l’exploitation d’une vulnérabilité de désérialisation récemment révélée dans le logiciel de partage de fichiers IBM Aspera Faspex (CVE-2022-47986, score CVSS : 9,8), selon la société de cybersécurité SentinelOne.

« Ce changement stratégique est une étape importante qui les aligne avec autre groupes de rançongiciels qui ciblent également les systèmes Linux », a déclaré Alex Delamotte, chercheur principal sur les menaces chez SentinelOne, a dit dans un rapport partagé avec The Hacker News.

La majorité des attaques observées par SentinelOne ont été dirigées contre des entreprises situées en Turquie, en Iran, au Pakistan et aux Émirats arabes unis, des pays qui ne sont généralement pas ciblés par des équipes organisées de rançongiciels.

Feu de glace a été détecté pour la première fois en mars 2022 par le MalwareHunterÉquipemais ce n’est qu’en août 2022 que des victimes ont été médiatisé via son site de fuite sur le dark web, selon Sécurité GuidePoint, Malwarebyteset Groupe CNC.

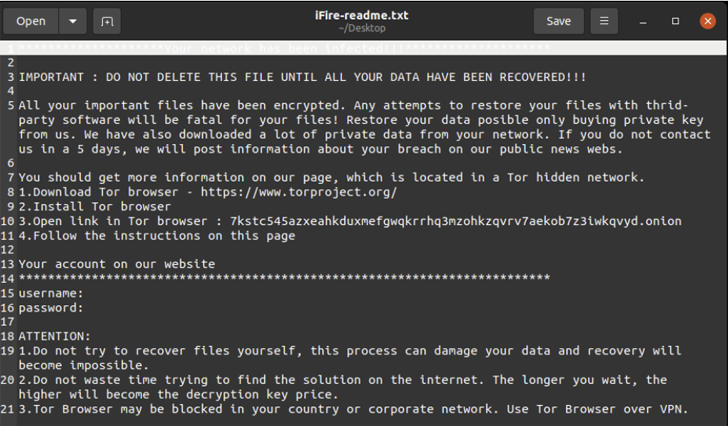

Le binaire rançongiciel ciblant Linux est un fichier ELF 64 bits de 2,18 Mo installé sur les hôtes CentOS exécutant une version vulnérable du logiciel de serveur de fichiers IBM Aspera Faspex.

Il est également capable d’éviter de crypter certains chemins afin que la machine infectée continue à être opérationnelle.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

« Par rapport à Windows, il est plus difficile de déployer des rançongiciels contre Linux, en particulier à grande échelle », a déclaré Delamotte. « De nombreux systèmes Linux sont des serveurs : les vecteurs d’infection typiques comme le phishing ou le téléchargement intempestif sont moins efficaces. Pour surmonter cela, les acteurs se tournent vers l’exploitation des vulnérabilités des applications. »

Le développement intervient alors que Fortinet FortiGuard Labs divulgué une nouvelle campagne de rançongiciel LockBit utilisant un « artisanat évasif » pour éviter la détection via des conteneurs .IMG qui contournent les protections Mark of The Web (MotW).