Les opérateurs du système Hive ransomware-as-a-service (RaaS) ont révisé leur logiciel de cryptage de fichiers pour migrer entièrement vers Rust et adopter une méthode de cryptage plus sophistiquée.

« Avec sa dernière variante comportant plusieurs mises à jour majeures, Hive prouve également qu’il s’agit de l’une des familles de ransomwares qui évoluent le plus rapidement, illustrant l’écosystème des ransomwares en constante évolution », a déclaré Microsoft Threat Intelligence Center (MSTIC). a dit dans un rapport mardi.

Hive, qui a été observé pour la première fois en juin 2021, est devenu l’un des groupes RaaS les plus prolifiques, comptabilité pour 17 attentats au seul mois de mai 2022, aux côtés de Black Basta et Conti.

Le passage de GoLang à Rust fait de Hive la deuxième souche de ransomware après BlackCat à être écrite dans le langage de programmation, permettant au malware d’obtenir des avantages supplémentaires tels que la sécurité de la mémoire et un contrôle plus approfondi des ressources de bas niveau ainsi que d’utiliser une large gamme de bibliothèques cryptographiques.

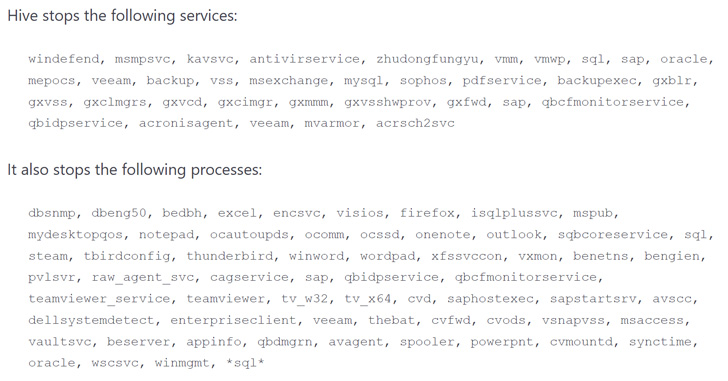

Ce qu’il offre également, c’est la capacité de rendre le malware résistant à l’ingénierie inverse, le rendant plus évasif. De plus, il est livré avec des fonctionnalités pour arrêter les services et les processus associés aux solutions de sécurité qui peuvent l’arrêter dans son élan.

Hive n’est pas différent des autres familles de rançongiciels en ce sens qu’il supprime les sauvegardes pour empêcher la récupération, mais ce qui a considérablement changé dans la nouvelle variante basée sur Rust, c’est son approche du chiffrement des fichiers.

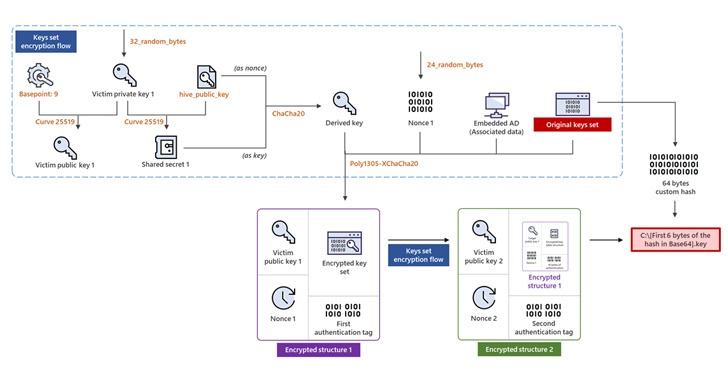

« Au lieu d’intégrer une clé cryptée dans chaque fichier qu’il crypte, il génère deux ensembles de clés en mémoire, les utilise pour crypter les fichiers, puis crypte et écrit les ensembles à la racine du lecteur qu’il crypte, les deux avec l’extension .key « , a expliqué MSTIC.

Pour déterminer laquelle des deux clés est utilisée pour verrouiller un fichier spécifique, un fichier crypté est renommé pour inclure le nom de fichier contenant la clé qui est ensuite suivi d’un trait de soulignement et d’une chaîne encodée en Base64 (par exemple, « C:\myphoto.jpg .l0Zn68cb _ -B82BhIaGhI8 ») qui pointe vers deux emplacements différents dans le fichier .key correspondant.

Les découvertes surviennent alors que l’acteur de la menace derrière le moins connu AstraLocker ransomware a cessé ses activités et a publié un outil de décryptage dans le cadre d’un passage au crytojacking, Bleeping Computer signalé cette semaine.

Mais dans une indication que le paysage cybercriminel est en constante évolution, les chercheurs en cybersécurité ont découvert un nouveau famille de rançongiciels appelé RedAlert (alias N13V) qui est capable de cibler à la fois les serveurs Windows et Linux VMWare ESXi.