Un « groupe d’attaquants persistants » ayant des liens présumés avec le Hezbollah a réorganisé son arsenal de malwares avec une nouvelle version d’un cheval de Troie d’accès à distance (RAT) pour pénétrer dans les entreprises du monde entier et extraire des informations précieuses.

Dans un nouveau rapport publié jeudi par l’équipe de recherche ClearSky, la société israélienne de cybersécurité a déclaré avoir identifié au moins 250 serveurs Web accessibles au public depuis début 2020 qui ont été piratés par l’acteur de la menace pour collecter des renseignements et voler les bases de données de l’entreprise.

Les intrusions orchestrées ont frappé un grand nombre d’entreprises situées aux États-Unis, au Royaume-Uni, en Égypte, en Jordanie, au Liban, en Arabie saoudite, en Israël et dans l’Autorité palestinienne, la majorité des victimes représentant des opérateurs de télécommunications (Etisalat, Mobily, Vodafone Égypte), les fournisseurs de services Internet (SaudiNet, TE Data) et les fournisseurs de services d’hébergement et d’infrastructure (Secured Servers LLC, iomart).

Documenté pour la première fois en 2015, Cèdre volatil (ou cèdre libanais) est connu pour pénétrer un grand nombre de cibles à l’aide de diverses techniques d’attaque, y compris un implant de logiciel malveillant sur mesure nommé Explosive.

Volatile Cedar a déjà été soupçonné d’origine libanaise – en particulier l’unité cyber du Hezbollah – dans le cadre d’une campagne de cyberespionnage en 2015 qui ciblait des fournisseurs militaires, des entreprises de télécommunications, des médias et des universités.

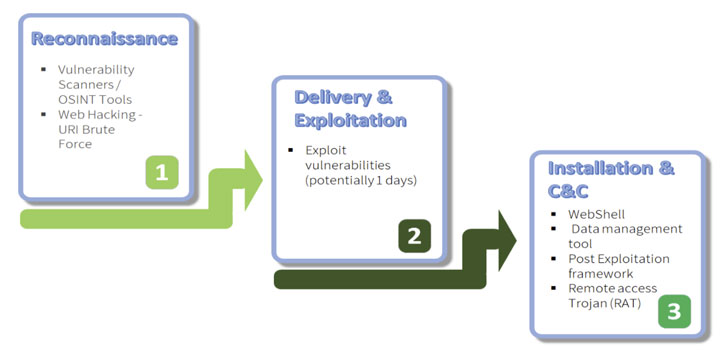

Les attaques de 2020 n’étaient pas différentes. L’activité de piratage découverte par ClearSky correspondait aux opérations attribuées au Hezbollah sur la base des chevauchements de code entre les variantes 2015 et 2020 du RAT explosif, qui est déployé sur les réseaux des victimes en exploitant les vulnérabilités connues d’un jour dans des serveurs Web Oracle et Atlassian non corrigés.

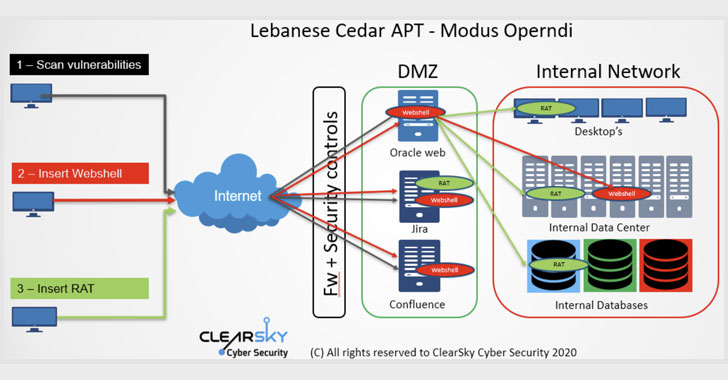

Utilisant les trois failles des serveurs (CVE-2019-3396, CVE-2019-11581 et CVE-2012-3152) comme vecteur d’attaque pour prendre pied dans un premier temps, les attaquants ont alors injecté un shell web et un Navigateur de fichiers JSP, qui ont tous deux été utilisés pour se déplacer latéralement sur le réseau, récupérer des logiciels malveillants supplémentaires et télécharger le RAT explosif, qui est livré avec des capacités pour enregistrer les frappes au clavier, capturer des captures d’écran et exécuter des commandes arbitraires.

« Le shell Web est utilisé pour effectuer diverses opérations d’espionnage sur le serveur Web attaqué, y compris l’emplacement des ressources potentielles pour d’autres attaques, la configuration du serveur d’installation de fichiers et plus encore », ont noté les chercheurs, mais pas avant l’obtention de privilèges accrus pour effectuer les tâches et transmettre les résultats à un serveur de commande et de contrôle (C2).

Au cours des cinq années qui ont suivi la première apparition de l’explosif RAT, ClearSky a déclaré que de nouvelles fonctionnalités anti-débogage avaient été ajoutées à l’implant dans sa dernière itération (V4), les communications entre la machine compromise et le serveur C2 étant désormais cryptées.

Bien qu’il ne soit pas surprenant que les acteurs de la menace restent discrets, le fait que le cèdre libanais ait réussi à rester caché depuis 2015 sans attirer aucune attention implique que le groupe a peut-être cessé ses opérations pendant de longues périodes entre les deux pour éviter d’être détecté.

ClearSky a noté que l’utilisation par le groupe du shell Web comme principal outil de piratage aurait pu contribuer à conduire les chercheurs vers une « impasse en termes d’attribution ».

« Le cèdre libanais a changé d’orientation de manière significative. Au départ, ils ont attaqué les ordinateurs comme point d’accès initial, puis ont progressé vers le réseau de la victime, puis progressé (sic) pour cibler les serveurs Web vulnérables et publics », ont ajouté les chercheurs.