Une nouvelle technique adoptée par les attaquants trouve des moyens d’utiliser le service de transfert intelligent en arrière-plan (BITS) de Microsoft afin de déployer furtivement des charges utiles malveillantes sur les machines Windows.

En 2020, les hôpitaux, les communautés de retraités et les centres médicaux ont été les plus touchés campagne de phishing en constante évolution qui distribuait des portes dérobées personnalisées telles que KEGTAP, qui ont finalement ouvert la voie aux attaques de ransomwares RYUK.

Mais nouveau recherche La branche cyber-criminalistique de Mandiant de FireEye a maintenant révélé un mécanisme de persistance inconnu auparavant qui montre que les adversaires ont utilisé BITS pour lancer la porte dérobée.

Introduit dans Windows XP, MORCEAUX est un composant de Microsoft Windows, qui utilise la bande passante réseau inactive pour faciliter le transfert asynchrone de fichiers entre les machines. Ceci est réalisé en créant un travail – un conteneur qui comprend les fichiers à télécharger ou à télécharger.

BITS est couramment utilisé pour fournir des mises à jour du système d’exploitation aux clients ainsi que par le scanner antivirus Windows Defender pour récupérer les mises à jour des signatures de logiciels malveillants. Outre les propres produits de Microsoft, le service est également utilisé par d’autres applications telles que Mozilla Firefox pour permettre aux téléchargements de continuer en arrière-plan même lorsque le navigateur est fermé.

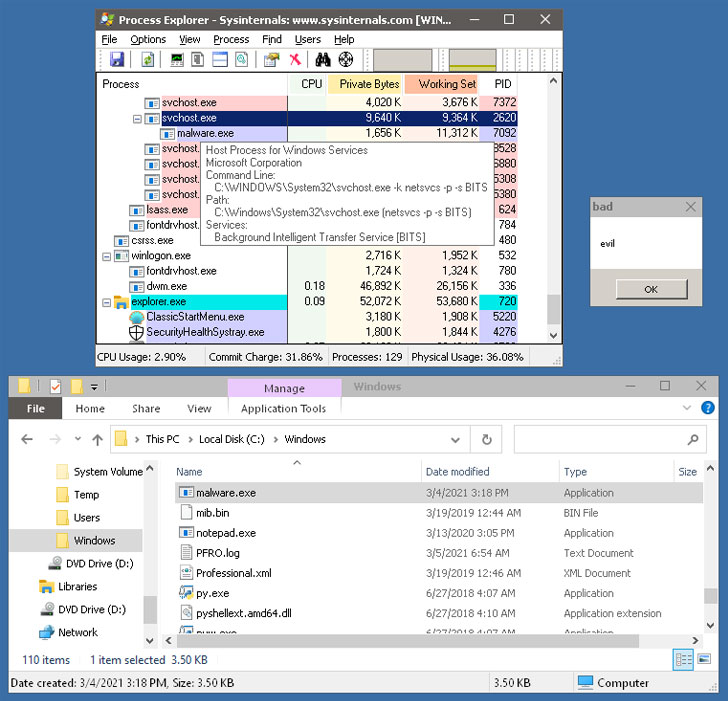

«Lorsque des applications malveillantes créent des travaux BITS, les fichiers sont téléchargés ou téléchargés dans le contexte du processus hôte de service», ont déclaré les chercheurs de FireEye. « Cela peut être utile pour contourner les pare-feu qui peuvent bloquer des processus malveillants ou inconnus, et cela aide à masquer quelle application a demandé le transfert. »

Plus précisément, les incidents post-compromission impliquant des infections Ryuk se sont avérés exploiter le service BITS pour créer une nouvelle tâche en tant que «mise à jour système» qui a été configurée pour lancer un exécutable nommé «mail.exe», qui à son tour a déclenché la porte dérobée KEGTAP, après avoir tenté de télécharger une URL non valide.

« Le travail BITS malveillant a été configuré pour tenter un transfert HTTP d’un fichier inexistant à partir de l’hôte local, ont noté les chercheurs. » Comme ce fichier n’existerait jamais, BITS déclencherait l’état d’erreur et lancerait la commande de notification, qui dans ce cas était KEGTAP . «

Le nouveau mécanisme est un autre rappel de la façon dont un outil utile comme BITS peut être réutilisé par des attaquants à leur propre avantage. Pour faciliter la réponse aux incidents et les enquêtes médico-légales, les chercheurs ont également mis à disposition un utilitaire Python appelé BitsParser qui vise à analyser les fichiers de base de données BITS et à extraire les informations de travail et de fichier pour une analyse supplémentaire.