Une nouvelle campagne de courrier indésirable est apparue comme un canal pour un chargeur de logiciels malveillants auparavant non documenté qui permet aux attaquants de s’implanter dans les réseaux d’entreprise et de supprimer des charges utiles malveillantes sur les systèmes compromis.

« Ces infections sont également utilisées pour faciliter la diffusion de logiciels malveillants supplémentaires tels que Qakbot et Cobalt Strike, deux des menaces les plus courantes régulièrement observées ciblant des organisations dans le monde entier » mentionné chercheurs avec Cisco Talos dans un article technique.

On pense que la campagne de malspam a commencé à la mi-septembre 2021 via des documents Microsoft Office entrelacés qui, une fois ouverts, déclenchent une chaîne d’infection qui conduit à l’infection des machines par un logiciel malveillant appelé ÉCUREUILLE GAUFRE.

Reflétant une technique cohérente avec d’autres attaques de phishing de ce type, la dernière opération exploite les fils de discussion volés pour lui donner un voile de légitimité et inciter les utilisateurs peu méfiants à ouvrir les pièces jointes.

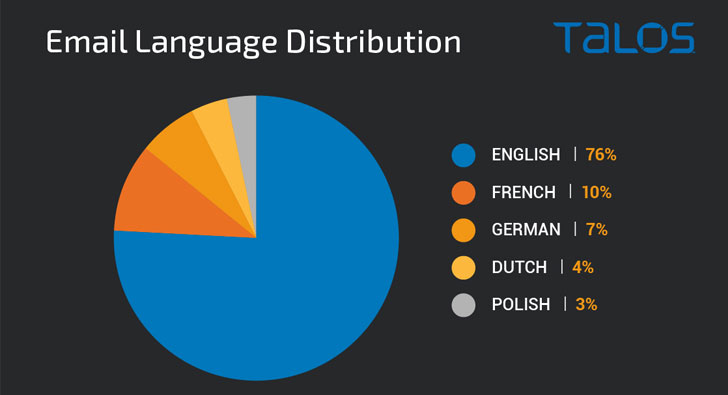

De plus, la langue utilisée dans les messages de réponse correspond à la langue utilisée dans le fil de discussion d’origine, démontrant un cas de localisation dynamique mise en place pour augmenter les chances de succès de la campagne. Les cinq langues les plus utilisées pour livrer la chargeuse sont l’anglais (76 %), suivi du français (10 %), de l’allemand (7 %), du néerlandais (4 %) et du polonais (3 %).

Les volumes de distribution d’e-mails capitalisant sur la nouvelle menace ont culminé vers le 26 septembre, sur la base des données compilées par la société de cybersécurité.

Alors que les serveurs Web précédemment compromis, exécutant principalement des versions du système de gestion de contenu (CMS) WordPress, fonctionnent comme une infrastructure de distribution de logiciels malveillants, une technique intéressante observée est l’utilisation de scripts « antibots » pour bloquer les requêtes Web provenant d’adresses IP n’appartenant pas à victimes mais plutôt des plateformes d’analyse automatisées et des organismes de recherche en sécurité.

Le chargeur de logiciels malveillants, en plus de déployer Qakbot et le tristement célèbre outil de test de pénétration Cobalt Strike sur les points de terminaison infectés, établit également des communications avec un serveur distant contrôlé par un attaquant pour récupérer les charges utiles secondaires, ce qui en fait un puissant utilitaire polyvalent.

« Après le retrait du botnet Emotet plus tôt cette année, les acteurs de la menace criminelle comblent ce vide », Zscaler c’est noté dans une analyse du même malware le mois dernier. « SQUIRRELWAFFLE semble être un nouveau chargeur profitant de cette lacune. Il n’est pas encore clair si SQUIRRELWAFFLE est développé et distribué par un acteur de menace connu ou un nouveau groupe. Cependant, des techniques de distribution similaires étaient auparavant utilisées par Emotet. »