Les serveurs Microsoft SQL (MS SQL) vulnérables faisant face à Internet sont ciblés par des acteurs de la menace dans le cadre d’une nouvelle campagne visant à déployer l’outil de simulation d’adversaires Cobalt Strike sur des hôtes compromis.

« Les attaques qui ciblent les serveurs MS SQL incluent les attaques contre l’environnement où sa vulnérabilité n’a pas été corrigée, le forçage brutal et attaque par dictionnaire contre les serveurs mal gérés », la société sud-coréenne de cybersécurité AhnLab Security Emergency Response Center (ASEC) mentionné dans un rapport publié lundi.

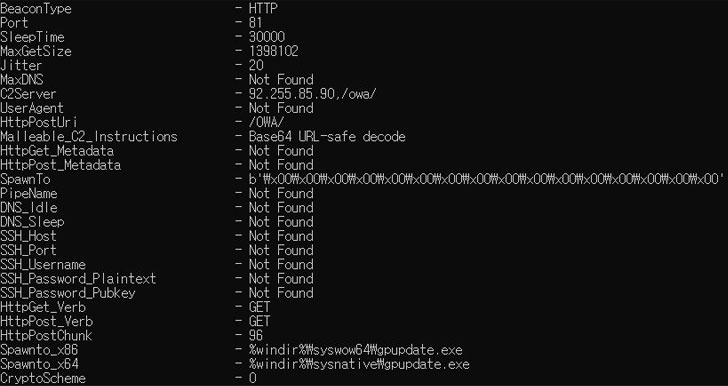

Cobalt Strike est une application commerciale complète cadre de test d’intrusion qui permet à un attaquant de déployer un agent nommé « Beacon » sur la machine victime, accordant à l’opérateur un accès à distance au système. Bien que présentées comme une plate-forme de simulation de menace d’équipe rouge, les versions piratées du logiciel ont été activement utilisées par un large éventail d’acteurs de la menace.

Les intrusions observées par l’ASEC impliquent l’acteur non identifié scannant le port 1433 pour rechercher les serveurs MS SQL exposés afin d’effectuer des attaques par force brute ou par dictionnaire contre le compte de l’administrateur système, c’est-à-dire, compte « sa »pour tenter une connexion.

Cela ne veut pas dire que les serveurs non accessibles sur Internet ne sont pas vulnérables, avec l’acteur de la menace derrière le malware LemonDuck qui analyse le même port pour se déplacer latéralement sur le réseau.

« La gestion des informations d’identification du compte administrateur afin qu’elles soient vulnérables aux attaques par force brute et par dictionnaire comme ci-dessus ou le fait de ne pas modifier périodiquement les informations d’identification peut faire du serveur MS-SQL la cible principale des attaquants », ont déclaré les chercheurs.

Après avoir réussi à prendre pied, la phase suivante de l’attaque fonctionne en engendrant un shell de commande Windows via MS SQL « sqlservr.exe » pour télécharger la charge utile de l’étape suivante qui héberge le binaire codé Cobalt Strike sur le système.

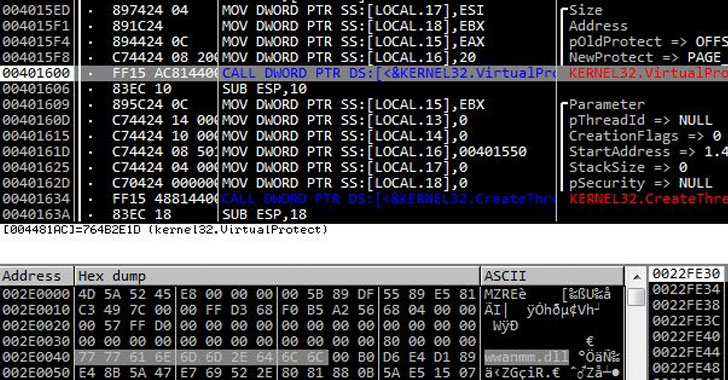

Les attaques aboutissent finalement au décodage par le logiciel malveillant de l’exécutable Cobalt Strike, suivi de son injection dans le moteur de construction légitime de Microsoft (MSBuild), qui a déjà été abusé par des acteurs malveillants pour diffuser sans fichier des chevaux de Troie d’accès à distance et des logiciels malveillants voleurs de mots de passe sur des systèmes Windows ciblés.

De plus, le Cobalt Strike qui est exécuté dans MSBuild.exe est livré avec des configurations supplémentaires pour échapper à la détection des logiciels de sécurité. Il y parvient en chargeant « wwanmm.dll », une bibliothèque Windows pour WWan Media Manager, puis en écrivant et en exécutant la balise dans la zone mémoire de la DLL.

« Comme la balise qui reçoit la commande de l’attaquant et exécute le comportement malveillant n’existe pas dans une zone de mémoire suspecte et fonctionne à la place dans le module normal wwanmm.dll, elle peut contourner la détection basée sur la mémoire », ont noté les chercheurs.