Fancy Product Designer, un plugin WordPress installé sur plus de 17 000 sites, a été découvert pour contenir une vulnérabilité de téléchargement de fichier critique qui est activement exploitée dans la nature pour télécharger des logiciels malveillants sur des sites sur lesquels le plugin est installé.

L’équipe de renseignement sur les menaces de Wordfence, qui a découvert la faille, a déclaré avoir signalé le problème au développeur du plugin le 31 mai. Bien que la faille ait été reconnue, elle n’a pas encore été corrigée.

Fancy Product Designer est un outil qui permet aux entreprises de proposer des produits personnalisables, permettant aux clients de concevoir tout type d’article allant des T-shirts aux coques de téléphone en offrant la possibilité de télécharger des images et des fichiers PDF pouvant être ajoutés aux produits.

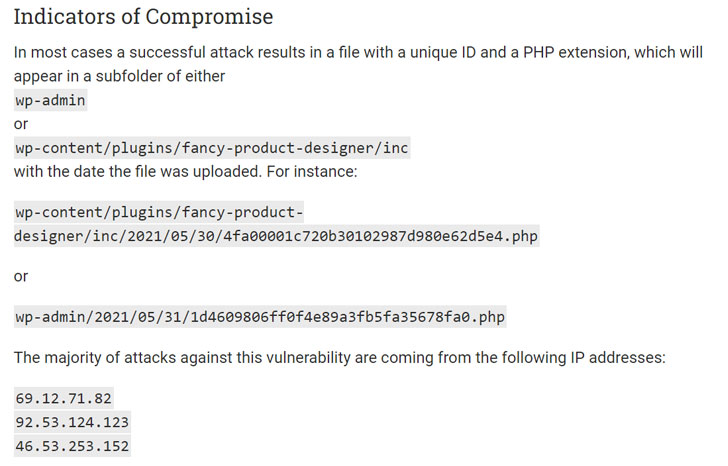

« Malheureusement, alors que le plugin avait mis en place des contrôles pour empêcher le téléchargement de fichiers malveillants, ces contrôles étaient insuffisants et pouvaient facilement être contournés, permettant aux attaquants de télécharger des fichiers PHP exécutables sur n’importe quel site avec le plugin installé », Wordfence mentionné dans un article publié mardi.

Armé de cette capacité, un attaquant peut exécuter du code à distance sur un site Web affecté, permettant ainsi une prise de contrôle complète du site, ont noté les chercheurs. Wordfence n’a pas partagé les spécificités techniques de la vulnérabilité car elle fait l’objet d’une attaque active.

Wordfence a déclaré que le zero-day critique pourrait être exploité dans certaines configurations même si le plugin a été désactivé, exhortant les utilisateurs à désinstaller complètement Fancy Product Designer jusqu’à ce qu’une version corrigée soit disponible.

C’est loin d’être la première fois que Wordfence révèle de graves problèmes dans les plugins WordPress. En décembre 2017, une porte dérobée cachée dans le plug-in captcha BestWebSoft affectait 300 000 sites.

Plus tôt cette année, les chercheurs ont révélé des vulnérabilités dans Elementor et WP Super Cache qui, si elles sont exploitées avec succès, pourraient permettre à un attaquant d’exécuter du code arbitraire et de s’emparer d’un site Web dans certains scénarios.