Les chercheurs en cybersécurité ont exposé une grande variété de techniques adoptées par un téléchargeur de logiciels malveillants avancé appelé GuLoaderComment pour échapper aux logiciels de sécurité.

« La nouvelle technique d’anti-analyse de shellcode tente de contrecarrer les chercheurs et les environnements hostiles en analysant l’intégralité de la mémoire de processus à la recherche de chaînes liées à une machine virtuelle (VM) », ont déclaré Sarang Sonawane et Donato Onofri, chercheurs de CrowdStrike. m’a dit dans un article technique publié la semaine dernière.

GuLoader, également appelé CloudEyE, est un téléchargeur Visual Basic Script (VBS) utilisé pour distribuer des chevaux de Troie d’accès à distance sur des machines infectées. Il a été détecté pour la première fois dans la nature en 2019.

En novembre 2021, une souche de malware JavaScript baptisée RATDispenser est apparue comme un moyen de supprimer GuLoader au moyen d’un compte-gouttes VBScript codé en Base64.

Un récent échantillon de GuLoader découvert par CrowdStrike présente un processus en trois étapes dans lequel le VBScript est conçu pour fournir une étape suivante qui effectue des vérifications anti-analyse avant d’injecter le shellcode intégré dans le VBScript dans la mémoire.

Le shellcode, en plus d’incorporer les mêmes méthodes d’anti-analyse, télécharge une charge utile finale du choix de l’attaquant à partir d’un serveur distant et l’exécute sur l’hôte compromis.

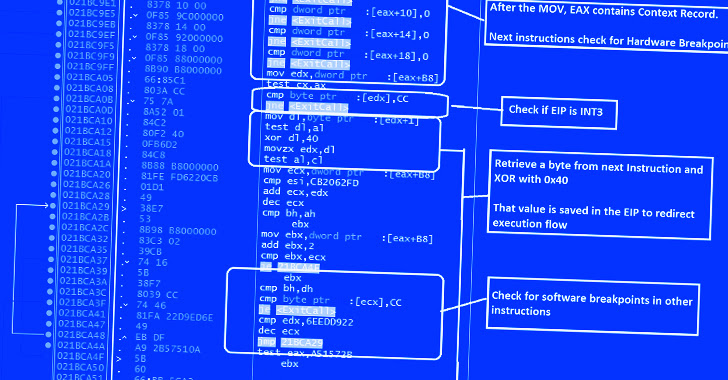

« Le shellcode utilise plusieurs astuces anti-analyse et anti-débogage à chaque étape de l’exécution, lançant un message d’erreur si le shellcode détecte une analyse connue des mécanismes de débogage », ont souligné les chercheurs.

Cela inclut des contrôles anti-débogage et anti-désassemblage pour détecter la présence d’un débogueur distant et de points d’arrêt, et s’ils sont trouvés, terminer le shellcode. Le shellcode propose également des scans pour les logiciels de virtualisation.

Une capacité supplémentaire est ce que la société de cybersécurité appelle un « mécanisme d’injection de code redondant » pour éviter NTDLL.dll crochets mis en œuvre par les solutions de détection et de réponse aux points finaux (EDR).

API NTDLL.dll crochet est un technique utilisé par des moteurs anti-malware pour détecter et signaler les processus suspects sur Windows en surveillant les API dont on sait qu’elles sont utilisées de manière abusive par les pirates.

En un mot, la méthode consiste à utiliser des instructions d’assemblage pour invoquer la fonction API Windows nécessaire pour allouer de la mémoire (c’est-à-dire, NtAllocateVirtualMemory) et injecter un shellcode arbitraire dans la mémoire via processus d’évidement.

Les conclusions de CrowdStrike surviennent également alors que la société de cybersécurité Cymulate a démontré une technique de contournement EDR connue sous le nom de Côté aveugle qui permet d’exécuter du code arbitraire en utilisant des points d’arrêt matériels pour créer un « processus avec uniquement la NTDLL dans un état autonome et décroché ».

« GuLoader reste une menace dangereuse qui évolue constamment avec de nouvelles méthodes pour échapper à la détection », ont conclu les chercheurs.