Une chose est claire. Le « valeur commerciale » de données continue de croître, ce qui en fait le principal élément de propriété intellectuelle d’une organisation.

Du point de vue du cyber-risque, les attaques contre les données constituent la menace la plus importante pour les organisations.

Les régulateurs, les sociétés de cyberassurance et les auditeurs accordent une attention beaucoup plus grande à l’intégrité, à la résilience et à la récupérabilité des données de l’organisation, ainsi qu’à l’infrastructure et aux systèmes informatiques qui stockent les données.

Quel impact cela a-t-il sur la sécurité des systèmes de stockage et de sauvegarde ?

Il y a quelques années à peine, presque aucun RSSI ne pensait que le stockage et les sauvegardes étaient importants. Ce n’est plus le cas aujourd’hui.

Les ransomwares ont replacé la sauvegarde et la restauration dans l’agenda informatique et de l’entreprise.

Les cybercriminels, tels que Conti, Hive et REvil, sont ciblant le stockage et la sauvegarde systèmes, pour empêcher la récupération.

Certains ransomwares – Locky et Crypto, par exemple – contournent désormais complètement les systèmes de production et ciblent directement les sauvegardes.

Cela a obligé les organisations à réexaminer les failles potentielles de leurs filets de sécurité, en révisant leurs stratégies de stockage, de sauvegarde et de récupération des données.

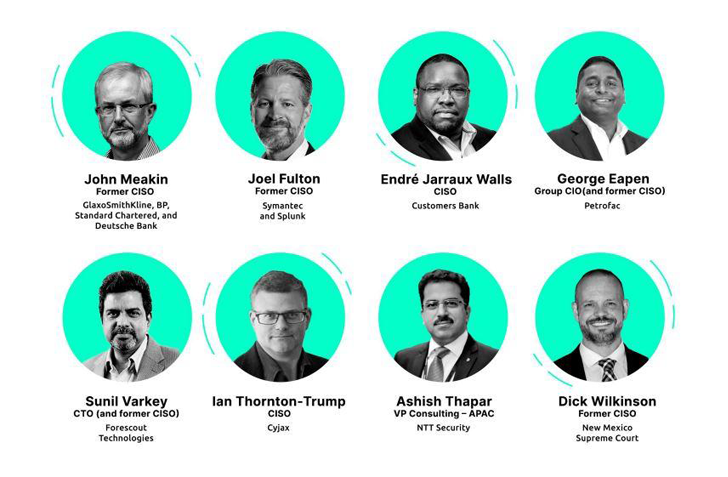

Point de vue RSSI

Pour obtenir des informations sur les nouvelles méthodes de stockage, de sauvegarde et de protection des données, 8 RSSI ont été interviewés. Voici quelques-unes de ces leçons.

|

| Source : Point de vue du RSSI : Le rôle en constante évolution des données et les implications pour la protection des données et la sécurité du stockage (Continuité) |

Les RSSI s’inquiètent de la montée en puissance des ransomwares, non seulement de la multiplication des attaques mais aussi de leur sophistication : « Les environnements de stockage et de sauvegarde sont maintenant attaqués, car les attaquants se rendent compte qu’il s’agit du facteur déterminant le plus important pour montrer si l’entreprise paiera la rançon, » dit George EpenGroup CIO (et ancien CISO) chez Petrofac,

Jean Meakinancien RSSI chez GlaxoSmithKline, BP, Standard Chartered et Deutsche Bank estime que « Aussi important soit-il, le cryptage des données est à peine suffisant pour protéger les données essentielles d’une organisation. Si des attaquants pénètrent dans un système de stockage (le cryptage des données ne les en empêchant pas à lui seul), ils sont libres de causer de graves dommages en supprimant et en compromettant des pétaoctets de données, qu’elles soient cryptées ou non. Cela inclut également les instantanés et la sauvegarde.«

Sans une bonne stratégie de stockage, de sauvegarde et de récupération des données, les entreprises ont peu de chances de survivre à une attaque de ransomware, même si elles finissent par payer la rançon.

Responsabilité partagée – RSSI vs fournisseur de stockage et de sauvegarde

Alors que les fournisseurs de stockage et de sauvegarde fournissent d’excellents outils pour gérer la disponibilité et les performances de leur infrastructure, ils ne font pas la même chose pour la sécurité et la configuration de ces mêmes systèmes.

Certains fournisseurs de stockage et de sauvegarde publient des guides de bonnes pratiques de sécurité. Cependant, la mise en œuvre et la surveillance des fonctions et configurations de sécurité relèvent de la responsabilité du service de sécurité d’une organisation.

Cependant, un certain nombre d’initiatives de cyber-résilience sont en cours. Ceux-ci inclus:

Initiatives actuelles de résilience aux ransomwares pour le stockage et la sauvegarde :

Copies de données isolées

L’ajout d’un espace d’air signifie séparer les sauvegardes des données de production. Cela signifie que si l’environnement de production est piraté, les attaquants n’ont pas immédiatement accès aux sauvegardes.

Vous pouvez également séparer les comptes de stockage.

Instantanés de stockage et réplication

Les instantanés enregistrent l’état en direct d’un système à un autre emplacement, que ce soit sur site ou dans le cloud. Ainsi, si un rançongiciel frappe le système de production, il y a toutes les chances qu’il soit répliqué sur la copie.

Stockage et chambre forte immuables

Le stockage immuable est le moyen le plus simple de protéger les données de sauvegarde. Les données sont stockées dans un état WORM (Write Once Read Many) et ne peuvent pas être supprimées pendant une période prédéfinie.

Les politiques sont définies dans le logiciel de sauvegarde ou au niveau du stockage et cela signifie que les sauvegardes ne peuvent pas être modifiées ou cryptées.

Bien que l’immuabilité soit utile pour remédier aux cybermenaces, elle n’est certainement pas à l’épreuve des balles.

Le stockage immuable peut être « empoisonné », permettant aux pirates de modifier la configuration des clients de sauvegarde et de remplacer progressivement les données stockées par des informations dénuées de sens. De plus, une fois que les pirates ont accès au système de stockage, ils peuvent facilement effacer les instantanés.

Gestion de la posture de sécurité du stockage

Les solutions de gestion de la posture de sécurité du stockage vous aident à obtenir une vue complète des risques de sécurité dans vos systèmes de stockage et de sauvegarde. Pour ce faire, il analyse en permanence ces systèmes afin de détecter automatiquement les erreurs de configuration et les vulnérabilités de sécurité.

Il hiérarchise également les risques par ordre d’urgence et d’impact commercial, et fournit des conseils de remédiation.

4 étapes vers le succès

- Définir des lignes de base de sécurité complètes pour tous les composants des systèmes de stockage et de sauvegarde (publication spéciale NIST 800-209 ; Directives de sécurité pour l’infrastructure de stockage fournit un ensemble complet de recommandations pour le déploiement, la configuration et le fonctionnement sécurisés des systèmes de stockage et de sauvegarde)

- Utilisez l’automatisation pour réduire l’exposition aux risques et permettre une plus grande agilité pour s’adapter à l’évolution des priorités. Les solutions de gestion de la posture de sécurité du stockage (également appelées gestion des vulnérabilités du stockage) peuvent grandement vous aider à réduire cette exposition.

- Appliquez des contrôles beaucoup plus stricts et des tests plus complets de la sécurité du stockage et des sauvegardes, ainsi que la capacité de récupération après une attaque. Cela améliorera non seulement la confiance, mais aidera également à identifier les actifs de données clés qui pourraient ne pas répondre au niveau requis de protection des données

- Incluez tous les aspects de la gestion du stockage et de la sauvegarde, y compris les composants clés souvent négligés tels que les périphériques réseau Fibre Channel, les consoles de gestion, etc.

publication spéciale NIST 800-209 ; Directives de sécurité pour l’infrastructure de stockage fournit un aperçu de l’évolution de la technologie de stockage, des menaces de sécurité récentes et des risques qu’elles présentent.

Il comprend un ensemble complet de recommandations pour le déploiement, la configuration et le fonctionnement sécurisés des ressources de stockage. Celles-ci incluent la protection des données et de la confidentialité à l’aide du chiffrement, de l’isolation et de l’assurance de restauration.