Un cyberacteur motivé financièrement a été observé en train d’abuser de Microsoft Azure Console série sur des machines virtuelles (VM) pour installer des outils de gestion à distance tiers dans des environnements compromis.

Mandiant, propriété de Google, a attribué l’activité à un groupe de menaces qu’il suit sous le nom UNC3944qui est également connu sous le nom d’Oktapus rôti et d’araignée éparse.

« Cette méthode d’attaque était unique en ce sens qu’elle évitait de nombreuses méthodes de détection traditionnelles utilisées dans Azure et fournissait à l’attaquant un accès administratif complet à la machine virtuelle », a déclaré la société de renseignement sur les menaces. a dit.

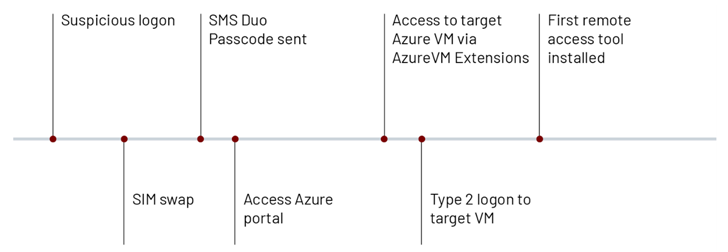

L’adversaire émergent, qui a été révélé pour la première fois à la fin de l’année dernière, est connu pour tirer parti des attaques par échange de carte SIM pour violer les entreprises de télécommunications et d’externalisation des processus métier (BPO) depuis au moins mai 2022.

Par la suite, Mandiant a également découvert que l’UNC3944 utilisait un chargeur nommé STONESTOP pour installer un pilote signé malveillant appelé POORTRY, conçu pour mettre fin aux processus associés aux logiciels de sécurité et supprimer des fichiers dans le cadre d’une attaque BYOVD.

On ne sait pas actuellement comment l’auteur de la menace procède aux échanges de cartes SIM, bien que la méthodologie d’accès initiale soit soupçonnée d’impliquer l’utilisation de messages de phishing par SMS ciblant les utilisateurs privilégiés pour obtenir leurs informations d’identification, puis d’organiser un échange de carte SIM pour recevoir l’authentification à deux facteurs (2FA ) token sur une carte SIM sous leur contrôle.

Armé de l’accès élevé, l’acteur de la menace se déplace ensuite pour surveiller le réseau cible en exploitant Extensions de machine virtuelle Azure comme Azure Network Watcher, Azure Windows Guest Agent, VMSnapshot et Azure Policy guest configuration.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

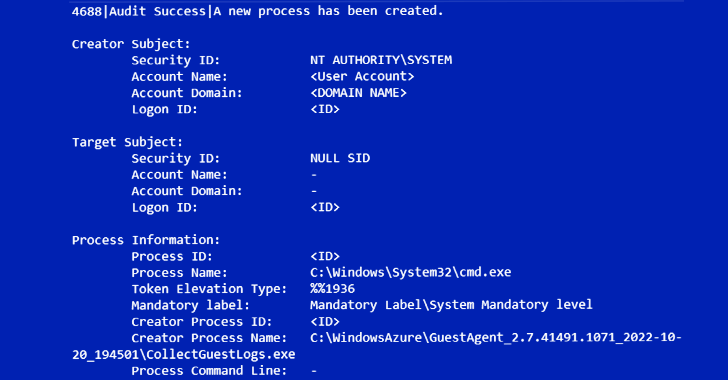

« Une fois que l’attaquant a terminé sa reconnaissance, il utilise la fonctionnalité de la console série afin d’obtenir une invite de commande administrative à l’intérieur d’une machine virtuelle Azure », a déclaré Mandiant, ajoutant qu’il avait observé que l’UNC3944 utilisait PowerShell pour déployer des outils d’administration à distance légitimes.

Le développement est une autre preuve que les attaquants profitent de la vie hors de la terre (LotL) techniques pour soutenir et faire avancer une attaque, tout en contournant la détection.

« La nouvelle utilisation de la console série par les attaquants rappelle que ces attaques ne se limitent plus à la couche du système d’exploitation », a déclaré Mandiant.

« Malheureusement, les ressources cloud sont souvent mal comprises, ce qui entraîne des erreurs de configuration qui peuvent rendre ces actifs vulnérables aux attaquants. Alors que les méthodes d’accès initial, de déplacement latéral et de persistance varient d’un attaquant à l’autre, une chose est claire : les attaquants ont les yeux rivés sur le nuage. »

![[Funding alert] La plate-forme de gamification crypto OWN obtient 2 millions de dollars en tour de table](https://media.techtribune.net/uploads/2022/04/Imageads2-1647491543251-180x135.jpg)