Les opérateurs du Gootkit access-as-a-service (AaaS) les logiciels malveillants ont refait surface avec des techniques mises à jour pour compromettre les victimes sans méfiance.

« Dans le passé, Gootkit utilisait des installateurs de logiciels gratuits pour masquer les fichiers malveillants ; maintenant, il utilise des documents juridiques pour inciter les utilisateurs à télécharger ces fichiers », ont déclaré les chercheurs de Trend Micro, Buddy Tancio et Jed Valderama. a dit dans un article la semaine dernière.

Les conclusions s’appuient sur un précédent rapport d’eSentire, qui avait révélé en janvier des attaques généralisées visant des employés de cabinets comptables et juridiques pour déployer des logiciels malveillants sur des systèmes infectés.

Gootkit fait partie de l’écosystème souterrain proliférant des courtiers d’accès, qui sont connus pour fournir à d’autres acteurs malveillants une voie vers les réseaux d’entreprise moyennant un prix, ouvrant la voie à de véritables attaques dommageables telles que les ransomwares.

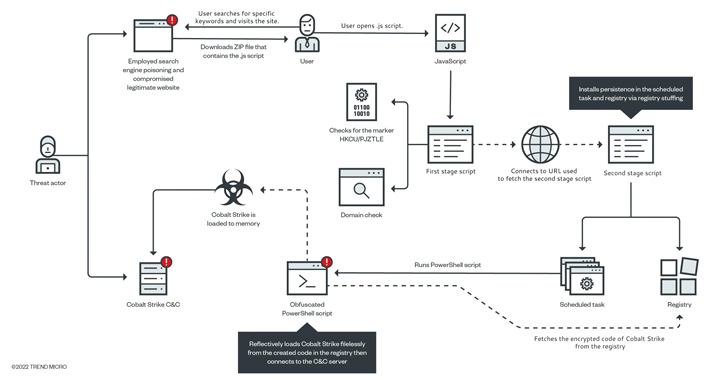

Le chargeur utilise des résultats de moteurs de recherche malveillants, une technique appelée Empoisonnement du référencementpour inciter les utilisateurs peu méfiants à visiter des sites Web compromis hébergeant des fichiers de packages ZIP contenant des logiciels malveillants prétendument liés à des accords de divulgation pour des transactions immobilières.

« La combinaison de l’empoisonnement SEO et des sites Web légitimes compromis peut masquer les indicateurs d’activité malveillante qui garderaient généralement les utilisateurs sur leurs gardes », ont souligné les chercheurs.

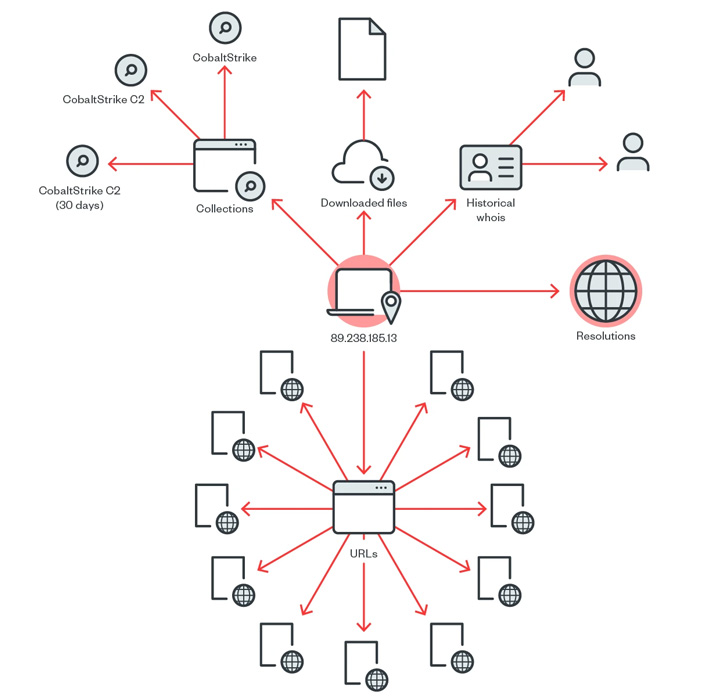

Le fichier ZIP, pour sa part, comprend un fichier JavaScript qui charge un binaire Cobalt Strike, un outil utilisé pour les activités de post-exploitation qui s’exécutent directement dans la mémoire sans fichier.

« Gootkit est toujours actif et améliore ses techniques », ont déclaré les chercheurs. « Cela implique que cette opération s’est avérée efficace, car d’autres acteurs de la menace semblent continuer à l’utiliser. »