.jpg)

Les pirates d’élite associés à Service de renseignement militaire russe ont été liés à des campagnes de phishing à grande échelle visant des centaines d’utilisateurs en Ukraine pour extraire des renseignements et influencer le discours public lié à la guerre.

Le Threat Analysis Group (TAG) de Google, qui est surveillance les activités de l’acteur sous le nom de FROZENLAKE, a déclaré que les attaques continuent « l’accent mis par le groupe en 2022 sur le ciblage des utilisateurs de messagerie Web en Europe de l’Est ».

Le cyberacteur parrainé par l’État, également suivi sous les noms d’APT28, Fancy Bear, Forest Blizzard, Iron Twilight, Sednit et Sofacy, est à la fois très actif et compétent. Il est actif depuis au moins 2009, ciblant les médias, les gouvernements et les entités militaires à des fins d’espionnage.

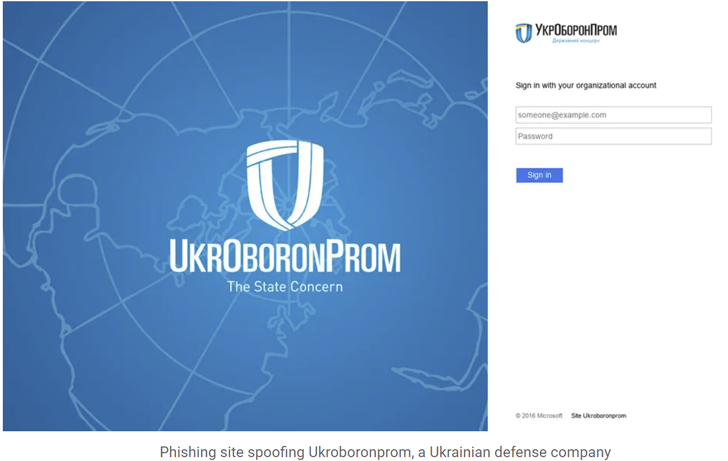

Le dernier ensemble d’intrusions, qui a débuté début février 2023, impliquait l’utilisation de scripts intersites réfléchis (XSS) attaques sur divers sites Web du gouvernement ukrainien pour rediriger les utilisateurs vers des domaines de phishing et capturer leurs informations d’identification.

La divulgation intervient alors que les agences de renseignement et d’application de la loi britanniques et américaines ont publié un avertissement conjoint sur les attaques d’APT28 exploitant une ancienne vulnérabilité connue des routeurs Cisco pour déployer un logiciel malveillant connu sous le nom de Jaguar Tooth.

FROZENLAKE est loin d’être le seul acteur concentré sur l’Ukraine depuis l’invasion militaire russe du pays il y a plus d’un an. Un autre collectif adverse notable est FROZENBARENTS – alias Sandworm, Seashell Blizzard (née Iridium) ou Voodoo Bear – qui s’est engagé dans un effort soutenu pour cibler les organisations affiliées au Caspian Pipeline Consortium (CPC) et d’autres entités du secteur de l’énergie en Europe de l’Est.

Les deux groupes ont été attribués à la Direction générale du renseignement de l’état-major (GRU), l’APT28 étant lié à l’unité de renseignement militaire 26165 du 85e centre de services spéciaux (GTsSS). Sandworm, d’autre part, ferait partie de l’unité 74455 du GRU.

La campagne de collecte d’informations d’identification ciblait les employés de CPC avec des liens de phishing transmis par SMS. Les attaques contre les liens distribués verticaux de l’énergie vers de faux packages de mise à jour Windows qui ont finalement exécuté un voleur d’informations connu sous le nom de Rhadamanthys pour exfiltrer les mots de passe et les cookies du navigateur.

FROZENBARENTS, surnommé le « cyberacteur le plus polyvalent du GRU », a également été observé en train de lancer des attaques de phishing d’identifiants ciblant l’industrie ukrainienne de la défense, l’armée et les utilisateurs de la messagerie Web Ukr.net à partir de début décembre 2022.

Défendre avec tromperie : Faire progresser la sécurité Zero Trust

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

L’acteur de la menace aurait en outre créé des personnages en ligne sur YouTube, Telegram et Instagram pour diffuser des récits pro-russes, divulguer des données volées à des organisations compromises et publier des cibles pour des attaques par déni de service distribué (DDoS).

« FROZENBARENTS a ciblé les utilisateurs associés à des chaînes populaires sur Telegram », a déclaré Billy Leonard, chercheur au TAG. « Les campagnes de phishing diffusées par e-mail et SMS ont usurpé Telegram pour voler des informations d’identification, ciblant parfois les utilisateurs suivant des canaux pro-russes. »

Un troisième acteur de menace d’intérêt est PUSHCHA (alias Ghostwriter ou UNC1151), un groupe soutenu par le gouvernement biélorusse qui est connu pour agir au nom des intérêts russes, ses attaques de phishing ciblées ciblant les fournisseurs de messagerie Web ukrainiens tels que i.ua et meta.ua pour siphonner les identifiants.

Google TAG a également mis en évidence un ensemble d’attaques montées par le groupe à l’origine du rançongiciel cubain à déployer RomCom RAT dans le gouvernement ukrainien et les réseaux militaires.

« Cela représente un changement important par rapport aux opérations traditionnelles de ransomware de cet acteur, se comportant de manière plus similaire à un acteur menant des opérations de collecte de renseignements », a souligné Leonard.