Google a déclaré mercredi avoir obtenu une ordonnance provisoire d’un tribunal aux États-Unis pour perturber la distribution d’un logiciel malveillant de vol d’informations basé sur Windows appelé CryptBot et « ralentir » sa croissance.

Le géant de la technologie Mike Trinh et Pierre-Marc Bureau a dit ces efforts s’inscrivent dans le cadre des mesures qu’il prend pour « tenir responsables non seulement les opérateurs criminels de logiciels malveillants, mais également ceux qui profitent de leur diffusion ».

CryptBot On estime qu’il a infecté plus de 670 000 ordinateurs en 2022 dans le but de voler des données sensibles telles que les identifiants d’authentification, les connexions aux comptes de réseaux sociaux et les portefeuilles de crypto-monnaie des utilisateurs de Google Chrome.

Les données récoltées sont ensuite exfiltrées vers les acteurs de la menace, qui vendent ensuite les données à d’autres attaquants pour les utiliser dans des campagnes de violation de données. CryptBot était découvert pour la première fois dans la nature en décembre 2019.

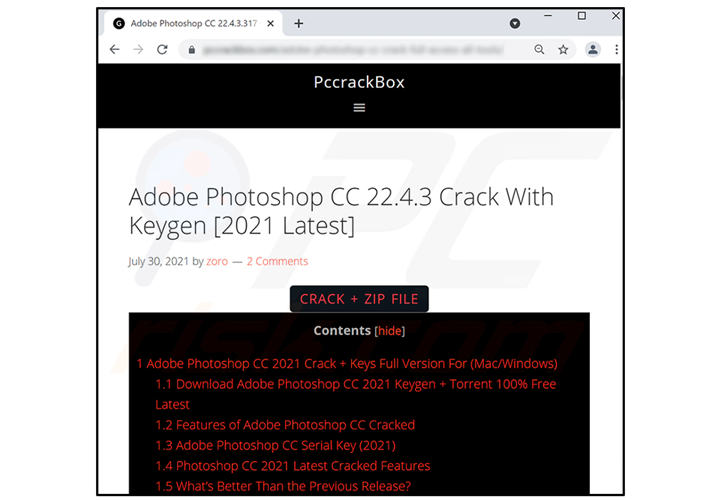

Le logiciel malveillant a traditionnellement été diffusé via des versions modifiées de manière malveillante de progiciels légitimes et populaires tels que Google Earth Pro et Google Chrome qui sont hébergés sur de faux sites Web.

De plus, une campagne CryptBot découverte par Red Canary en décembre 2021 impliquait l’utilisation de KMSPico, un outil non officiel utilisé pour activer illégalement Microsoft Office et Windows sans clé de licence, comme vecteur de livraison.

Puis en mars 2022, BlackBerry divulgué les détails d’une nouvelle version améliorée de l’infostealer malveillant qui a été distribué via des sites pirates compromis qui prétendent offrir des versions « craquées » de divers logiciels et jeux vidéo.

Les principaux distributeurs de CryptBot, selon Google, sont soupçonnés d’exploiter une « entreprise criminelle mondiale » basée au Pakistan.

Google a déclaré qu’il avait l’intention d’utiliser l’ordonnance du tribunal, accordée par un juge fédéral du district sud de New York, pour « supprimer les domaines actuels et futurs liés à la distribution de CryptBot », limitant ainsi la propagation de nouvelles infections.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Pour atténuer les risques posés par de telles menaces, il est conseillé de télécharger uniquement des logiciels provenant de sources bien connues et fiables, d’examiner attentivement les avis et de s’assurer que le système d’exploitation et les logiciels de l’appareil sont à jour.

La divulgation intervient des semaines après que Microsoft, Fortra et le Centre de partage et d’analyse des informations sur la santé (Health-ISAC) se sont légalement associés pour démanteler les serveurs hébergeant des copies illégales et héritées de Cobalt Strike afin d’empêcher l’abus de l’outil par les acteurs de la menace.

Cela fait également suite aux efforts de Google pour fermer l’infrastructure de commande et de contrôle associée à un botnet surnommé Glupteba en décembre 2021. Le malware, cependant, a fait son retour six mois plus tard dans le cadre d’une campagne « à grande échelle ».