Une vulnérabilité zero-day d’Internet Explorer a été activement exploitée par un acteur menaçant nord-coréen pour cibler les utilisateurs sud-coréens en capitalisant sur la récente Itaewon Halloween écraser la foule pour inciter les utilisateurs à télécharger des logiciels malveillants.

La découverte, rapportée par les chercheurs du Google Threat Analysis Group Benoît Sevens et Clément Lecigne, est la dernière série d’attaques perpétrées par ScarCruftégalement appelé APT37, InkySquid, Reaper et Ricochet Chollima.

« Le groupe a toujours concentré son ciblage sur les utilisateurs sud-coréens, les transfuges nord-coréens, les décideurs politiques, les journalistes et les militants des droits de l’homme », TAG a dit dans une analyse jeudi.

Les nouvelles découvertes illustrent l’abus continu par l’acteur de la menace des failles d’Internet Explorer telles que CVE-2020-1380 et CVE-2021-26411 pour supprimer des portes dérobées comme BLUELIGHT et Dolphin, cette dernière ayant été divulguée par la société slovaque de cybersécurité ESET à la fin du mois dernier.

Un autre outil clé de son arsenal est RokRat, un cheval de Troie d’accès à distance basé sur Windows qui est livré avec un large éventail de fonctions qui lui permettent de capturer des captures d’écran, de consigner les frappes au clavier et même de récolter des informations sur les appareils Bluetooth.

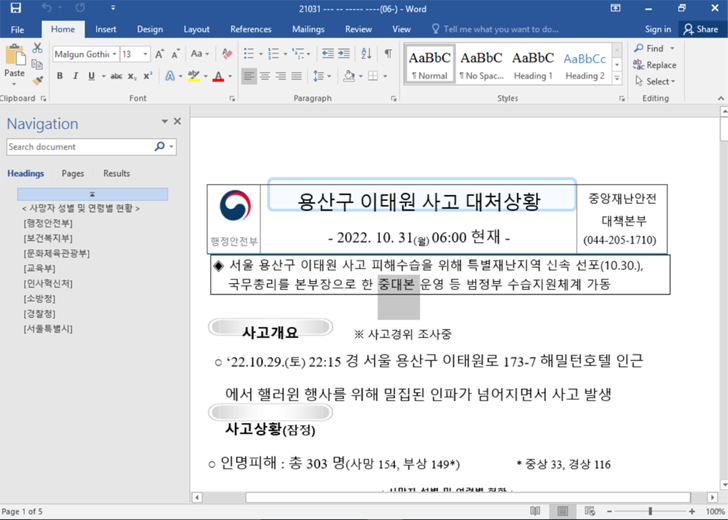

La chaîne d’attaque observée par Google TAG implique l’utilisation d’un document Microsoft Word malveillant qui a été chargé sur VirusTotal le 31 octobre 2022. Il abuse d’une autre faille zero-day d’Internet Explorer dans le moteur JavaScript JScript9, CVE-2022-41128, qui a été corrigée par Microsoft le mois dernier.

Le dossier fait référence à l’incident du 29 octobre qui a eu lieu dans le quartier Itaewon de Séoul et exploite l’intérêt du public pour la tragédie pour récupérer un exploit pour la vulnérabilité lors de son ouverture. L’attaque est activée par le fait qu’Office rend le contenu HTML à l’aide d’Internet Explorer.

L’exploitation réussie est suivie de la livraison d’un shellcode qui efface toutes les traces en effaçant le cache et l’historique d’Internet Explorer ainsi qu’en téléchargeant la charge utile de l’étape suivante.

Google TAG a déclaré qu’il ne pouvait pas récupérer le logiciel malveillant de suivi utilisé dans la campagne, bien qu’il soit soupçonné d’avoir impliqué le déploiement de RokRat, BLUELIGHT ou Dolphin.