Google a annoncé jeudi qu’il recherchait des contributeurs pour une nouvelle initiative open source appelée Graphique pour comprendre la composition des artefactségalement connu sous le nom de GUAC, dans le cadre de ses efforts continus pour renforcer la chaîne d’approvisionnement en logiciels.

« GUAC répond à un besoin créé par les efforts croissants de l’écosystème pour générer des métadonnées de construction de logiciels, de sécurité et de dépendance », Brandon Lum, Mihai Maruseac et Isaac Hepworth de Google a dit dans un post partagé avec The Hacker News.

« Le GUAC vise à démocratiser la disponibilité de ces informations de sécurité en les rendant librement accessibles et utiles pour toutes les organisations, pas seulement celles disposant d’un financement informatique et de sécurité à l’échelle de l’entreprise. »

La chaîne d’approvisionnement logicielle est devenue un vecteur d’attaque lucratif pour les acteurs de la menace, dans lequel l’exploitation d’une seule faiblesse – comme on l’a vu dans le cas de SolarWinds et de Log4Shell – ouvre une voie suffisamment longue pour parcourir la chaîne d’approvisionnement et voler des données sensibles, planter des logiciels malveillants, et prendre le contrôle des systèmes appartenant aux clients en aval.

Google, l’année dernière, a publié un cadre appelé SLSA (abréviation de niveaux de chaîne d’approvisionnement pour les artefacts logiciels) qui vise à garantir l’intégrité des progiciels et à empêcher les modifications non autorisées.

Il a également lancé une version mise à jour de Security Scorecards, qui identifie le risque que les dépendances tierces peuvent introduire dans un projet, permettant aux développeurs de prendre des décisions éclairées sur l’acceptation de code vulnérable ou d’envisager d’autres alternatives.

En août dernier, Google a en outre introduit un programme de primes de bogues pour identifier les vulnérabilités de sécurité couvrant un certain nombre de projets tels que Angular, Bazel, Golang, Protocol Buffers et Fuchsia.

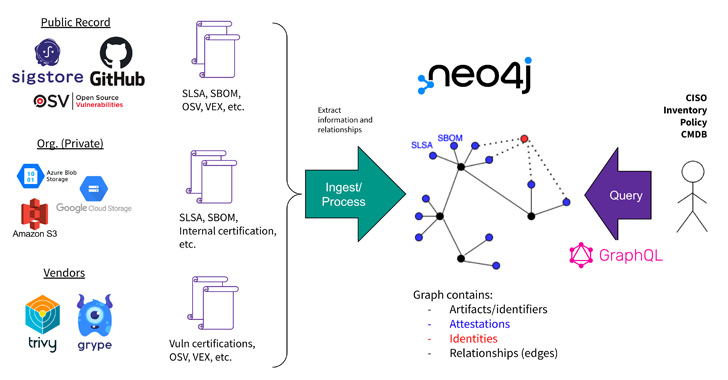

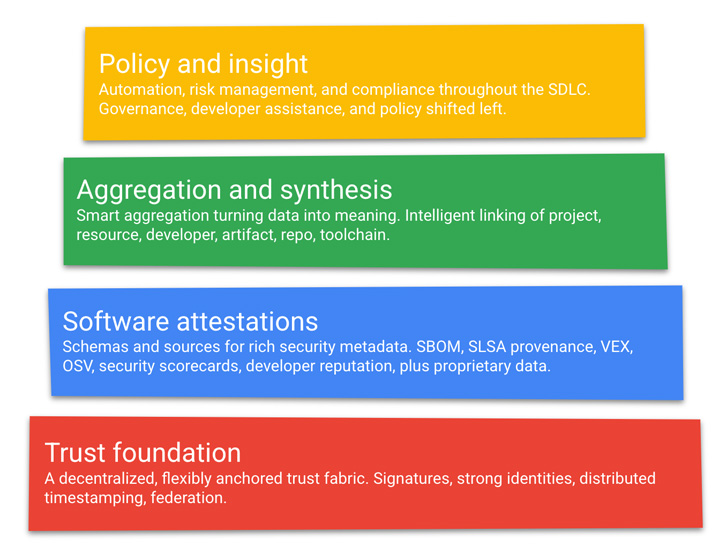

GUAC est le dernier effort de l’entreprise pour renforcer la santé de la chaîne d’approvisionnement. Il y parvient en agrégeant les métadonnées de sécurité logicielle à partir d’un mélange de sources publiques et privées dans un « graphe de connaissances » qui peut répondre aux questions sur les risques de la chaîne d’approvisionnement.

Les données qui sous-tendent cette architecture sont issues de SigstoreGitHub, Vulnérabilités Open Source (OSV), grignoteret trivialentre autres, pour établir des relations significatives entre les vulnérabilités, les projets, les ressources, les développeurs, les artefacts et les référentiels.

« L’interrogation de ce graphique peut générer des résultats organisationnels de plus haut niveau tels que l’audit, la politique, la gestion des risques et même l’assistance aux développeurs », a déclaré Google.

Autrement dit, l’idée est de relier les différents points entre un projet et son développeur, une vulnérabilité et la version logicielle correspondante, et l’artefact et le référentiel source auquel il appartient.

L’objectif est donc non seulement de permettre aux organisations de déterminer si elles sont affectées par une vulnérabilité spécifique, mais également d’estimer le rayon de l’explosion en cas de compromission de la chaîne d’approvisionnement.

Cela dit, Google semble également être conscient des menaces potentielles qui pourraient saper le GUAC, y compris les scénarios dans lesquels le système est amené à ingérer des informations falsifiées sur les artefacts et leurs métadonnées, qu’il s’attend à atténuer grâce à la vérification cryptographique des documents de données.

« [GUAC] vise à satisfaire le cas d’utilisation d’être un moniteur pour la chaîne d’approvisionnement publique et les documents de sécurité ainsi que pour une utilisation interne par les organisations pour demander des informations sur les artefacts qu’ils utilisent », le géant de l’internet c’est noté.