Google a annoncé mardi la disponibilité open source de Scanner OSVun scanner qui vise à offrir un accès facile aux informations de vulnérabilité sur divers projets.

La Outil basé sur Goalimenté par les vulnérabilités Open Source (OSV), est conçue pour connecter « la liste des dépendances d’un projet avec les vulnérabilités qui les affectent », a déclaré l’ingénieur logiciel de Google, Rex Pan, dans un article partagé avec The Hacker News.

« L’OSV-Scanner génère des informations de vulnérabilité fiables et de haute qualité qui comblent l’écart entre la liste de packages d’un développeur et les informations des bases de données de vulnérabilités », a ajouté Pan.

L’idée est d’identifier toutes les dépendances transitives d’un projet et de mettre en évidence les vulnérabilités pertinentes à l’aide de données extraites de la base de données OSV.dev.

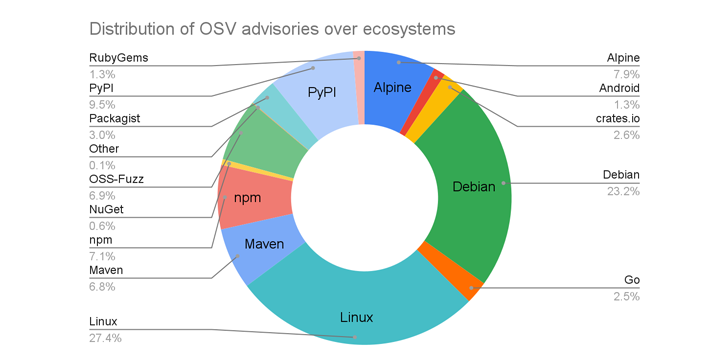

Google a en outre déclaré que la plate-forme open source prend en charge 16 écosystèmes, comptant tous les principaux langages, les distributions Linux (Debian et Alpine), ainsi qu’Android, le noyau Linux et OSS-Fuzz.

Le résultat de cette expansion est qu’OSV.dev est un référentiel de plus de 38 000 avis, contre 15 000 alertes de sécurité il y a un an, avec Linux (27,4 %), Debian (23,2 %), PyPI (9,5 %), Alpine (7,9 %), et npm (7,1 %) occupant les cinq premières places.

En ce qui concerne les prochaines étapes, le géant de l’Internet a noté qu’il s’efforçait d’intégrer la prise en charge des failles C/C++ en créant une « base de données de haute qualité » qui implique l’ajout de « métadonnées précises au niveau de la validation aux CVE ».

\

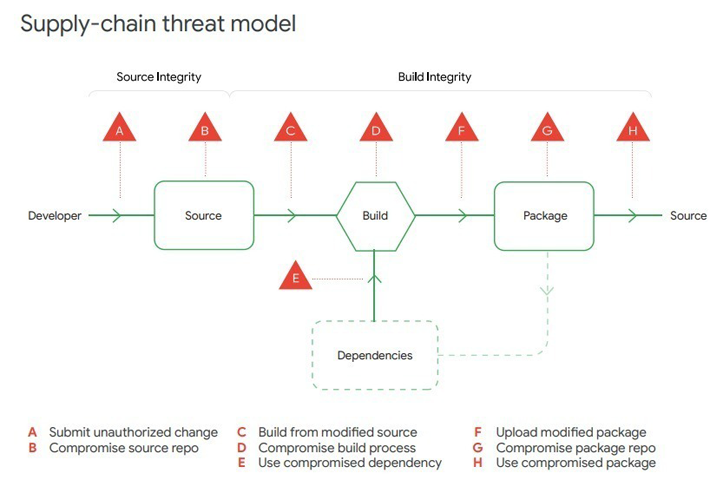

OSV-Scanner arrive près de deux mois après que Google a lancé GUAC – abréviation de Graph for Understanding Artifact Composition – pour compléter les niveaux de la chaîne d’approvisionnement pour les artefacts logiciels (SLSA ou « salsa ») dans le cadre de ses efforts pour renforcer la sécurité de la chaîne d’approvisionnement des logiciels.

La semaine dernière, Google a également publié un nouveau « Perspectives sur la sécurité » rapport appelant les organisations à développer et à déployer un cadre SLSA commun pour empêcher la falsification, améliorer l’intégritéet sécurisez les packages contre les menaces potentielles.

D’autres recommandations formulées par la société incluent la prise en charge de responsabilités supplémentaires en matière de sécurité open source et l’adoption d’une approche plus holistique pour faire face aux risques tels que ceux présentés par la vulnérabilité Log4j et l’incident SolarWinds ces dernières années.

« Les attaques de la chaîne d’approvisionnement logicielle nécessitent généralement une solide aptitude technique et un engagement à long terme pour réussir », a déclaré la société. « Les acteurs sophistiqués sont plus susceptibles d’avoir à la fois l’intention et la capacité de mener ces types d’attaques. »

« La plupart des organisations sont vulnérables aux attaques de la chaîne d’approvisionnement logicielle parce que les attaquants prennent le temps de cibler des fournisseurs tiers avec des connexions fiables aux réseaux de leurs clients. Ils utilisent ensuite cette confiance pour s’enfoncer plus profondément dans les réseaux de leurs cibles ultimes. »