Mercredi, des chercheurs en Threat Intelligence de Google faire plus de lumière sur quatre zero-days in-the-wild dans les navigateurs Chrome, Safari et Internet Explorer qui ont été exploités par des acteurs malveillants dans différentes campagnes depuis le début de l’année.

De plus, trois des quatre zero-days ont été conçus par des fournisseurs commerciaux et vendus et utilisés par des acteurs soutenus par le gouvernement, contribuant à une augmentation des attaques dans le monde réel. La liste des vulnérabilités maintenant corrigées est la suivante –

Les deux Chrome Zero-days – CVE-2021-21166 et CVE-2021-30551 – auraient été utilisés par le même acteur, et ont été livrés sous forme de liens uniques envoyés par e-mail à des cibles situées en Arménie, avec les liens redirigés des utilisateurs peu méfiants à des domaines contrôlés par des attaquants qui se sont fait passer pour des sites Web légitimes présentant un intérêt pour les destinataires.

Les sites Web malveillants ont pris en charge la prise d’empreintes digitales des appareils, y compris la collecte d’informations système sur les clients, avant de fournir une charge utile de deuxième étape.

Lorsque Google a déployé un correctif pour CVE-2021-30551, Shane Huntley, directeur du groupe d’analyse des menaces de Google (TAG), a révélé que la vulnérabilité était exploitée par le même acteur qui a abusé de CVE-2021-33742, une exécution de code à distance activement exploitée. faille dans la plate-forme Windows MSHTML qui a été corrigée par Microsoft dans le cadre de sa mise à jour Patch Tuesday le 8 juin.

Les deux jours zéro ont été fournis par un courtier d’exploits commerciaux à un adversaire d’un État-nation, qui les a utilisés dans des attaques limitées contre des cibles en Europe de l’Est et au Moyen-Orient, avait précédemment ajouté Huntley.

Maintenant, selon un rapport technique publié par l’équipe, les trois zero-days ont été « développés par la même société de surveillance commerciale qui a vendu ces capacités à deux acteurs différents soutenus par le gouvernement », ajoutant que la faille Internet Explorer a été utilisée dans une campagne ciblant Utilisateurs arméniens avec des documents Office malveillants qui chargeaient du contenu Web dans le navigateur Web.

Google n’a pas divulgué l’identité du courtier d’exploitation ou des deux acteurs de la menace qui ont utilisé les vulnérabilités dans le cadre de leurs attaques.

Le jour zéro de Safari, en revanche, concernait une faille WebKit qui pourrait permettre à des adversaires de traiter du contenu Web conçu de manière malveillante, ce qui pourrait entraîner des attaques de scripts intersites universels. Le problème a été résolu par Apple le 26 mars 2021.

Les pirates de SolarWinds ont exploité iOS Zero-Day

Les attaques utilisant CVE-2021-1879, que Google a attribuées à un « acteur probablement soutenu par le gouvernement russe », ont été exécutées en envoyant des liens malveillants à des responsables gouvernementaux via LinkedIn qui, lorsqu’ils étaient cliqués depuis un appareil iOS, redirigeaient l’utilisateur vers un escroc. domaine qui a servi les charges utiles de l’étape suivante.

Il convient de noter que l’offensive reflète également une vague d’attaques ciblées déclenchées par des pirates informatiques russes identifiés comme Nobelium, qui ont abusé de la vulnérabilité pour frapper des agences gouvernementales, des groupes de réflexion, des consultants et des organisations non gouvernementales dans le cadre d’une campagne d’hameçonnage par courrier électronique.

Nobelium, un acteur menaçant lié au service russe de renseignement étranger (SVR), est également soupçonné d’avoir orchestré l’attaque de la chaîne d’approvisionnement de SolarWinds à la fin de l’année dernière. Il est connu sous d’autres alias tels que APT29, UNC2452 (FireEye), SolarStorm (Unit 42), StellarParticle (Crowdstrike), Dark Halo (Volexity) et Iron Ritual (Secureworks).

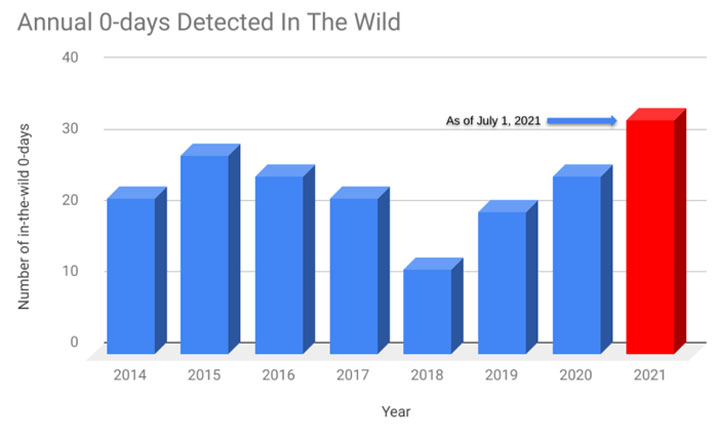

« À mi-chemin en 2021, il y a eu 33 exploits zero-day utilisés dans des attaques qui ont été divulguées publiquement cette année – 11 de plus que le nombre total de 2020″, ont noté les chercheurs de TAG Maddie Stone et Clement Lecigne. « Bien qu’il y ait une augmentation du nombre d’exploits zero-day utilisés, nous pensons qu’une plus grande les efforts de détection et de divulgation contribuent également à la tendance à la hausse. »