L’acteur soutenu par le gouvernement iranien connu sous le nom de Charming Kitten a ajouté un nouvel outil à son arsenal de logiciels malveillants qui lui permet de récupérer les données des utilisateurs à partir des comptes Gmail, Yahoo ! et Microsoft Outlook.

Doublé HYPERGRATTE par Google Threat Analysis Group (TAG), le logiciel malveillant en cours de développement aurait été utilisé contre moins de deux douzaines de comptes en Iran, le plus ancien échantillon connu remontant à 2020. L’outil a été découvert pour la première fois en décembre 2021.

Charming Kitten, une menace persistante avancée (APT) prolifique, serait associée au Corps des gardiens de la révolution islamique (CGRI) iranien et a une histoire d’espionnage alignée sur les intérêts du gouvernement.

Traqués sous les noms d’APT35, Cobalt Illusion, ITG18, Phosphorus, TA453 et Yellow Garuda, des éléments du groupe ont également mené des attaques de rançongiciels, suggérant que les motivations de l’acteur menaçant sont à la fois l’espionnage et l’argent.

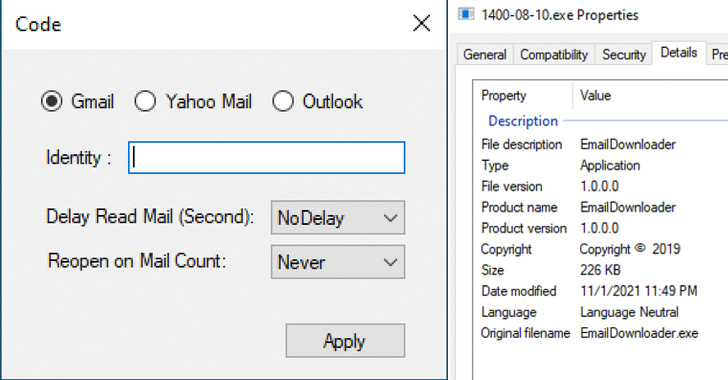

« HYPERSCRAPE nécessite les informations d’identification du compte de la victime pour s’exécuter à l’aide d’une session utilisateur valide et authentifiée que l’attaquant a piratée, ou des informations d’identification que l’attaquant a déjà acquises », Ajax Bash, chercheur chez Google TAG. a dit.

Écrit en .NET et conçu pour fonctionner sur la machine Windows de l’attaquant, l’outil est livré avec des fonctions pour télécharger et exfiltrer le contenu de la boîte de réception d’une victime, en plus de supprimer les e-mails de sécurité envoyés par Google pour alerter la cible de toute connexion suspecte.

Si un message n’est pas lu à l’origine, l’outil le marque comme non lu après avoir ouvert et téléchargé l’e-mail en tant que fichier « .eml ». De plus, les versions antérieures d’HYPERSCRAPE auraient inclus une option permettant de demander des données à Google Takeoutune fonctionnalité qui permet aux utilisateurs d’exporter leurs données vers un fichier d’archive téléchargeable.

Les résultats font suite à la découverte récente d’un logiciel basé sur C++ Outil « saisie » de télégramme par PwC utilisé contre des cibles nationales pour obtenir l’accès aux messages Telegram et aux contacts de comptes spécifiques.

Auparavant, le groupe avait été aperçu en train de déployer un logiciel de surveillance Android personnalisé appelé LittleLooterun implant riche en fonctionnalités capable de collecter des informations sensibles stockées dans les appareils compromis ainsi que d’enregistrer de l’audio, de la vidéo et des appels.

« Comme la plupart de leurs outils, HYPERSCRAPE ne se distingue pas par sa sophistication technique, mais plutôt par son efficacité dans la réalisation des objectifs de Charming Kitten », a déclaré Bash. Les comptes concernés ont depuis été sécurisés à nouveau et les victimes prévenues.