Le Threat Analysis Group (TAG) de Google a dévoilé un nouveau courtier d’accès initial qui, selon lui, est étroitement affilié à un gang russe de cybercriminalité connu pour ses opérations de ransomware Conti et Diavol.

Surnommé Exotic Lily, l’acteur menaçant à motivation financière a été observé en train d’exploiter une faille critique désormais corrigée dans la plate-forme Microsoft Windows MSHTML (CVE-2021-40444) dans le cadre de campagnes de phishing à grande échelle qui impliquaient l’envoi de pas moins de 5 000 e-mails sur le thème des propositions commerciales. par jour à 650 organisations ciblées dans le monde.

« Les courtiers en accès initial sont les serruriers opportunistes du monde de la sécurité, et c’est un travail à temps plein », ont déclaré Vlad Stolyarov et Vlad Stolyarov, chercheurs du TAG. mentionné. « Ces groupes se spécialisent dans la violation d’une cible afin d’ouvrir les portes – ou les fenêtres – à l’acteur malveillant avec l’offre la plus élevée. »

Exotic Lily, repérée pour la première fois en septembre 2021, aurait été impliquée dans l’exfiltration de données et le déploiement des souches de ransomware Conti et Diavol exploitées par l’homme, qui partagent toutes deux des chevauchements avec le syndicat cybercriminel russe appelé Wizard Spider, également connu pour l’exploitation de TrickBot. , BazarBackdoor et Anchor.

Les leurres d’ingénierie sociale de l’acteur menaçant, envoyés à partir de comptes de messagerie usurpés, ont spécifiquement ciblé les secteurs de l’informatique, de la cybersécurité et de la santé, bien qu’après novembre 2021, les attaques soient devenues plus aveugles, ciblant une grande variété d’organisations et d’industries.

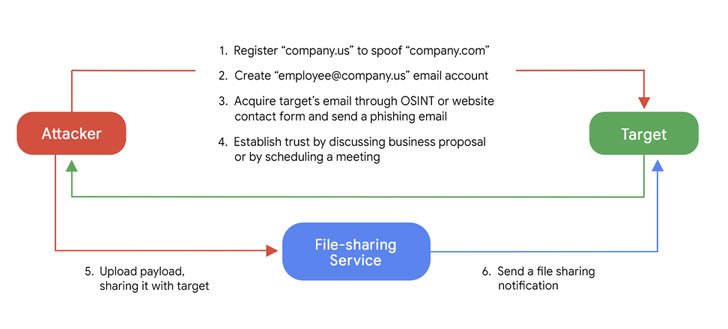

En plus d’utiliser des sociétés et des identités fictives comme moyen de renforcer la confiance avec les entités ciblées, Exotic Lily a tiré parti de services de partage de fichiers légitimes tels que WeTransfer, TransferNow et OneDrive pour fournir Charges utiles BazarBackdoor dans le but d’échapper aux mécanismes de détection.

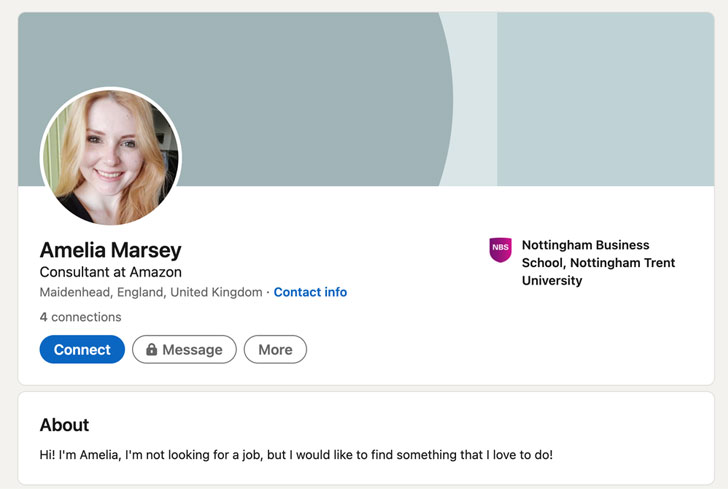

Les personnages voyous se faisaient souvent passer pour des employés d’entreprises telles qu’Amazon, avec des profils de réseaux sociaux frauduleux sur LinkedIn qui comportaient de fausses images de profil générées par l’IA. Le groupe se serait également fait passer pour de vrais employés de l’entreprise en collectant leurs données personnelles des médias sociaux et des bases de données commerciales comme RocketReach et CrunchBase.

« Au stade final, l’attaquant téléchargerait la charge utile sur un service public de partage de fichiers (TransferNow, TransferXL, WeTransfer ou OneDrive), puis utiliserait une fonction de notification par e-mail intégrée pour partager le fichier avec la cible, permettant à l’e-mail final provenir de l’adresse e-mail d’un service de partage de fichiers légitime et non de l’e-mail de l’attaquant, ce qui présente des défis de détection supplémentaires », ont déclaré les chercheurs.

Également livré à l’aide de l’exploit MHTML, un chargeur personnalisé appelé Bumblebee est orchestré pour collecter et exfiltrer les informations système vers un serveur distant, qui répond aux commandes pour exécuter le shellcode et exécuter les exécutables de la prochaine étape, y compris Cobalt Strike.

Une analyse de l’activité de communication d’Exotic Lily indique que les acteurs de la menace ont un « travail typique de 9 à 5 » en semaine et peuvent éventuellement travailler à partir d’un fuseau horaire d’Europe centrale ou orientale.

« EXOTIC LILY semble fonctionner comme une entité distincte, se concentrant sur l’acquisition d’un accès initial par le biais de campagnes par e-mail, avec des activités de suivi qui incluent le déploiement des rançongiciels Conti et Diavol, qui sont effectués par un ensemble différent d’acteurs », ont conclu les chercheurs.