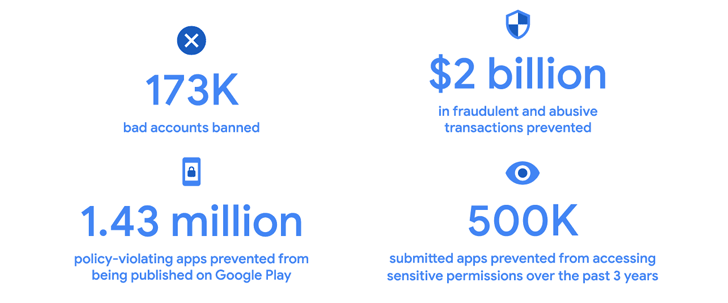

Google a révélé que ses fonctionnalités de sécurité améliorées et ses processus d’examen des applications l’ont aidé à empêcher la publication de 1,43 million d’applications malveillantes sur le Play Store en 2022.

En outre, la société a déclaré avoir interdit 173 000 mauvais comptes et repoussé plus de 2 milliards de dollars de transactions frauduleuses et abusives via fonctionnalités destinées aux développeurs comme l’API d’achats annulés, l’ID de compte obscurci et l’API Play Integrity.

L’ajout de méthodes de vérification d’identité telles que le numéro de téléphone et l’adresse e-mail pour rejoindre Google Play a contribué à une réduction des comptes utilisés pour publier des applications qui vont à l’encontre de ses politiques, a souligné Google.

Le géant de la recherche a en outre déclaré qu’il « avait empêché environ 500 000 applications soumises d’accéder inutilement à des autorisations sensibles au cours des 3 dernières années ».

« En 2022, le Programme d’amélioration de la sécurité des applications a aidé les développeurs à corriger ~ 500 000 failles de sécurité affectant environ 300 000 applications avec une base d’installation combinée d’environ 250 milliards d’installations « , il indiqué.

En revanche, Google bloqué 1,2 million d’applications enfreignant les politiques d’être publiées et interdit 190 000 mauvais comptes en 2021.

Le développement intervient des semaines après que Google a adopté une nouvelle politique de suppression des données qui oblige les développeurs d’applications à offrir une « option facilement détectable » aux utilisateurs à la fois à l’intérieur d’une application et à l’extérieur de celle-ci.

Malgré ces efforts de Google, les cybercriminels continuent de trouver des moyens de contourner les protections de sécurité de la boutique d’applications et de publier des applications malveillantes et des logiciels publicitaires.

Par exemple, l’équipe de recherche mobile de McAfee a découvert 38 jeux se faisant passer pour Minecraft et qui ont été installés par pas moins de 35 millions d’utilisateurs dans le monde, principalement situés aux États-Unis, au Canada, en Corée du Sud et au Brésil.

Il a été constaté que ces applications de jeu, tout en offrant les fonctionnalités promises, intègrent le logiciel malveillant HiddenAds pour charger furtivement des publicités en arrière-plan afin de générer des revenus illicites pour ses opérateurs.

Certaines des applications les plus téléchargées sont les suivantes –

- Block Box Master Diamond (com.good.robo.game.builder.craft.block)

- Craft Sword Mini Fun (com.craft.world.fairy.fun.everyday.block)

- Boîte à blocs Skyland Sword (com.skyland.pet.realm.block.rain.craft)

- Fabriquer une épée folle de monstre (com.skyland.fun.block.game.monster.craft)

- Block Pro Forrest Diamond (com.monster.craft.block.fun.robo.fairy)

« L’un des contenus les plus accessibles pour les jeunes utilisant des appareils mobiles est les jeux », McAfee a dit. « Les auteurs de logiciels malveillants en sont également conscients et essaient de cacher leurs fonctionnalités malveillantes dans les jeux. »

Pour compliquer le problème, l’augmentation des logiciels malveillants bancaires Android qui peuvent être transformés en armes par des acteurs de la menace pour accéder aux appareils des victimes et collecter des informations personnelles.

Une autre tendance émergente est l’utilisation de services de liaison pour trojaniser des applications légitimes et dissimuler une charge utile APK malveillante. Cette technique a été adoptée par de mauvais acteurs pour distribuer un botnet Android baptisé DAAM, a déclaré Cyble.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

Le malware, une fois installé, établit des connexions avec un serveur distant pour effectuer un large éventail d’actions néfastes, notamment en agissant comme un ransomware en chiffrant les fichiers stockés dans les appareils à l’aide d’un mot de passe récupéré sur le serveur.

DAAM abuse également des services d’accessibilité d’Android pour surveiller l’activité des utilisateurs, lui permettant ainsi d’enregistrer les frappes au clavier, d’enregistrer les appels VoIP à partir d’applications de messagerie instantanée, de collecter l’historique du navigateur, les journaux d’appels, les photos, les captures d’écran et les messages SMS, d’exécuter du code arbitraire et d’ouvrir des URL de phishing. .

« Les auteurs de logiciels malveillants exploitent souvent des applications authentiques pour distribuer du code malveillant afin d’éviter les soupçons », a déclaré la société de cybersécurité. a dit dans une analyse publiée le mois dernier.

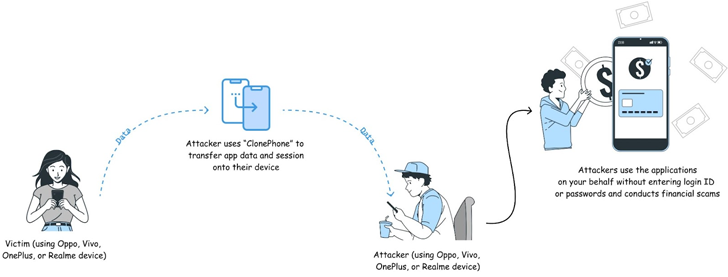

Les conclusions font également suite à une consultatif de CloudSEK, qui a découvert que plusieurs applications Android populaires telles que Canva, LinkedIn, Strava, Telegram et WhatsApp n’invalident ni ne revalident les cookies de session après le transfert des données d’application d’un appareil à un autre.

Bien que ce scénario d’attaque nécessite qu’un adversaire ait un accès physique au téléphone d’une cible, il pourrait permettre la prise de contrôle de compte et obtenir un accès non autorisé à des données confidentielles.

Pour atténuer ces menaces, il est conseillé d’activer l’authentification à deux facteurs (2FA) pour ajouter une couche supplémentaire de protection de compte, examiner les autorisations des applications, sécuriser les appareils avec un mot de passe et éviter de les laisser sans surveillance dans les lieux publics.