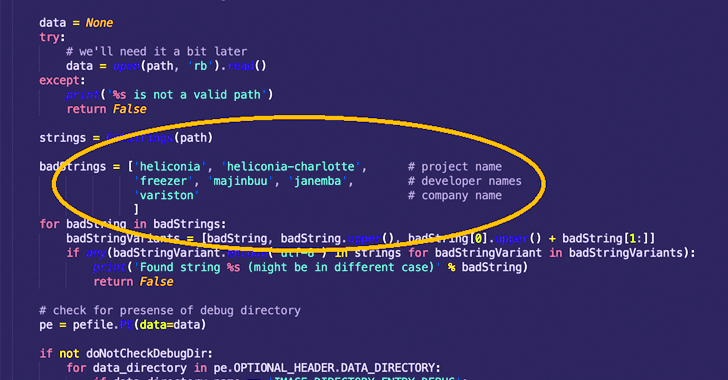

Un fournisseur de logiciels de surveillance basé à Barcelone nommé Variston IT aurait subrepticement planté des logiciels espions sur des appareils ciblés en exploitant plusieurs failles zero-day dans Google Chrome, Mozilla Firefox et Windows, dont certaines remontent à décembre 2018.

« Leur framework Heliconia exploite les vulnérabilités n-day dans Chrome, Firefox et Microsoft Defender, et fournit tous les outils nécessaires pour déployer une charge utile sur un appareil cible », ont déclaré Clément Lecigne et Benoit Sevens, chercheurs du Google Threat Analysis Group (TAG). a dit dans un écrit.

Variston, qui a un site Web dépouilléprétend « offrir des solutions de sécurité de l’information sur mesure à nos clients », https://thehackernews.com/2022/12/ « concevoir des correctifs de sécurité personnalisés pour tout type de système propriétaire » et soutenir « la découverte d’informations numériques par [law enforcement agencies] », entre autres services.

Les vulnérabilités, qui ont été corrigées par Google, Microsoft et Mozilla en 2021 et au début de 2022, auraient été utilisées comme des jours zéro pour aider les clients à installer les logiciels malveillants de leur choix sur les systèmes ciblés.

Heliconia comprend un trio de composants, à savoir Noise, Soft et Files, chacun étant responsable du déploiement d’exploits contre les bogues dans Chrome, Windows et Firefox, respectivement.

Le bruit est conçu pour profiter d’un faille de sécurité dans le moteur JavaScript du moteur Chrome V8 qui a été corrigé en août 2021 ainsi qu’une méthode d’échappement de bac à sable inconnue appelée « chrome-sbx-gen » pour permettre l’installation de la charge utile finale (alias « agent ») sur les appareils ciblés.

Cependant, l’attaque repose sur la condition préalable que la victime accède à une page Web piégée pour déclencher l’exploit de première étape.

Heliconia Noise peut en outre être configuré par l’acheteur à l’aide d’un fichier JSON pour définir différents paramètres tels que le nombre maximal de fois pour servir les exploits, une date d’expiration pour les serveurs, des URL de redirection pour les visiteurs non ciblés et des règles spécifiant quand un visiteur doit être considéré comme une cible valable.

Soft est un framework Web conçu pour fournir un document PDF leurre contenant un exploit pour CVE-2021-42298, une faille d’exécution de code à distance affectant Microsoft Defender qui a été corrigée par Redmond en novembre 2021. La chaîne d’infection, dans ce cas, impliquait le utilisateur visitant une URL malveillante, qui a ensuite servi le fichier PDF militarisé.

Le package Files – le troisième framework – contient une chaîne d’exploitation Firefox pour Windows et Linux qui exploite une faille d’utilisation après libération dans le navigateur qui a été signalée en mars 2022 (CVE-2022-26485). Cependant, on soupçonne que le bogue a probablement été abusé depuis au moins 2019.

Google TAG a déclaré avoir pris connaissance du cadre d’attaque Heliconia après avoir reçu une soumission anonyme à son programme de rapport de bogues Chrome. Il a en outre noté qu’il n’y a aucune preuve actuelle d’exploitation, indiquant que l’ensemble d’outils a été mis au repos ou a évolué davantage.

Le développement intervient plus de cinq mois après que la division de cybersécurité du géant de la technologie a lié un logiciel espion mobile Android auparavant non attribué, surnommé Hermit, à la société de logiciels italienne RCS Lab.

« La croissance de l’industrie des logiciels espions met les utilisateurs en danger et rend Internet moins sûr, et bien que la technologie de surveillance puisse être légale en vertu des lois nationales ou internationales, elle est souvent utilisée de manière nuisible pour mener de l’espionnage numérique contre un éventail de groupes », a déclaré le ont déclaré les chercheurs.