Le géant de l’hébergement Web GoDaddy a révélé lundi une violation de données qui a entraîné l’accès non autorisé aux données appartenant à un total de 1,2 million de clients actifs et inactifs, ce qui en fait le troisième incident de sécurité à découvrir depuis 2018.

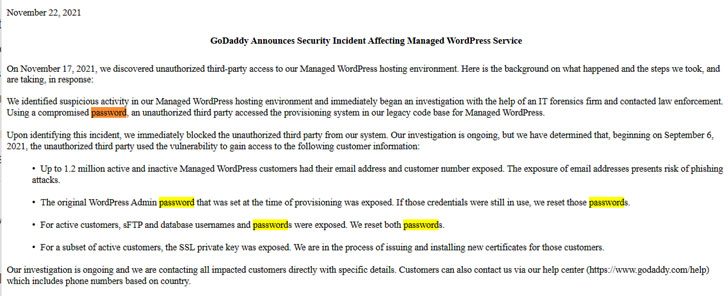

Dans un dépôt auprès de la Securities and Exchange Commission (SEC) des États-Unis, le plus grand registraire de domaine au monde mentionné qu’un tiers malveillant a réussi à accéder à son WordPress géré l’environnement d’hébergement le 6 septembre à l’aide d’un mot de passe compromis, l’utilisant pour obtenir des informations sensibles concernant ses clients. Il n’est pas immédiatement clair si le mot de passe compromis a été sécurisé avec une authentification à deux facteurs.

La société basée en Arizona réclamations plus de 20 millions de clients, avec plus de 82 millions de noms de domaine enregistrés en utilisant ses services.

GoDaddy a révélé avoir découvert le cambriolage le 17 novembre. Une enquête sur l’incident est en cours et la société a déclaré qu’elle « contactait directement tous les clients concernés avec des détails spécifiques ». L’intrus aurait accédé aux informations suivantes :

- Adresses e-mail et numéros de client de jusqu’à 1,2 million de clients WordPress gérés actifs et inactifs

- Le mot de passe administrateur WordPress d’origine qui a été défini au moment du provisionnement a été exposé

- sFTP et les noms d’utilisateur et mots de passe de la base de données associés à ses clients actifs, et

- Clés privées SSL pour un sous-ensemble de clients actifs

GoDaddy a déclaré qu’il était en train d’émettre et d’installer de nouveaux certificats pour les clients concernés. Par mesure de précaution, la société a également déclaré qu’elle avait réinitialisé les mots de passe concernés et qu’elle renforçait son système d’approvisionnement avec des protections de sécurité supplémentaires.

Selon le PDG de Wordfence Mark Maunder, « GoDaddy a stocké les mots de passe sFTP de manière à ce que les versions en texte clair des mots de passe puissent être récupérées, plutôt que de stocker des hachages salés de ces mots de passe ou de fournir une authentification par clé publique, qui sont toutes deux les meilleures pratiques de l’industrie. »

Bien que les violations de données ne soient plus un événement sporadique, l’exposition des adresses e-mail et des mots de passe présente un risque d’attaques de phishing, sans parler de permettre aux attaquants de pénétrer les sites WordPress vulnérables pour télécharger des logiciels malveillants et accéder à d’autres informations personnellement identifiables qui y sont stockées.

« Sur les sites où la clé privée SSL a été exposée, il pourrait être possible pour un attaquant de déchiffrer le trafic à l’aide de la clé privée SSL volée, à condition qu’il puisse réussir une attaque de l’intercepteur (MITM) qui intercepte le trafic chiffré entre un visiteur du site et un site affecté », a déclaré Maunder.