OJeudi, GitHub a publié un avertissement sur un nouveau malware qui se propage à travers des projets NetBeans open source. Le malware surnommé «Octopus Scanner» par des chercheurs en sécurité a été découvert dans des projets gérés à l’aide de l’environnement de développement intégré (IDE) Apache NetBeans.

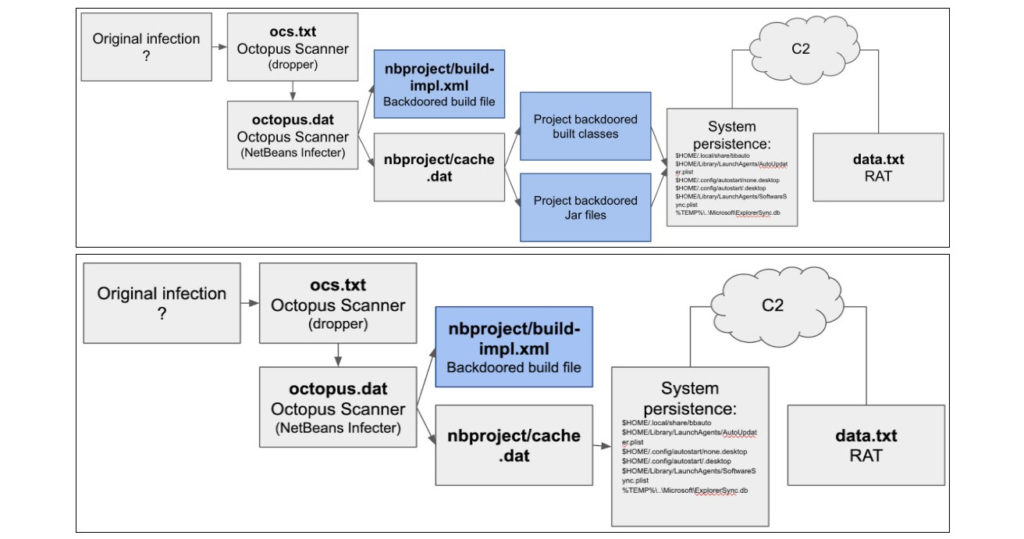

GitHub a révélé avoir trouvé 26 référentiels NetBeans affectés par le malware Octopus Scanner. Lorsqu’un utilisateur essaie de télécharger l’un de ces référentiels, le malware commence à se propager en recherchant l’installation NetBeans IDE sur l’ordinateur cible. Ensuite, il infecte les autres projets java, et ainsi le cycle d’auto-propagation se répète.

Selon les chercheurs, le malware Octopus Scanner peut infecter les appareils Windows, Linux et macOS. Il fonctionne en plantant une charge utile malveillante dans les fichiers binaires JAR, les dépendances et autres fichiers de projet.

L’objectif final du malware est de télécharger un cheval de Troie d’accès à distance (RAT) sur le périphérique infecté. L’opérateur derrière le malware pourrait alors accéder à toutes les informations sensibles à partir des ordinateurs des utilisateurs concernés.

Octopus Scanner n’est pas un nouveau malware car il existe depuis quelques années maintenant. La première trace de malware peut être trouvée à partir d’août 2018, téléchargée sur VirusTotal Web Scanner.

L’équipe de sécurité de GitHub craint que les mauvais acteurs derrière le malware puissent également avoir ciblé d’autres systèmes de construction en dehors de NetBeans.

«Il était intéressant de noter que ce malware a attaqué le processus de génération de NetBeans spécifiquement car ce n’est pas l’IDE Java le plus utilisé aujourd’hui.»

GitHub n’a pas divulgué les noms des 26 référentiels affectés par Octopus Scanner, mais il a détaillé les processus d’infection du malware. Si vous pensez qu’il y a des chances que vous utilisiez un référentiel compromis, vous pouvez le lire pour en savoir plus sur le malware.