Des chercheurs en cybersécurité ont révélé les détails d’une faille zero-day désormais corrigée dans Google Cloud Platform (GCP) qui aurait pu permettre aux acteurs de la menace de dissimuler une application malveillante inamovible dans le compte Google d’une victime.

Doublé GhostToken par la start-up israélienne de cybersécurité Astrix Security, la lacune affecte tous les comptes Google, y compris les comptes Workspace destinés aux entreprises. Il a été découvert et signalé à Google le 19 juin 2022. La société a déployé un correctif mondial plus de neuf mois plus tard, le 7 avril 2023.

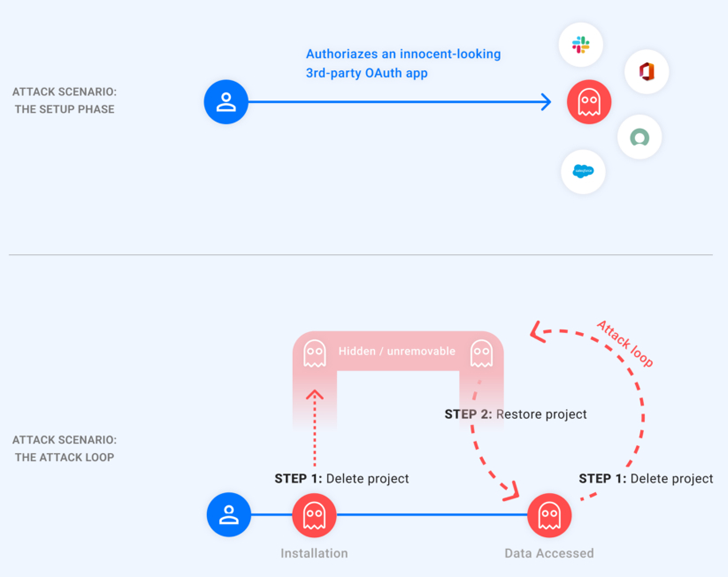

« La vulnérabilité […] permet aux attaquants d’obtenir un accès permanent et inamovible au compte Google d’une victime en convertissant une application tierce déjà autorisée en une application de cheval de Troie malveillante, laissant les données personnelles de la victime exposées pour toujours », Astrix a dit dans un rapport.

En un mot, la faille permet à un attaquant de cacher son application malveillante au compte Google d’une victime. page de gestion des candidaturesempêchant ainsi efficacement les utilisateurs de révoquer son accès.

Ceci est réalisé en supprimant le Projet GCP associé au application OAuth autorisée, le faisant passer dans un état « suppression en attente ». L’acteur malveillant, armé de cette capacité, pourrait alors afficher l’application malveillante en restaurant le projet et utiliser le jeton d’accès pour obtenir les données de la victime et les rendre à nouveau invisibles.

« En d’autres termes, l’attaquant détient un jeton » fantôme « sur le compte de la victime », a déclaré Astrix.

Le type de données accessibles dépend des autorisations accordées à l’application, dont les adversaires peuvent abuser pour supprimer des fichiers de Google Drive, écrire des e-mails au nom de la victime pour effectuer des attaques d’ingénierie sociale, suivre des emplacements et exfiltrer des données sensibles de Google. Calendrier, Photos et Drive.

« Les victimes peuvent sans le savoir autoriser l’accès à ces applications malveillantes en installant une application apparemment innocente à partir de Google Marketplace ou de l’un des nombreux outils de productivité disponibles en ligne », a ajouté Astrix.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

« Une fois l’application malveillante autorisée, un attaquant exploitant la vulnérabilité peut contourner la fonctionnalité de gestion « Applications avec accès à votre compte » de Google, qui est le seul endroit où les utilisateurs de Google peuvent voir les applications tierces connectées à leur compte. »

Le correctif de Google résout le problème en affichant désormais les applications en attente de suppression sur la page d’accès tierce, permettant aux utilisateurs de révoquer l’autorisation accordée à ces applications.

Le développement intervient alors que Google Cloud a corrigé une faille d’escalade de privilèges dans l’API Cloud Asset Inventory appelée Voleur de clé d’actif qui pourraient être exploitées pour voler les clés privées du compte de service géré par l’utilisateur et accéder à des données précieuses. Le problème, qui a été découvert par SADA plus tôt en février, a été corrigé par le géant de la technologie le 14 mars 2023.

Les résultats surviennent un peu plus d’un mois après que la société de réponse aux incidents cloud Mitiga a révélé que les adversaires pourraient profiter d’une visibilité médico-légale « insuffisante » dans GCP pour exfiltrer des données sensibles.