Fortinet a publié lundi des correctifs d’urgence pour une grave faille de sécurité affectant son produit FortiOS SSL-VPN qui, selon lui, est activement exploité dans la nature.

Suivi comme CVE-2022-42475 (score CVSS : 9,3), le bogue critique concerne une vulnérabilité de dépassement de mémoire tampon basée sur le tas qui pourrait permettre à un attaquant non authentifié d’exécuter du code arbitraire via des requêtes spécialement conçues.

L’entreprise a dit il est « conscient d’une instance où cette vulnérabilité a été exploitée à l’état sauvage », exhortant les clients à agir rapidement pour appliquer les mises à jour.

Les produits suivants sont concernés par le problème –

- FortiOS versions 7.2.0 à 7.2.2

- FortiOS versions 7.0.0 à 7.0.8

- FortiOS versions 6.4.0 à 6.4.10

- FortiOS versions 6.2.0 à 6.2.11

- FortiOS-6K7K versions 7.0.0 à 7.0.7

- FortiOS-6K7K versions 6.4.0 à 6.4.9

- FortiOS-6K7K versions 6.2.0 à 6.2.11

- FortiOS-6K7K versions 6.0.0 à 6.0.14

Les correctifs sont disponibles dans les versions FortiOS 7.2.3, 7.0.9, 6.4.11 et 6.2.12 ainsi que dans les versions FortiOS-6K7K 7.0.8, 6.4.10, 6.2.12 et 6.0.15.

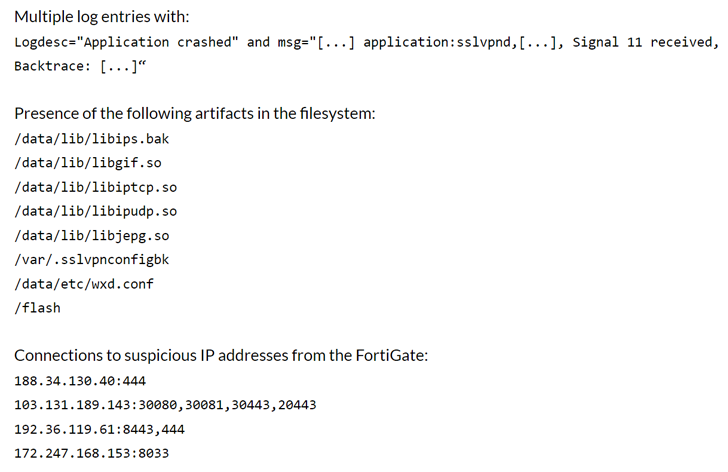

La société américaine de sécurité réseau a également publié des indicateurs de compromission (IoC) associés aux tentatives d’exploitation, notamment les adresses IP et les artefacts présents dans le système de fichiers après une attaque réussie.

L’avis intervient deux mois après que Fortinet a averti de la militarisation active d’un autre bogue de contournement d’authentification critique dans FortiOS, FortiProxy et FortiSwitchManager (CVE-2022-40684, score CVSS : 9,6).