Une nouvelle souche de logiciels malveillants développée par des acteurs de la menace probablement affiliés au groupe de cybercriminalité FIN7 a été utilisée par les membres du gang de rançongiciels Conti, aujourd’hui disparu, indiquant une collaboration entre les deux équipes.

Le malware, surnommé Dominoest principalement conçu pour faciliter l’exploitation ultérieure sur des systèmes compromis, notamment en fournissant un voleur d’informations moins connu qui est mis en vente sur le dark web depuis décembre 2021.

« Anciens membres du syndicat TrickBot/Conti […] utilisent Domino depuis au moins fin février 2023 pour fournir soit le Projet Némésis voleur d’informations ou des portes dérobées plus performantes telles que Cobalt Strike », Charlotte Hammond, chercheuse en sécurité chez IBM Security X-Force a dit dans un rapport publié la semaine dernière.

FIN7, également appelé Carbanak et ITG14, est un syndicat prolifique de cybercriminels russophones connu pour utiliser une gamme de logiciels malveillants personnalisés pour déployer des logiciels malveillants supplémentaires et élargir ses méthodes de monétisation.

Des analyses récentes de Mandiant, SentinelOne et PRODAFT, propriété de Google, ont révélé le rôle du groupe en tant que précurseur de Maze et Rançongiciel Ryuk attaques, sans parler d’exposer ses liens avec les familles Black Basta, DarkSide, REvil et LockBit.

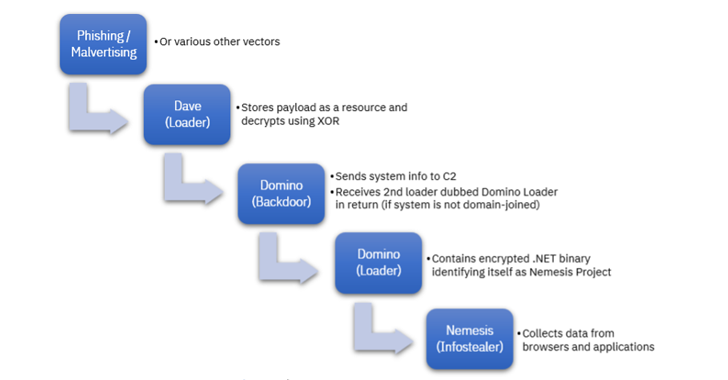

La dernière vague d’intrusion, repérée par IBM Security X-Force il y a deux mois, implique l’utilisation de Dave Loaderun crypteur précédemment attribué au groupe Conti (alias Gold Blackburn, ITG23, ou Wizard Spider), pour déployer la porte dérobée Domino.

Les connexions potentielles de Domino à FIN7 proviennent de chevauchements de code source avec DICELOADER (alias Lizar ou Tirion), une famille de logiciels malveillants éprouvée attribuée au groupe. Le logiciel malveillant, pour sa part, est conçu pour collecter des informations sensibles de base et récupérer des charges utiles cryptées à partir d’un serveur distant.

Cet artefact de la prochaine étape est un deuxième chargeur nommé Domino Loader, qui héberge un voleur d’informations .NET crypté appelé Project Nemesis, capable d’amasser des données sensibles à partir du presse-papiers, de Discord, de navigateurs Web, de portefeuilles cryptographiques, de services VPN et d’autres applications.

« Domino est actif dans la nature depuis au moins octobre 2022, date à laquelle les observations de Lizar ont notamment commencé à diminuer », a souligné Hammond, indiquant que les acteurs de la menace pourraient éliminer progressivement ces derniers.

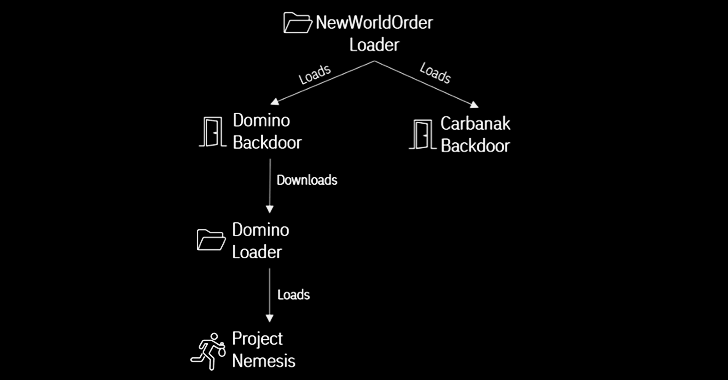

Un autre lien crucial reliant Domino à FIN7 vient de décembre 2022 qui a exploité un autre chargeur appelé NewWorldOrder Loader pour fournir à la fois les portes dérobées Domino et Carbanak.

Maîtrisez l’art de la collecte de renseignements sur le dark web

Apprenez l’art d’extraire des informations sur les menaces du dark web – Rejoignez ce webinaire dirigé par des experts !

La porte dérobée et le chargeur Domino – deux DLL 64 bits écrites en Visual C++ – auraient été utilisés pour installer Project Nemesis depuis au moins octobre 2022, avant son utilisation par les anciens membres de Conti plus tôt cette année.

L’utilisation de malwares voleurs par les distributeurs de ransomwares n’est pas sans précédent. En novembre 2022, Microsoft a révélé des intrusions montées par un acteur malveillant connu sous le nom de DEV-0569 qui exploitait Logiciel malveillant BATLOADER pour livrer Vidar et Cobalt Strike, ce dernier ayant finalement facilité les attaques de rançongiciels opérés par l’homme en distribuant le rançongiciel Royal.

Cela a soulevé la possibilité que des voleurs d’informations soient déployés lors d’infections de moindre priorité (par exemple, des ordinateurs personnels), tandis que ceux appartenant à un domaine Active Directory sont servis avec Cobalt Strike.

« L’utilisation de logiciels malveillants liés à plusieurs groupes dans une seule campagne – tels que Dave Loader, Domino Backdoor et Project Nemesis Infostealer – met en évidence la complexité du suivi des acteurs de la menace, mais donne également un aperçu de comment et avec qui ils opèrent », a conclu Hammond. .