La société taïwanaise d’équipement de réseau Zyxel avertit ses clients d’une attaque en cours ciblant un « petit sous-ensemble » de ses produits de sécurité tels que les pare-feu et les serveurs VPN.

Attribuant les attaques à un « acteur de menace sophistiqué », la société a noté que les attaques distinguent les appareils sur lesquels la gestion à distance ou le VPN SSL sont activés, à savoir dans les séries USG/ZyWALL, USG FLEX, ATP et VPN exécutant le micrologiciel ZLD sur site. , ce qui implique que les appareils ciblés sont accessibles au public sur Internet.

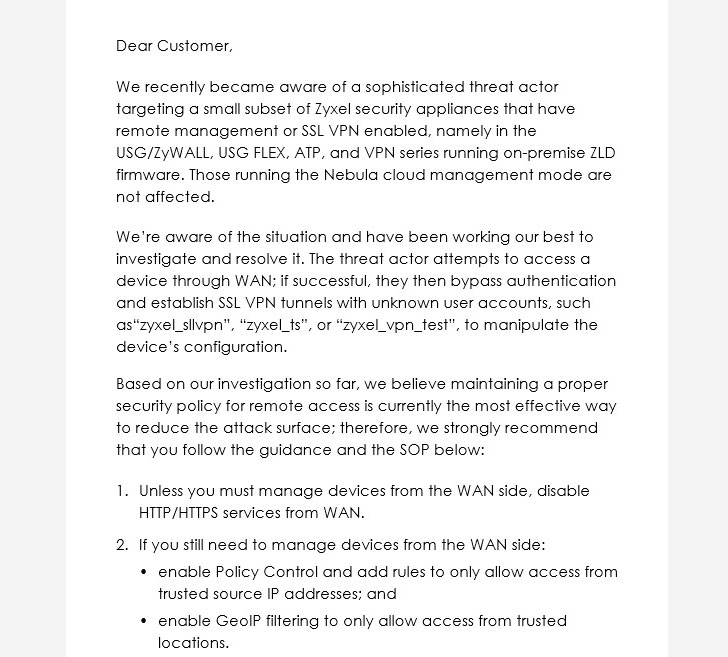

« L’acteur de la menace tente d’accéder à un appareil via le WAN ; en cas de succès, il contourne alors l’authentification et établit des tunnels VPN SSL avec des comptes d’utilisateur inconnus, tels que ‘zyxel_slIvpn’, ‘zyxel_ts’ ou ‘zyxel_vpn_test’, pour manipuler la configuration de l’appareil, » a déclaré Zyxel dans un message électronique, qui a été partagé sur Twitter.

Au moment de la rédaction, on ne sait pas immédiatement si les attaques exploitent des vulnérabilités précédemment connues dans les appareils Zyxel ou si elles exploitent une faille zero-day pour violer le système. L’ampleur de l’attaque et le nombre d’utilisateurs touchés ne sont pas non plus clairs.

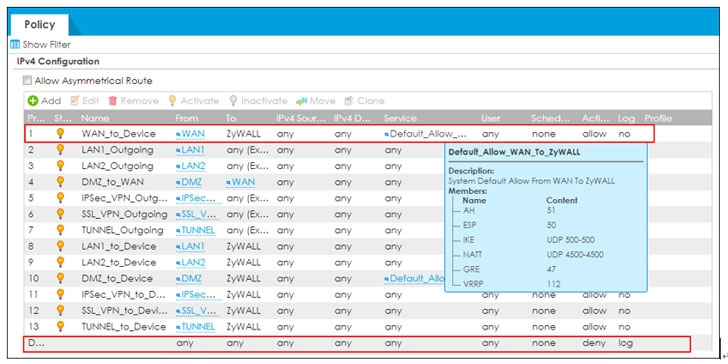

Pour réduire la surface d’attaque, l’entreprise est recommander aux clients de désactiver les services HTTP/HTTPS du WAN et de mettre en œuvre une liste de géo-IP restreintes pour permettre l’accès à distance uniquement à partir d’emplacements de confiance.

Plus tôt cette année, Zyxel a corrigé une vulnérabilité critique dans son micrologiciel pour supprimer un compte d’utilisateur codé en dur « zyfwp » (CVE-2020-29583) qui pourrait être abusé par un attaquant pour se connecter avec des privilèges administratifs et compromettre la confidentialité, l’intégrité et disponibilité de l’appareil.

Le développement intervient alors que les VPN d’entreprise et d’autres périphériques réseau sont devenus une cible privilégiée des attaquants dans une série de campagnes visant à trouver de nouvelles voies dans les réseaux d’entreprise, donnant aux acteurs de la menace la possibilité de se déplacer latéralement sur le réseau et de recueillir des renseignements sensibles pour l’espionnage et d’autres opérations à motivation financière.