Selon une nouvelle étude, les cyber-attaquants se tournent activement vers les applications SAP non sécurisées dans le but de voler des informations et de saboter des processus critiques.

«L’exploitation observée pourrait conduire dans de nombreux cas à un contrôle total de l’application SAP non sécurisée, en contournant les contrôles de sécurité et de conformité courants, et en permettant aux attaquants de voler des informations sensibles, d’effectuer des fraudes financières ou de perturber les processus commerciaux critiques en déployant un ransomware ou en arrêtant des opérations», société de cybersécurité Onapsis et SAP m’a dit dans un rapport conjoint publié aujourd’hui.

La société basée à Boston a déclaré avoir détecté plus de 300 exploitations réussies sur un total de 1500 tentatives ciblant des vulnérabilités connues et des configurations non sécurisées spécifiques aux systèmes SAP entre la mi-2020 et mars 2021, avec de multiples tentatives de force brute effectuées par des adversaires visant à haut -Privilégier les comptes SAP et enchaîner plusieurs failles pour frapper les applications SAP.

Les applications ciblées incluent, mais sans s’y limiter, la planification des ressources d’entreprise (ERP), la gestion de la chaîne d’approvisionnement (SCM), la gestion du capital humain (HCM), la gestion du cycle de vie des produits (PLM), la gestion de la relation client (CRM), etc.

Fait troublant, le rapport Onapsis décrit la militarisation des vulnérabilités SAP en moins de 72 heures à compter de la publication des correctifs, de nouvelles applications SAP non protégées provisionnées dans des environnements cloud étant découvertes et compromises en moins de 3 heures.

Dans un cas, un jour après que SAP a publié un correctif pour CVE-2020-6287 (plus de détails ci-dessous) le 14 juillet 2020, un exploit de preuve de concept a émergé dans la nature, qui a été suivi d’une activité de numérisation de masse le 16 juillet et de la publication d’un exploit public entièrement fonctionnel le 17 juillet 2020.

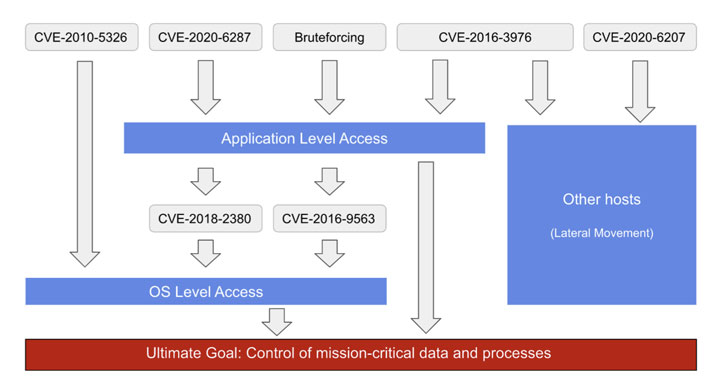

Les vecteurs d’attaque n’étaient pas moins sophistiqués. Il a été constaté que les adversaires adoptaient un ensemble varié de techniques, d’outils et de procédures pour obtenir un accès initial, augmenter les privilèges, abandonner les shells Web pour l’exécution de commandes arbitraires, créer des administrateurs SAP avec des privilèges élevés et même extraire les informations d’identification de la base de données. Les attaques elles-mêmes ont été lancées à l’aide de nœuds TOR et de serveurs privés virtuels (VPS) distribués.

Les six failles exploitées par les acteurs de la menace comprennent:

- CVE-2010-5326 (Score CVSS: 10) – Faille d’exécution de code à distance dans SAP NetWeaver Application Server (AS) Java

- CVE-2016-3976 (Score CVSS: 7,5) – Vulnérabilité de traversée d’annuaire dans SAP NetWeaver AS Java

- CVE-2016-9563 (Score CVSS: 6,4) – Entité externe XML (XXE) vulnérabilité d’extension dans le composant BC-BMT-BPM-DSK de SAP NetWeaver AS Java

- CVE-2018-2380 (Score CVSS: 6,6) – Vulnérabilité de traversée d’annuaire dans le composant Internet Sales de SAP CRM

- CVE-2020-6207 (Score CVSS: 9,8) – Vérification d’authentification manquante dans SAP Solution Manager

- CVE-2020-6287 (Score CVSS: 10) – Faille RECON (aka Remotely Exploitable Code On NetWeaver) dans le composant LM Configuration Wizard

Révélée pour la première fois en juillet 2020, l’exploitation réussie de CVE-2020-6287 pourrait donner à un attaquant non authentifié un accès complet au système SAP affecté, en comptant la «possibilité de modifier les enregistrements financiers, de voler des informations personnellement identifiables (PII) auprès des employés, des clients et des fournisseurs, corrompre les données, supprimer ou modifier les journaux et les traces et autres actions qui mettent en péril les opérations commerciales essentielles, la cybersécurité et la conformité réglementaire. «

Onapsis a également déclaré qu’il était en mesure de détecter une activité d’analyse pour CVE-2020-6207 datant du 19 octobre 2020, près de trois mois avant la publication publique d’un exploit pleinement opérationnel le 14 janvier 2021, ce qui implique que les acteurs de la menace avaient connaissance de l’exploit avant la divulgation publique.

En outre, une attaque distincte observée le 9 décembre s’est avérée enchaîner les exploits pour trois des failles, à savoir CVE-2020-6287 pour créer un utilisateur administrateur et se connecter au système SAP, CVE-2018-2380 pour l’élévation de privilèges et CVE -2016-3976 pour accéder aux comptes à privilèges élevés et à la base de données.

« Tout cela s’est passé en 90 minutes », ont noté les chercheurs d’Onapsis.

Bien qu’aucune faille client n’ait été découverte, SAP et Onapsis exhortent les entreprises à effectuer une évaluation de la compromission des applications, à appliquer les correctifs pertinents et à corriger les erreurs de configuration pour empêcher tout accès non autorisé.

« Les résultats critiques […] décrivent les attaques contre les vulnérabilités avec des correctifs et des directives de configuration sécurisée disponibles pendant des mois, voire des années », a déclaré Mariano Nunez, PDG d’Onapsis. , permettant aux acteurs de menaces externes et internes d’accéder, de s’exfiltrer et d’obtenir le contrôle total de leurs informations et processus les plus sensibles et réglementés. «

« Les entreprises qui n’ont pas priorisé l’atténuation rapide de ces risques connus devraient considérer leurs systèmes comme compromis et prendre des mesures immédiates et appropriées », a ajouté Nunez.