Les chercheurs ont découvert un nouveau cheval de Troie voleur d’informations, qui cible les appareils Android avec un assaut de capacités d’exfiltration de données – de la collecte de recherches dans le navigateur à l’enregistrement des appels audio et téléphoniques.

Alors que les logiciels malveillants sur Android prenaient auparavant l’apparence d’applications de copie, qui portent des noms similaires à des logiciels légitimes, cette nouvelle application malveillante sophistiquée se fait passer pour une application de mise à jour du système pour prendre le contrôle des appareils compromis.

« Le logiciel espion crée une notification si l’écran de l’appareil est éteint lorsqu’il reçoit une commande à l’aide du service de messagerie Firebase », chercheurs de Zimperium m’a dit dans une analyse du vendredi. « La » Recherche de mise à jour .. « n’est pas une notification légitime du système d’exploitation, mais le logiciel espion. »

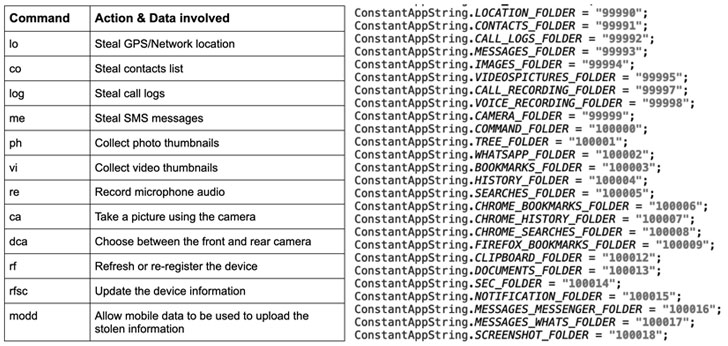

Une fois installée, la campagne de logiciels espions sophistiquée se met à sa tâche en enregistrant l’appareil avec un serveur de commande et de contrôle Firebase (C2) avec des informations telles que le pourcentage de batterie, les statistiques de stockage et si WhatsApp est installé sur le téléphone, suivi de l’accumulation et de l’exportation toute donnée présentant un intérêt pour le serveur sous la forme d’un fichier ZIP chiffré.

Le logiciel espion propose une myriade de capacités axées sur la furtivité, y compris des tactiques pour voler les contacts, les signets du navigateur et l’historique des recherches, voler des messages en abusant des services d’accessibilité, enregistrer du son et des appels téléphoniques et prendre des photos à l’aide des appareils photo du téléphone. Il peut également suivre l’emplacement de la victime, rechercher des fichiers avec des extensions spécifiques et récupérer des données dans le presse-papiers de l’appareil.

« Les fonctionnalités du logiciel espion et l’exfiltration des données sont déclenchées dans de multiples conditions, telles qu’un nouveau contact ajouté, un nouveau SMS reçu ou, une nouvelle application installée en utilisant les récepteurs contentObserver et Broadcast d’Android », ont déclaré les chercheurs.

De plus, le malware organise non seulement les données collectées dans plusieurs dossiers à l’intérieur de son stockage privé, il supprime également toute trace d’activité malveillante en supprimant les fichiers ZIP dès qu’il reçoit un message « succès » du serveur C2 après l’exfiltration. Dans une tentative supplémentaire d’échapper à la détection et de voler sous le radar, le logiciel espion réduit également sa consommation de bande passante en téléchargeant des miniatures par opposition aux images et vidéos réelles présentes dans le stockage externe.

Bien que l’application « System Update » n’ait jamais été distribuée via le Google Play Store officiel, la recherche met une fois de plus en évidence comment les boutiques d’applications tierces peuvent héberger des logiciels malveillants dangereux. L’identité des auteurs de logiciels malveillants, des victimes ciblées et le motif ultime de la campagne restent encore flous.