Une faille de sécurité très grave a été révélée dans la bibliothèque open source jsonwebtoken (JWT) qui, si elle est exploitée avec succès, pourrait conduire à l’exécution de code à distance sur un serveur cible.

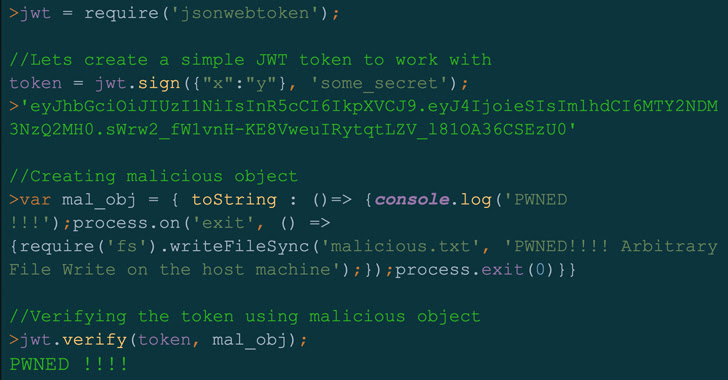

« En exploitant ce vulnérabilitéles attaquants pourraient réaliser l’exécution de code à distance (RCE) sur un serveur en vérifiant une demande de jeton Web JSON (JWT) conçue de manière malveillante », Artur Oleyarsh, chercheur à l’unité 42 de Palo Alto Networks m’a dit dans un rapport du lundi.

Suivi comme CVE-2022-23529 (score CVSS : 7,6), le problème affecte toutes les versions de la bibliothèque, y compris et en dessous de 8.5.1, et a été résolu dans version 9.0.0 expédié le 21 décembre 2022. La faille a été signalée par la société de cybersécurité le 13 juillet 2022.

jsonwebtoken, qui est développé et maintenu par Auth0 d’Okta, est un module JavaScript qui permet aux utilisateurs de décoder, vérifier et générer des jetons Web JSON comme moyen de transmettre en toute sécurité des informations entre deux parties pour l’autorisation et l’authentification. Il a plus 10 millions de téléchargements hebdomadaires sur le registre des logiciels npm et est utilisé par plus de 22 000 projets.

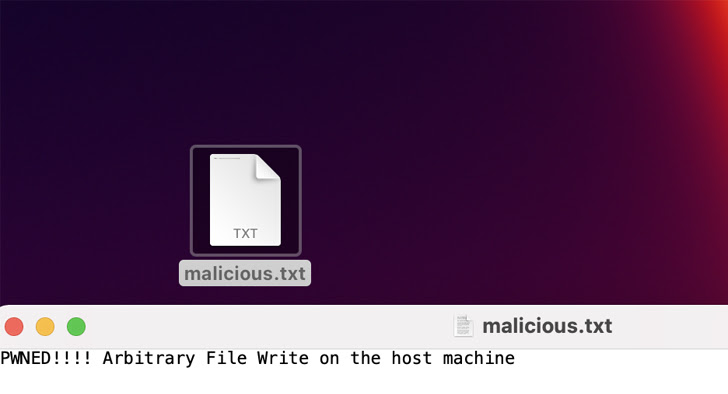

Par conséquent, la possibilité d’exécuter un code malveillant sur un serveur pourrait rompre les garanties de confidentialité et d’intégrité, permettant potentiellement à un acteur malveillant d’écraser des fichiers arbitraires sur l’hôte et d’effectuer toute action de son choix à l’aide d’une clé secrète empoisonnée.

« Cela étant dit, afin d’exploiter la vulnérabilité décrite dans ce post et de contrôler le valeur secretOrPublicKeyun attaquant devra exploiter une faille dans le processus de gestion des secrets », a expliqué Oleyarsh.

Alors que les logiciels open source apparaissent de plus en plus comme une voie d’accès initiale lucrative pour les acteurs de la menace pour organiser des attaques de la chaîne d’approvisionnement, il est crucial que les vulnérabilités de ces outils soient identifiées, atténuées et corrigées de manière proactive par les utilisateurs en aval.

Pire encore, les cybercriminels sont devenus beaucoup plus rapides pour exploiter les failles nouvellement révélées, réduisant considérablement le temps entre la publication d’un correctif et la disponibilité de l’exploit. Selon Microsoft, il ne faut que 14 jours en moyenne pour qu’un exploit soit détecté dans la nature après la divulgation publique d’un bogue.

Pour lutter contre ce problème de découverte de vulnérabilités, Google a annoncé le mois dernier la sortie d’OSV-Scanner, un utilitaire open source qui vise à identifier toutes les dépendances transitives d’un projet et à mettre en évidence les lacunes pertinentes qui l’affectent.