Facebook a corrigé un bogue dans son application Messenger largement installée pour Android qui aurait pu permettre à un attaquant distant d’appeler des cibles sans méfiance et de les écouter avant même qu’ils ne décrochent l’appel audio.

La faille a été découverte et signalée à Facebook par Natalie Silvanovich de l’équipe de chasse aux bogues Project Zero de Google le 6 octobre dernier avec un délai de 90 jours et impacte la version 284.0.0.16.119 (et antérieure) de Facebook Messenger pour Android.

En un mot, la vulnérabilité aurait pu permettre à un attaquant connecté à l’application de lancer simultanément un appel et d’envoyer un message spécialement conçu à une cible qui est connectée à la fois à l’application et à un autre client Messenger tel que le navigateur Web. .

« Cela déclencherait alors un scénario où, pendant que l’appareil sonne, l’appelant commencerait à recevoir du son jusqu’à ce que la personne appelée réponde ou que l’appel expire », Dan Gurfinkel, responsable de l’ingénierie de la sécurité de Facebook m’a dit.

Selon un rédaction technique par Silvanovich, la faille réside dans le protocole de description de session de WebRTC (SDP) – qui définit un format standardisé pour l’échange de flux multimédia entre deux points de terminaison – permettant à un attaquant d’envoyer un type spécial de message connu sous le nom de « SdpUpdate » qui provoquerait la connexion de l’appel au périphérique de l’appelé avant d’être répondu.

Les appels audio et vidéo via WebRTC ne transmettent généralement pas d’audio tant que le destinataire n’a pas cliqué sur le bouton d’acceptation, mais si ce message «SdpUpdate» est envoyé à l’autre appareil pendant qu’il sonne, «il commencera immédiatement à transmettre l’audio, ce qui pourrait permettre à un attaquant de surveiller l’environnement de l’appelé. «

À certains égards, la vulnérabilité ressemble à une faille érodant la confidentialité qui a été signalée dans la fonction de discussion de groupe FaceTime d’Apple l’année dernière, qui a permis aux utilisateurs de lancer un appel vidéo FaceTime et d’écouter les cibles en ajoutant leur propre numéro en tant que troisième personne. dans une discussion de groupe avant même que la personne à l’autre bout du fil n’accepte l’appel entrant.

La gaffe a été jugée si grave qu’Apple a complètement interrompu les discussions de groupe FaceTime avant de résoudre le problème dans une mise à jour iOS ultérieure.

Mais contrairement au bogue FaceTime, exploiter le problème n’est pas si simple. L’appelant devrait déjà avoir les autorisations pour appeler une personne spécifique – en d’autres termes, l’appelant et l’appelé devraient être des amis Facebook pour y parvenir.

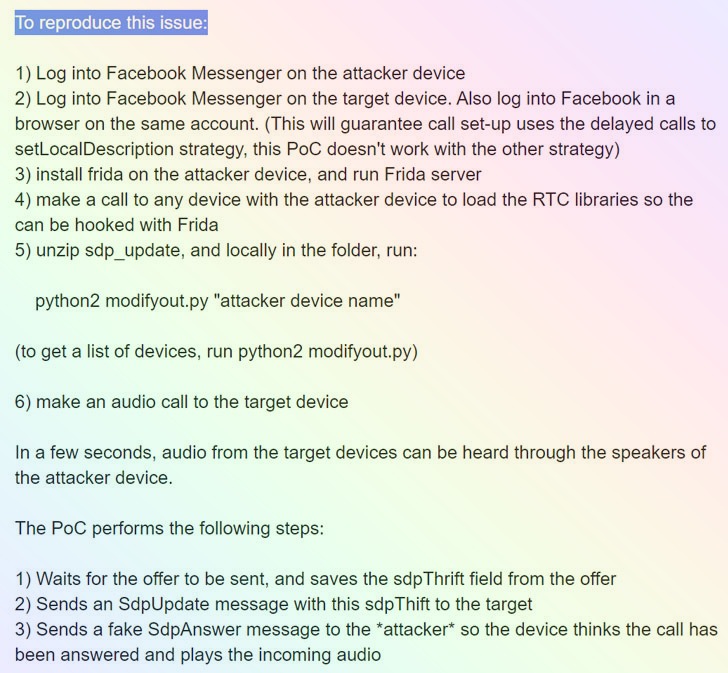

De plus, l’attaque nécessite également que le mauvais acteur utilise des outils de rétro-ingénierie comme Frida pour manipuler sa propre application Messenger afin de la forcer à envoyer le message « SdpUpdate » personnalisé.

Silvanovich a reçu une prime de bogue de 60000 $ pour avoir signalé le problème, l’une des trois primes de bogue les plus élevées de Facebook à ce jour, selon le chercheur de Google. elle faisait un don à un organisme à but non lucratif nommé GiveWell.

Ce n’est pas la première fois que Silvanovich découvre des failles critiques dans les applications de messagerie, qui découvert un certain nombre de problèmes dans WhatApp, iMessage, WeChat, Signal et Reliance JioChat, certains lequel avoir a trouvé le «périphérique appelé pour envoyer de l’audio sans interaction de l’utilisateur».