Facebook a déclaré mercredi qu’il avait pris des mesures pour démanteler les activités malveillantes perpétrées par deux groupes de piratage parrainés par l’État opérant depuis la Palestine qui abusaient de sa plate-forme pour distribuer des logiciels malveillants.

Le géant des médias sociaux a attribué les attaques à un réseau connecté au service de sécurité préventive (PSS), l’appareil de sécurité de l’État de Palestine, et un autre acteur de la menace est connu sous le nom d’Arid Viper (alias Desert Falcon et APT-C-23), ce dernier étant supposé être connecté au cyber bras du Hamas.

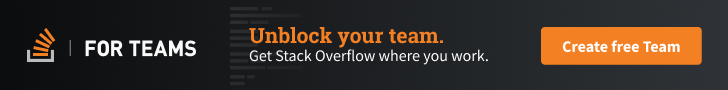

Les deux campagnes d’espionnage numérique, actives en 2019 et 2020, ont exploité une gamme d’appareils et de plates-formes, tels qu’Android, iOS et Windows, le cluster PSS ciblant principalement les publics nationaux en Palestine. L’autre série d’attaques a visé des utilisateurs dans les territoires palestiniens et en Syrie et, dans une moindre mesure, en Turquie, en Irak, au Liban et en Libye.

Les deux groupes semblent avoir exploité la plate-forme comme un tremplin pour lancer une variété d’attaques d’ingénierie sociale dans le but d’inciter les gens à cliquer sur des liens malveillants et à installer des logiciels malveillants sur leurs appareils. Pour perturber les opérations de l’adversaire, Facebook a déclaré avoir supprimé leurs comptes, bloqué les domaines associés à leur activité et alerté les utilisateurs soupçonnés d’avoir été sélectionnés par ces groupes pour les aider à sécuriser leurs comptes.

Les logiciels espions Android dans les applications de chat d’apparence bénigne

PSS aurait utilisé des logiciels malveillants Android personnalisés qui étaient déguisés en applications de chat sécurisées pour capturer furtivement les métadonnées de l’appareil, capturer les frappes au clavier et télécharger les données sur Firebase. En outre, le groupe a déployé un autre logiciel malveillant Android appelé SpyNote, qui permettait de surveiller les appels et d’accéder à distance aux téléphones compromis.

Ce groupe a utilisé des comptes faux et compromis pour créer des personnages fictifs, se faisant souvent passer pour des jeunes femmes, mais aussi comme des partisans du Hamas, du Fatah, de divers groupes militaires, des journalistes et des militants dans le but de nouer des relations avec les cibles et de les guider vers des pages de phishing. et d’autres sites Web malveillants.

« Cet acteur de la menace persistante s’est concentré sur un large éventail de cibles, y compris des journalistes, des personnes opposées au gouvernement dirigé par le Fatah, des militants des droits de l’homme et des groupes militaires, y compris l’opposition syrienne et l’armée irakienne », des chercheurs de Facebook menant les enquêtes sur le cyberespionnage mentionné.

Une campagne d’espionnage sophistiquée

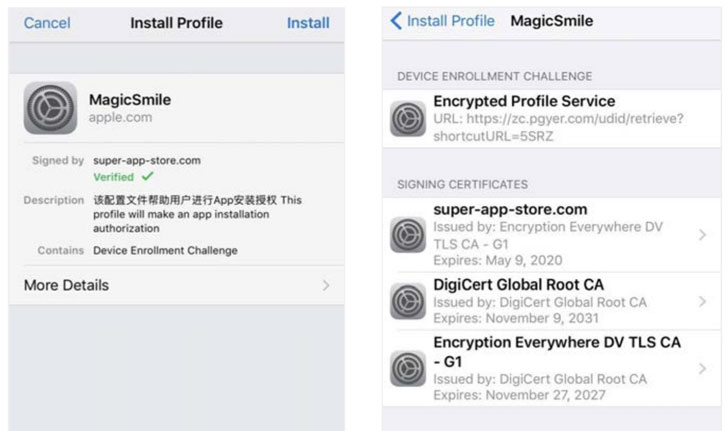

Vipère aride, d’autre part, a été observé incorporant un nouveau logiciel de surveillance iOS personnalisé surnommé «Phenakite» dans leurs campagnes ciblées, qui, selon Facebook, était capable de voler les données sensibles des utilisateurs des iPhones sans jailbreaker les appareils avant le compromis. Phenakite a été fourni aux utilisateurs sous la forme d’une application de chat entièrement fonctionnelle mais trojanisée nommée MagicSmile hébergée sur un site de développement d’applications chinois tiers qui s’exécutait subrepticement en arrière-plan et capturait les données stockées sur le téléphone à l’insu de l’utilisateur.

Le groupe a également maintenu une énorme infrastructure comprenant 179 domaines qui étaient utilisés pour héberger des logiciels malveillants ou agissaient comme des serveurs de commande et de contrôle (C2).

« Le contenu de l’attrait et les victimes connues suggèrent que la population cible est constituée d’individus associés à des groupes pro-Fatah, des organisations gouvernementales palestiniennes, du personnel militaire et de sécurité et des groupes d’étudiants en Palestine », ont ajouté les chercheurs.

Facebook soupçonne qu’Arid Viper n’a utilisé le malware iOS que dans une poignée de cas, suggérant une opération hautement ciblée, les pirates liés au Hamas se concentrant plutôt sur un ensemble évolutif d’applications de logiciels espions basées sur Android qui prétendaient faciliter les rencontres, le réseautage et bancaire au Moyen-Orient, l’adversaire masquant le malware comme de fausses mises à jour d’applications pour des applications légitimes comme WhatsApp.

Une fois installé, le logiciel malveillant a exhorté les victimes à désactiver Google Play Protect et à donner à l’application les autorisations d’administrateur de l’appareil, en utilisant les autorisations pour enregistrer des appels, capturer des photos, de l’audio, de la vidéo ou des captures d’écran, intercepter des messages, suivre l’emplacement de l’appareil, récupérer des contacts, des journaux d’appels, et les détails du calendrier, et même les informations de notification des applications de messagerie telles que WhatsApp, Instagram, Imo, Viber et Skype.

Dans le but d’ajouter une couche supplémentaire d’obscurcissement, le logiciel malveillant a ensuite été trouvé pour contacter un certain nombre de sites contrôlés par les attaquants, qui à leur tour ont fourni l’implant avec le serveur C2 pour l’exfiltration des données.

«Arid Viper a récemment élargi sa boîte à outils offensive pour inclure les logiciels malveillants iOS qui, selon nous, sont déployés dans des attaques ciblées contre des groupes et des individus pro-Fatah», ont déclaré des chercheurs de Facebook. « Comme la sophistication technologique d’Arid Viper peut être considérée comme faible à moyenne, cette expansion de capacité devrait signaler aux défenseurs que d’autres adversaires de bas niveau peuvent déjà posséder ou développer rapidement des outils similaires. »