Un chercheur en sécurité a démontré que les données sensibles pouvaient être exfiltrées à partir d’ordinateurs espacés via une nouvelle technique qui exploite les signaux Wi-Fi comme un canal secret – étonnamment, sans nécessiter la présence de matériel Wi-Fi sur les systèmes ciblés.

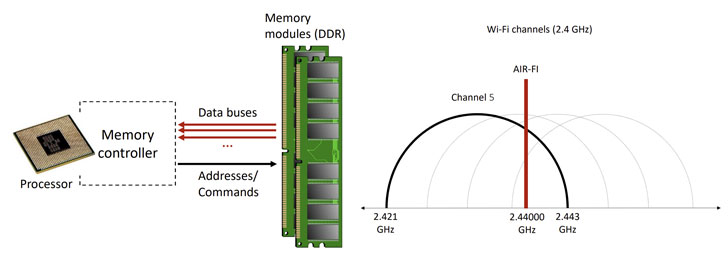

Surnommé « AIR-FI, « l’attaque repose sur le déploiement d’un malware spécialement conçu dans un système compromis qui exploite » les bus DDR SDRAM pour générer des émissions électromagnétiques dans les bandes Wi-Fi 2,4 GHz « et la transmission d’informations sur ces fréquences qui peuvent ensuite être interceptées et décodées par Wi -Les appareils compatibles Fi tels que les smartphones, les ordinateurs portables et les appareils IoT avant d’envoyer les données à des serveurs distants contrôlés par un attaquant.

Les résultats ont été publiés aujourd’hui dans un article intitulé « AIR-FI: Génération de signaux Wi-Fi cachés à partir d’ordinateurs à espace vide » par le Dr Mordechai Guri, chef de la R&D au Centre de recherche sur la cybersécurité de l’Université Ben-Gourion du Néguev, Israël.

« L’attaque AIR-FI […] ne nécessite pas de matériel lié au Wi-Fi dans les ordinateurs à espace vide », a souligné le Dr Guri.

«Au lieu de cela, un attaquant peut exploiter les bus DDR SDRAM pour générer des émissions électromagnétiques dans les bandes Wi-Fi 2,4 GHz et encoder des données binaires par-dessus.

Guri, plus tôt en mai, a également présenté POWER-SUPPLaY, un mécanisme distinct qui permet au malware d’exploiter le bloc d’alimentation (PSU) d’un ordinateur pour lire des sons et l’utiliser comme haut-parleur secondaire hors bande pour fuir des données.

Les ordinateurs à espace vide – des machines sans interface réseau – sont considérés comme une nécessité dans les environnements où des données sensibles sont impliquées dans une tentative de réduire le risque de fuite de données.

Ainsi, pour mener des attaques contre de tels systèmes, il est souvent essentiel que les machines émettrices et réceptrices soient situées à proximité physique les unes des autres et qu’elles soient infectées par le malware approprié pour établir la liaison de communication.

Be AIR-FI est unique en ce que la méthode ne repose pas sur un émetteur Wi-Fi pour générer des signaux ni ne nécessite des pilotes de noyau, des privilèges spéciaux tels que root ou l’accès à des ressources matérielles pour transmettre les données.

De plus, le canal secret fonctionne même à partir d’une machine virtuelle isolée et possède une liste infinie d’appareils compatibles Wi-Fi qui peuvent être piratés par un attaquant pour agir en tant que récepteur potentiel.

La chaîne de destruction en elle-même consiste en un ordinateur sur lequel le malware est déployé via des leurres d’ingénierie sociale, des vers auto-propagés tels que Agent.BTZ, des clés USB altérées, ou même avec l’aide d’initiés malveillants.

Cela nécessite également d’infecter les appareils compatibles Wi-Fi situés dans le réseau à vide en compromettant le firmware des puces Wi-Fi pour installer des logiciels malveillants capables de détecter et de décoder la transmission AIR-FI et d’exfiltrer les données sur Internet.

Une fois cette configuration en place, le logiciel malveillant sur le système cible collecte les données pertinentes (par exemple, documents confidentiels, informations d’identification, clés de cryptage), qui sont ensuite codées et transmises dans la bande Wi-Fi à une fréquence de 2,4 GHz en utilisant les émissions électromagnétiques générées par les bus DDR SDRAM utilisés pour échanger des données entre le CPU et la mémoire, éliminant ainsi l’isolation de l’entrefer.

Pour générer les signaux Wi-Fi, l’attaque utilise le bus de données (ou bus mémoire) pour émettre un rayonnement électromagnétique à une fréquence corrélée au module de mémoire DDR et les opérations de lecture / écriture de la mémoire exécutées par des processus en cours d’exécution dans le système.

AIR-FI a été évalué en utilisant quatre types de postes de travail avec différentes configurations de RAM et de matériel, ainsi qu’en utilisant une radio définie par logiciel (SDR) et un adaptateur réseau USB Wi-Fi comme récepteurs, constatant que le canal secret peut être efficacement maintenu à des distances plus élevées. à plusieurs mètres d’ordinateurs à air gap et atteignant des débits allant de 1 à 100 bit / s, selon le type et le mode de récepteur utilisé

Si quoi que ce soit, la nouvelle recherche est encore un autre rappel que électromagnétique, acoustique, thermique et optique les composants continuent d’être des vecteurs lucratifs pour monter des attaques d’exfiltration sophistiquées contre des installations à air.

En guise de contre-mesure, le Dr Guri propose des protections de zone pour se prémunir contre les attaques électromagnétiques, permettant aux systèmes de détection d’intrusion de surveiller et d’inspecter les processus qui effectuent des opérations de transfert de mémoire intensives, brouillant les signaux et utilisant des boucliers de Faraday pour bloquer le canal secret.

Le malware AIR-FI montre « comment les attaquants peuvent exfiltrer des données d’ordinateurs à air comprimé vers un récepteur Wi-Fi à proximité via des signaux Wi-Fi », a-t-il ajouté.

«Les environnements informatiques modernes sont équipés de nombreux types d’appareils compatibles Wi-Fi: smartphones, ordinateurs portables, appareils IoT, capteurs, systèmes embarqués, montres intelligentes et autres appareils portables. L’attaquant peut potentiellement pirater de tels équipements pour recevoir l’AIR-FI transmissions d’ordinateurs à air. «