Une stratégie de cybersécurité efficace peut être difficile à mettre en œuvre correctement et implique souvent de nombreuses couches de sécurité. Une partie d’une stratégie de sécurité robuste consiste à effectuer ce qu’on appelle un test de pénétration (pen test). Le test de pénétration aide à découvrir les vulnérabilités et les faiblesses de vos défenses de sécurité avant que les méchants ne les découvrent. Ils peuvent également aider à valider les efforts de correction et les solutions mises en place pour surmonter les vulnérabilités de sécurité précédemment découvertes.

Regardons de plus près le test du stylo. Qu’est-ce qui est inclus dans un test d’intrusion ? Comment sont-elles exécutées et par qui ? Quelles démarches faut-il suivre après un test d’intrusion ?

Qu’est-ce qu’un test d’intrusion ?

1 — Cyberattaque simulée

Un test d’intrusion est, à toutes fins utiles, une cyberattaque simulée contre votre entreprise. Cependant, il est effectué par les « bons ». Une ressource externe effectue souvent un test d’intrusion, qu’il s’agisse d’une société de conseil en sécurité tierce ou d’une autre entité de sécurité. Les consultants en sécurité ont généralement l’expertise en sécurité et se tiennent au courant des tactiques et des techniques utilisées par les acteurs de la menace d’aujourd’hui.

2 — Arrangé à l’avance

Les tests d’intrusion sont organisés avec un consultant en sécurité des jours ou des semaines à l’avance. Avant que le test d’intrusion n’ait lieu, il y a généralement un appel d’engagement pour comprendre la portée du test d’intrusion. Les tests de stylet peuvent être généraux ou peuvent être axés sur un domaine ou une technologie spécifique pour des tests plus approfondis. Lors de l’organisation d’un test d’intrusion, un appel de cadrage aidera à établir les détails des tests d’intrusion et l’étendue des vulnérabilités testées.

3 — Établir des directives pour éviter de perturber les activités critiques pour l’entreprise

Lorsque vous stressez l’infrastructure de production, il y a toujours une chance de causer des problèmes avec les activités de production critiques pour l’entreprise. Ainsi, s’il est bon d’utiliser un test d’intrusion pour tester votre infrastructure de production afin de s’assurer que toutes les vulnérabilités potentielles en matière de cybersécurité sont détectées, il est également bon d’établir des limites. Par exemple, il peut y avoir des périodes d’« interdiction » pendant lesquelles aucun test d’intrusion perturbateur ou aucune activité intrusive ne se produit.

4 — Établir des objectifs de cybersécurité pour le pen test

Il y a plusieurs raisons pour effectuer un test d’intrusion. Celles-ci peuvent aller des exigences de conformité, au renforcement global des défenses de cybersécurité, à l’établissement d’une base de sécurité, à la validation des modifications de sécurité ou de nouvelles implémentations de cybersécurité, et bien d’autres.

L’entreprise effectuant le test d’intrusion recueillera généralement les informations nécessaires pour le test d’intrusion. Ces informations peuvent inclure des noms de réseau, des ressources, des comptes d’utilisateurs pertinents et d’autres informations requises pour simuler les flux de travail quotidiens de routine. Ceux-ci sont utilisés pour valider les mesures de sécurité, l’escalade potentielle des privilèges, les contrôles de cybersécurité faibles et d’autres tâches de découverte.

5 — Les étapes du pen test

Les étapes d’un test d’intrusion peuvent inclure, sans s’y limiter, les suivantes :

- Portée des travaux, reconnaissance – Les objectifs et la portée du pen test sont établis et une reconnaissance initiale est effectuée

- Tests d’intrusion automatisés – Des scanners automatisés et d’autres outils peuvent d’abord être utilisés pour trouver des ports ouverts, des vulnérabilités et d’autres faiblesses

- Test de stylo manuel – Les experts en la matière peuvent effectuer manuellement certaines attaques contre des technologies et des systèmes connus.

- L’exploitation des vulnérabilités – Si une vulnérabilité est trouvée, la portée de la vulnérabilité sera évaluée. Quelle est la portée de la vulnérabilité? Qu’est-ce que la criticité ?

- Analyse et rapport – Les testeurs de stylo fourniront généralement une analyse des résultats du test de stylo, classant la criticité de toutes les vulnérabilités trouvées. Une fois ceux-ci analysés, un rapport fait généralement partie des livrables du test d’intrusion.

Entreprises de tests d’intrusion les mieux notées

Selon Entreprises de cybersécurité, les entreprises suivantes fournissent des services de test d’intrusion de premier ordre :

Recherchez des sociétés de test d’intrusion réputées avec de solides antécédents qui correspondent à votre entreprise.

Étapes à suivre après un test d’intrusion

1 — Considérez et passez en revue les résultats du test d’intrusion

Habituellement, l’un des livrables avec un test d’intrusion est un rapport détaillé de toutes les découvertes dans l’environnement. Ces rapports fournissent aux entreprises les informations nécessaires pour aller de l’avant avec les mesures correctives nécessaires pour combler les failles de sécurité majeures ou critiques. Il aide également les entreprises à renforcer leur posture globale de cybersécurité.

De plus, comme de nombreuses réglementations de conformité exigent une preuve de test d’intrusion, la livraison du rapport de test d’intrusion fournit la documentation nécessaire pour les audits de conformité, si nécessaire.

Les résultats du test d’intrusion fournissent en fin de compte aux organisations les informations nécessaires pour s’assurer que toutes les failles dans leur armure de cybersécurité sont résolues avec les mesures appropriées et les solutions de cybersécurité si nécessaire. De plus, s’il s’agit du premier test d’intrusion effectué pour l’organisation, il permet d’établir la référence de sécurité qui est un point de départ pour l’amélioration. Chaque test d’intrusion ultérieur peut alors évaluer les progrès de l’amélioration de la sécurité globale.

2 — Corriger les résultats du test d’intrusion

Les résultats des tests d’intrusion sont généralement classés par ordre de priorité en fonction de la criticité ou de la probabilité que la vulnérabilité découverte soit exploitée. Cependant, il est également sage pour les entreprises d’examiner les répercussions potentielles d’un exploit réussi sur l’entreprise. En d’autres termes, quelle serait l’importance pour l’entreprise d’exploiter une vulnérabilité particulière ? Quels systèmes seraient impactés ? Comment la continuité des affaires sera-t-elle affectée?

Les entreprises peuvent utiliser la hiérarchisation des résultats de sécurité dans le rapport de test d’intrusion pour prioriser la correction des vulnérabilités. Cependant, le nombre et la criticité des résultats des tests d’intrusion peuvent affecter le temps nécessaire pour corriger les résultats.

3 — Répétez le processus

La cybersécurité est en constante évolution. De nouvelles menaces et de nouveaux risques apparaissent chaque jour. En conséquence, le renforcement des défenses et de la posture de cybersécurité est sans fin. Les tests d’intrusion font partie du processus global nécessaire pour continuer à rechercher les vulnérabilités dans l’environnement. La planification de tests d’intrusion réguliers de l’environnement permet de gagner en visibilité sur les nouveaux exploits ou les nouvelles découvertes qui n’existaient peut-être pas lors du dernier test d’intrusion.

À chaque test d’intrusion, le processus continue de se répéter. Les entreprises hiérarchisent les résultats, en tirent des enseignements et remédient aux problèmes en fonction de la criticité et de l’importance attribuées. Effectuer régulièrement des tests d’intrusion permet de s’assurer que la cybersécurité n’est pas une réflexion après coup, mais qu’elle fait plutôt partie intégrante du processus global d’évaluation des risques.

Diplômes et pen tests

Les sociétés de tests d’intrusion demandent souvent des informations d’identification valides pour accéder à votre environnement. Il peut inclure des ressources accréditées. Pourquoi? Cela aide à mettre en lumière tout potentiel d’accès à des données qu’ils ne devraient pas avoir ou d’autres risques. Deuxièmement, les attaquants attaquent souvent les environnements en utilisant des informations d’identification légitimes.

En effet, selon le Rapport IBM sur le coût d’une violation de données 2021:

Les identifiants compromis étaient le vecteur d’attaque initial le plus courant, responsable de 20 % des violations.

Ils sont également les plus longs à identifier et à contenir :

Les violations causées par des identifiants volés/compromis ont mis le plus de jours à identifier (250) et à contenir (91) en moyenne, pour un total moyen de 341 jours.

Aujourd’hui, les entreprises doivent avoir des politiques de mots de passe solides pour se protéger contre les mots de passe faibles ou surutilisés et protéger activement leur environnement contre les mots de passe piratés. Comment cela peut-il être fait efficacement ?

Politique de mot de passe de Specops fournit des stratégies de mot de passe Active Directory solides, permettant aux organisations d’étendre les capacités de stratégie de mot de passe Active Directory bien au-delà de ce qui est inclus par défaut. De plus, avec Specops Protection par mot de passe violé, les organisations bénéficient d’une protection continue contre les mots de passe violés, aidant les entreprises à se protéger contre les utilisateurs finaux utilisant des mots de passe trouvés sur les listes de mots de passe violés.

Specops Breached Password Protection protège également contre les mots de passe nouvellement découverts en utilisant la force brute ou la pulvérisation de mot de passe. Specops intègre les mots de passe violés nouvellement découverts dans le module Breached Password Protection en utilisant son réseau de pots de miel dans le monde entier qui capturent les données de télémétrie des mots de passe violés. Les données collectées sont utilisées pour renforcer la protection par mot de passe violé fournie dans la politique de mot de passe de Specops.

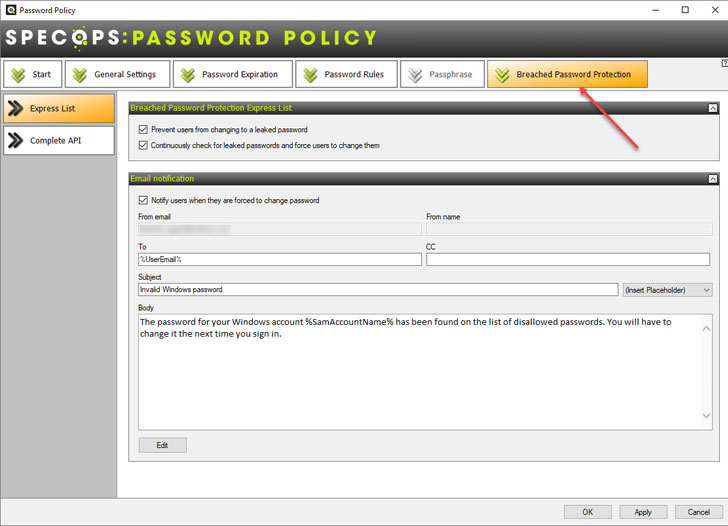

La liste de protection express par mot de passe violé peut :

- Empêcher les utilisateurs de passer à un mot de passe divulgué

- Vérifiez en permanence les fuites de mots de passe et forcez les utilisateurs à les modifier

- Avertissez les utilisateurs en cas de violation de mots de passe et ils doivent changer leur mot de passe

|

| Protection par mot de passe piraté Specops |

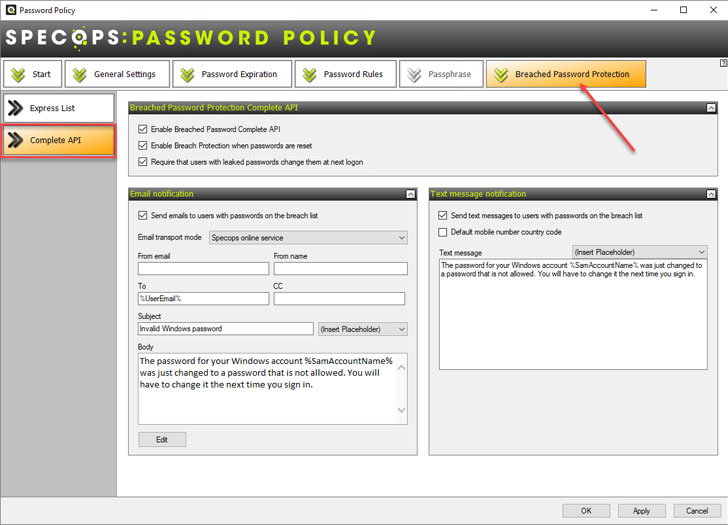

En plus de la liste express, la solution d’API Specops Complete offre des fonctionnalités supplémentaires.

|

| API complète de protection par mot de passe en cas de violation de Specops |

Comme le montrent souvent les tests d’intrusion, les accès authentifiés peuvent avoir plus de privilèges que nécessaire ou accéder à des données qu’ils ne devraient pas avoir. En plus d’assurer l’accès le moins privilégié aux utilisateurs, les organisations doivent protéger les mots de passe dans l’environnement avec des politiques de mot de passe solides et une protection par mot de passe violée. En savoir plus sur les outils de politique de mot de passe Specops et voyez comment vous pouvez renforcer la protection par mot de passe Active Directory dans votre environnement.