Le fournisseur de logiciels d’entreprise Zoho a averti vendredi qu’une faille critique récemment corrigée dans ses MSP Desktop Central et Desktop Central était activement exploitée par des acteurs malveillants, marquant la troisième vulnérabilité de sécurité de ses produits à être abusée à l’état sauvage en l’espace de quatre mois.

L’émission, assignée à l’identifiant CVE-2021-44515, est une vulnérabilité de contournement d’authentification qui pourrait permettre à un adversaire de contourner les protections d’authentification et d’exécuter du code arbitraire sur le serveur Desktop Central MSP.

« S’ils sont exploités, les attaquants peuvent obtenir un accès non autorisé au produit en envoyant une requête spécialement conçue menant à l’exécution de code à distance », Zoho mis en garde dans un consultatif. « Comme nous remarquons des indications d’exploitation de cette vulnérabilité, nous conseillons vivement aux clients de mettre à jour leurs installations vers la dernière version dès que possible. »

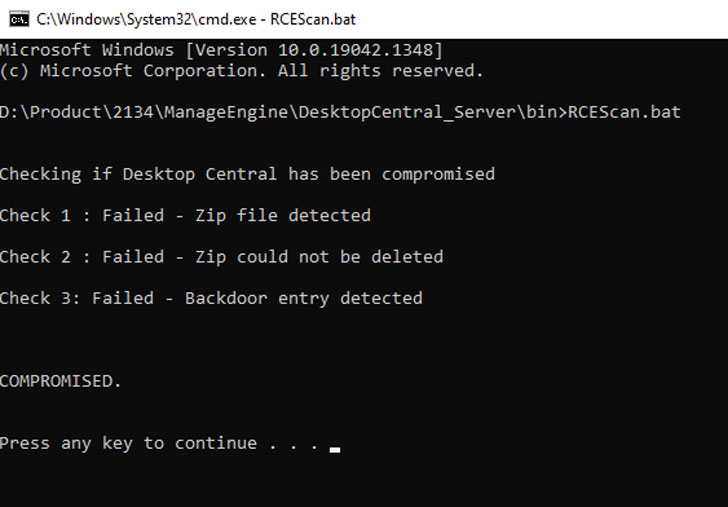

La société a également mis à disposition un Outil de détection d’exploits qui aidera les clients à identifier les signes de compromission dans leurs installations.

Avec ce développement, CVE-2021-44515 rejoint deux autres vulnérabilités CVE-2021-44077 et CVE-2021-40539 qui ont été armés pour compromettre les réseaux d’organisations d’infrastructures critiques à travers le monde.

La divulgation intervient également un jour après que l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a averti que CVE-2021-44077 – une vulnérabilité d’exécution de code à distance non authentifiée affectant ServiceDesk Plus – est exploitée pour supprimer des shells Web et effectuer une série de messages. -activités d’exploitation dans le cadre d’une campagne baptisée « TiltedTemple ».