Deux semaines après l’apparition de détails sur une deuxième souche d’effaceur de données lancée lors d’attaques contre l’Ukraine, un autre logiciel malveillant destructeur a été détecté au milieu de l’invasion militaire continue du pays par la Russie.

La société slovaque de cybersécurité ESET surnommée le troisième essuie-glace « CaddieEssuie-Glace« , qu’il a dit avoir observé pour la première fois le 14 mars vers 9 h 38 UTC. Métadonnées associées à l’exécutable (« caddy.exe« ) montre que le malware a été compilé à 7h19 UTC, un peu plus de deux heures avant son déploiement.

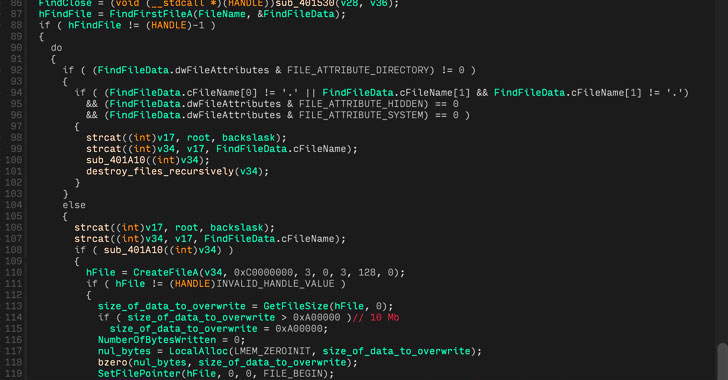

« Ce nouveau logiciel malveillant efface les données utilisateur et les informations de partition des disques connectés », a déclaré la société. mentionné dans un fil de tweet. « La télémétrie ESET montre qu’elle a été observée sur quelques dizaines de systèmes dans un nombre limité d’organisations. »

CaddyWiper se distingue par le fait qu’il ne partage aucune similitude avec les essuie-glaces découverts précédemment en Ukraine, notamment HermeticWiper (alias FoxBlade ou KillDisk) et IsaacWiper (alias Lasainraw), qui ont tous deux été déployés dans des systèmes appartenant au gouvernement et à des entreprises. entités.

Contrairement à CaddyWiper, les familles de logiciels malveillants HermeticWiper et IsaacWiper auraient été en développement pendant des mois avant leur sortie, les plus anciens échantillons connus étant compilés le 28 décembre et le 19 octobre 2021, respectivement.

Mais l’essuie-glace nouvellement découvert partage un chevauchement tactique avec HermeticWiper en ce que le malware, dans un cas, a été déployé via le contrôleur de domaine Windows, indiquant que les attaquants avaient pris le contrôle du serveur Active Directory.

« Il est intéressant de noter que CaddyWiper évite de détruire les données sur les contrôleurs de domaine », a déclaré la société. « C’est probablement un moyen pour les attaquants de garder leur accès à l’intérieur de l’organisation tout en perturbant les opérations. »

Microsoft, qui a attribué les attaques HermeticWiper à un groupe de menaces identifié comme DEV-0665, a déclaré que « l’objectif visé de ces attaques est la perturbation, la dégradation et la destruction des ressources ciblées » dans le pays.

Le développement arrive également alors que les cybercriminels ont profité de manière opportuniste et de plus en plus du conflit pour concevoir des leurres de phishing, y compris des thèmes d’aide humanitaire et divers types de collecte de fonds, pour fournir une variété de portes dérobées telles que Remcos.

« L’intérêt mondial pour la guerre en cours en Ukraine en fait un événement d’actualité pratique et efficace à exploiter pour les cybercriminels », ont déclaré les chercheurs de Cisco Talos. mentionné. « Si un certain sujet de leurre va augmenter les chances qu’une victime potentielle installe sa charge utile, elle l’utilisera. »

Mais ce n’est pas seulement l’Ukraine qui a été la cible d’attaques d’essuie-glace. La semaine dernière, la société de cybersécurité Trend Micro a divulgué les détails d’un essuie-glace basé sur .NET appelé RURançon qui a exclusivement ciblé des entités en Russie en cryptant les fichiers avec une clé cryptographique générée de manière aléatoire.

« Les clés sont uniques pour chaque fichier crypté et ne sont stockées nulle part, ce qui rend le cryptage irréversible et marque le malware comme un essuie-glace plutôt que comme une variante de ransomware », ont noté les chercheurs.