Des campagnes d’ingénierie sociale impliquant le déploiement du botnet malveillant Emotet ont été observées en utilisant pour la première fois des formats d’adresse IP « non conventionnels » dans le but de contourner la détection par les solutions de sécurité.

Cela implique l’utilisation de représentations hexadécimales et octales de l’adresse IP qui, lorsqu’elles sont traitées par les systèmes d’exploitation sous-jacents, sont automatiquement converties « en représentation quadruple décimale pointée pour initier la demande à partir des serveurs distants », a déclaré Ian Kenefick, analyste des menaces chez Trend Micro. , mentionné dans un rapport vendredi.

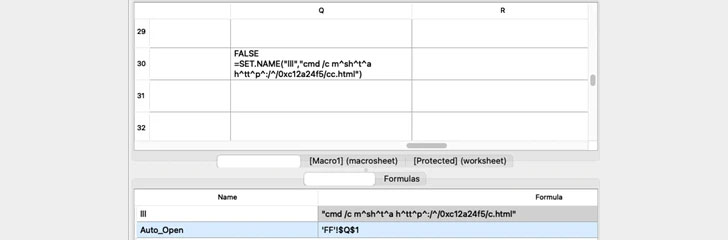

Les chaînes d’infection, comme les précédentes attaques liées à Emotet, visent à inciter les utilisateurs à activer les macros de documents et à automatiser l’exécution des logiciels malveillants. Le document utilise des macros Excel 4.0, une fonctionnalité qui a été abusée à plusieurs reprises par des acteurs malveillants pour diffuser des logiciels malveillants.

Une fois activée, la macro invoque une URL masquée par des carets, l’hôte incorporant une représentation hexadécimale de l’adresse IP — « h^tt^p^:/^/0xc12a24f5/cc.html » — pour exécuter une application HTML (HTA ) code de l’hôte distant.

Une deuxième variante de l’attaque de phishing suit le même mode opératoire, la seule différence étant que l’adresse IP est désormais codée au format octal — « h^tt^p^:/^/0056.0151.0121.0114/c.html ».

« L’utilisation non conventionnelle d’adresses IP hexadécimales et octales peut entraîner l’évitement des solutions actuelles reposant sur la correspondance de modèles », a déclaré Kenefick. « Des techniques d’évasion comme celles-ci pourraient être considérées comme la preuve que les attaquants continuent d’innover pour contrecarrer les solutions de détection basées sur des modèles. »

Le développement intervient au milieu d’une activité renouvelée d’Emotet à la fin de l’année dernière après une interruption de 10 mois à la suite d’une opération coordonnée d’application de la loi. En décembre 2021, des chercheurs ont découvert des preuves que le logiciel malveillant évoluait dans ses tactiques pour déposer des balises Cobalt Strike directement sur des systèmes compromis.

Les résultats arrivent également lorsque Microsoft a révélé son intention de désactiver les macros Excel 4.0 (XLM) par défaut pour protéger les clients contre les menaces de sécurité. « Ce paramètre est désormais par défaut les macros Excel 4.0 (XLM) étant désactivées dans Excel (Build 16.0.14427.10000) », la société annoncé La semaine dernière.