Emotet, le célèbre malware Windows basé sur la messagerie électronique à l’origine de plusieurs campagnes de spam et d’attaques de ransomwares, a été automatiquement effacé en masse des ordinateurs infectés à la suite d’une opération européenne de répression.

Le développement intervient trois mois après une interruption coordonnée d’Emotet dans le cadre de « Operation Ladybird » pour prendre le contrôle des serveurs utilisés pour faire fonctionner et maintenir le réseau de malware. L’effort orchestré a vu au moins 700 serveurs associés à l’infrastructure du botnet stérilisés de l’intérieur, empêchant ainsi toute exploitation ultérieure.

Les autorités répressives des Pays-Bas, d’Allemagne, des États-Unis, du Royaume-Uni, de France, de Lituanie, du Canada et d’Ukraine ont participé à l’action internationale.

Auparavant, la police néerlandaise, qui avait saisi deux serveurs centraux situés dans le pays, avait déclaré avoir déployé une mise à jour logicielle pour contrer efficacement la menace posée par Emotet. « Tous les systèmes informatiques infectés y récupéreront automatiquement la mise à jour, après quoi l’infection Emotet sera mise en quarantaine », a noté l’agence en janvier.

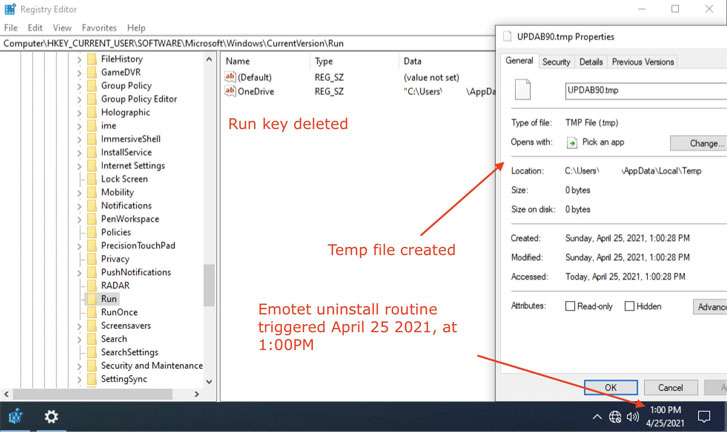

Cela impliquait de pousser une charge utile 32 bits nommée « EmotetLoader.dll« via les mêmes canaux que ceux utilisés pour distribuer l’Emotet d’origine à toutes les machines compromises. La routine de nettoyage, qui devait se déclencher automatiquement le 25 avril 2021, fonctionnait en supprimant le logiciel malveillant de l’appareil, en plus de supprimer l’exécution automatique Clé de registre et arrêt du processus.

Dimanche, la société de cybersécurité Malwarebytes confirmé que sa machine infectée par Emotet qui avait reçu la charge utile des forces de l’ordre avait lancé avec succès la routine de désinstallation et s’était retirée du système Windows.

Au moment d’écrire ces lignes, Feodo Tracker d’Abuse.ch montre aucun des serveurs Emotet sont en ligne.

Cette action de masse marque la deuxième intervention des forces de l’ordre pour supprimer les logiciels malveillants des machines compromises.

Plus tôt ce mois-ci, le gouvernement américain a pris des mesures pour supprimer les portes dérobées du shell Web abandonnées par l’acteur menaçant Hafnium des serveurs Microsoft Exchange situés dans le pays qui ont été violés à l’aide d’exploits ProxyLogon.

Suivant le opération autorisée par le tribunal, le Federal Bureau of Investigation a déclaré qu’il était en train de notifier toutes les organisations dont il avait retiré les coquilles Web, ce qui implique que l’agence de renseignement a accédé aux systèmes à leur insu.